Principais Aprendizados

- Compreensão da arquitetura de níveis de privilégio (Ring 0 vs Ring 3).

- Diferenciação entre técnicas de Hooking e manipulação direta de objetos do kernel (DKOM).

- Estratégias avançadas para detecção e análise forense de sistemas comprometidos.

Entender a arquitetura profunda de sistemas operacionais é fundamental para qualquer profissional de segurança. Embora o termo Rootkit seja frequentemente associado a atividades maliciosas, o estudo de como essas ferramentas operam para manter privilégios de administrador ocultos é essencial para desenvolver defesas robustas. Um rootkit eficaz não é apenas um malware; é uma aula complexa sobre como o kernel gerencia processos e memória.

Arquitetura e Mecanismos de Ocultação

Para compreender a persistência de um rootkit, é necessário analisar como ele intercepta chamadas do sistema. A técnica mais comum envolve o API Hooking, onde o fluxo de execução é desviado para ocultar arquivos, processos ou conexões de rede. Isso ocorre frequentemente através da modificação da System Service Descriptor Table (SSDT) em sistemas Windows ou da sys_call_table em Linux.

Diferente de malwares comuns, que podem ser mitigados com boas práticas de desenvolvimento, como as discutidas em Clean Code Pode Aumentar Sua Remuneração em 40% (Descubra Como), rootkits operam em um nível onde o próprio sistema operacional mente para o usuário. A manipulação direta de objetos do Kernel (DKOM) é uma técnica ainda mais furtiva, pois altera as estruturas de dados na memória sem modificar o código, dificultando a detecção por assinaturas tradicionais.

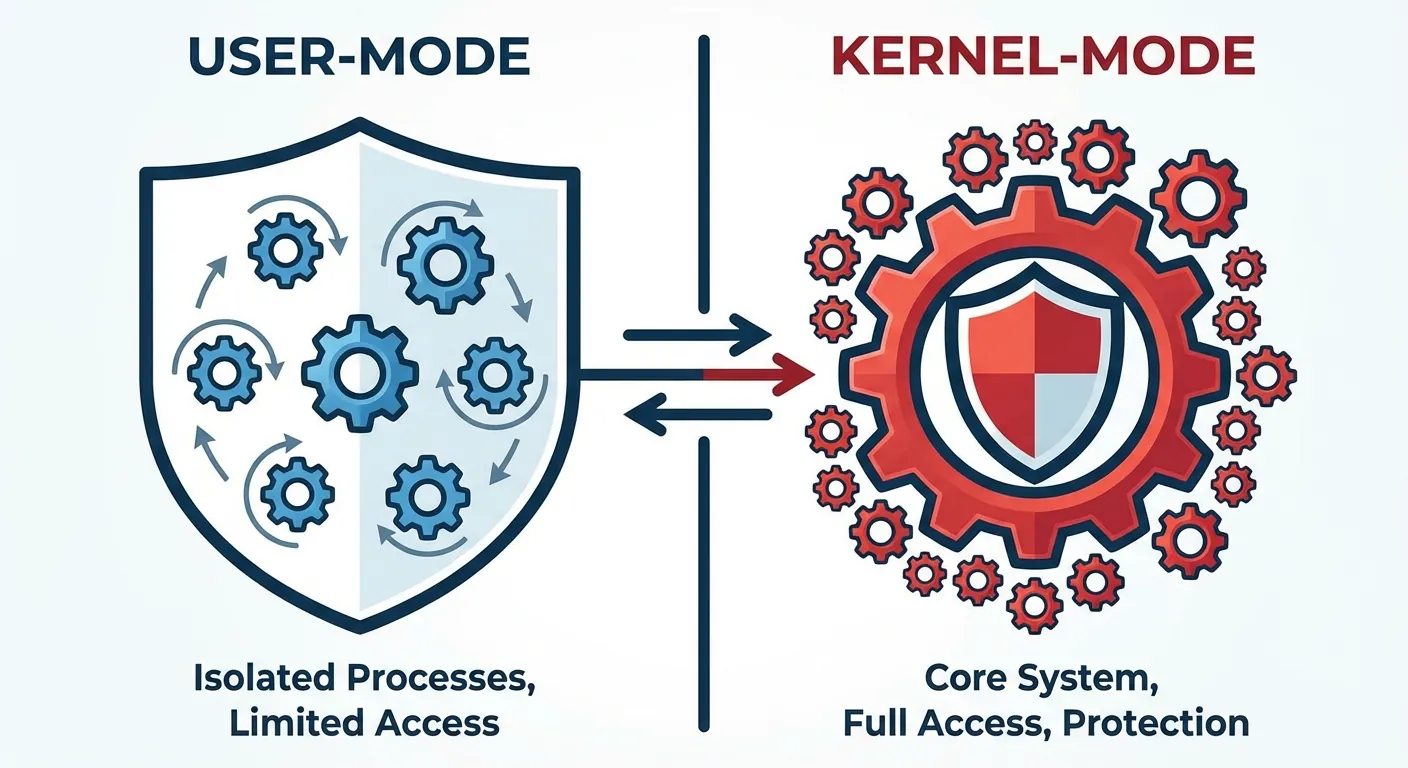

User-mode vs. Kernel-mode

Os rootkits de modo de usuário (User-mode) são mais fáceis de implementar, mas também mais simples de detectar. Eles dependem da injeção de DLLs ou da interceptação de APIs em nível de aplicação. Já os rootkits de modo Kernel (Kernel-mode) residem no anel 0 de privilégio. Eles têm controle total sobre o sistema, podendo até mesmo subverter softwares de segurança.

Impacto na Segurança Corporativa e Defesa

A presença de um rootkit geralmente serve como base para ataques persistentes. Uma vez instalado, ele pode abrir backdoors para outras ameaças. É crucial que administradores entendam que a prevenção vai além do antivírus básico. A implementação de políticas rigorosas, como as detalhadas em GDPR, LGPD e Privacy by Design: O Manual Definitivo de Conformidade, ajuda a estabelecer camadas de controle que dificultam a instalação inicial.

Além disso, a análise de tráfego e comportamento é vital. Ferramentas que monitoram anomalias podem indicar a presença de um rootkit ativo. Se você suspeita que sua infraestrutura está comprometida, é essencial revisar suas defesas. Para um aprofundamento em proteção de dados críticos, veja nosso artigo sobre Ransomware em 2025: O Guia de Proteção que Pode Salvar Seu Negócio, pois rootkits são frequentemente vetores de entrega para ransomware.

Detecção e Mitigação

A detecção de intrusão baseada em host (HIDS) e a verificação de integridade de arquivos são as melhores defesas contra rootkits. Como o rootkit controla o sistema operacional, a análise forense deve ser realizada preferencialmente através de um "live CD" ou ambiente externo confiável, garantindo que o sistema operacional comprometido não possa ocultar seus rastros.

Manter o sistema atualizado e monitorar vulnerabilidades conhecidas é o primeiro passo. Para entender onde suas defesas podem estar falhando, leia: Você Está Protegido? Descubra as 3 Vulnerabilidades Críticas do Seu Sistema.

Perguntas Frequentes

O que diferencia um Rootkit de um vírus comum?

A principal diferença é o objetivo e a técnica. Enquanto vírus focam em replicação e danos, o rootkit foca em ocultação e manutenção de privilégios de administrador (root), escondendo sua presença e a de outros malwares do sistema operacional e do antivírus.

É possível remover um Rootkit Kernel-mode sem formatar?

É extremamente difícil e arriscado. Como o rootkit compromete o núcleo do sistema, ferramentas de remoção podem falhar ou causar instabilidade (tela azul). A recomendação padrão de segurança para infecções em nível de kernel é o backup de dados e a reinstalação limpa do sistema operacional.

Como o Secure Boot ajuda contra Rootkits?

O Secure Boot (Inicialização Segura) impede que drivers não assinados ou binários de sistema operacional não autorizados sejam carregados durante a inicialização. Isso bloqueia a instalação de muitos tipos de Bootkits (rootkits que infectam o setor de boot), garantindo a integridade do processo de boot.

0 Comentários