Principais Aprendizados

- A maioria das invasões IoT ocorre devido a credenciais padrão (hardcoded) e falta de criptografia.

- Dispositivos IoT comprometidos são a principal matéria-prima para a criação de Botnets destrutivas.

- A análise de firmware e a exploração de interfaces web vulneráveis são etapas críticas no pentest de IoT.

A revolução da Internet das Coisas (IoT) trouxe conveniência inegável, conectando desde geladeiras até sistemas industriais complexos à rede mundial. No entanto, essa conectividade desenfreada criou uma superfície de ataque sem precedentes. Ao nos dedicarmos a Explorando Vulnerabilidades em Sistemas IoT, percebemos que a segurança muitas vezes é negligenciada em prol da funcionalidade rápida e do baixo custo de produção.

Para profissionais de segurança ofensiva e administradores de rede, entender como esses dispositivos são comprometidos não é apenas um exercício teórico, mas uma necessidade urgente para proteger infraestruturas críticas.

A Superfície de Ataque: Por que o IoT é tão Vulnerável?

Diferente de servidores tradicionais ou desktops, dispositivos IoT frequentemente operam com recursos limitados de processamento, o que dificulta a implementação de criptografia robusta ou sistemas de detecção de intrusão. Muitos fabricantes priorizam o "time-to-market", lançando produtos com sistemas operacionais Linux embarcados desatualizados e serviços desnecessários abertos (como Telnet ou SSH).

Um dos vetores de entrada mais comuns é a conexão sem fio. Dispositivos inteligentes frequentemente se conectam a redes domésticas ou empresariais com protocolos de segurança fracos. Para entender a base dessa comunicação, é essencial dominar o Hacking de Redes Wi-Fi: Ferramentas e Técnicas, pois uma vez que a rede sem fio é violada, o tráfego IoT pode ser interceptado e analisado em busca de dados sensíveis.

Credenciais Padrão e o Fenômeno das Botnets

A falha mais gritante na segurança IoT continua sendo o uso de credenciais hardcoded (como admin/admin ou root/12345). Hackers utilizam scanners de rede massivos, como o Shodan ou scripts personalizados, para identificar dispositivos expostos publicamente e tentar autenticação via força bruta simples.

Quando milhares desses dispositivos são comprometidos, eles não são apenas acessados; são escravizados. Eles se tornam parte de uma rede zumbi, utilizada para ataques de Negação de Serviço Distribuído (DDoS). O famoso malware Mirai demonstrou o poder devastador dessa técnica. Se você deseja compreender a mecânica por trás dessa agregação de dispositivos, recomendo a leitura sobre Como Criar um Botnet Potente: Passo a Passo (para fins educacionais e de defesa), onde explicamos como os comandos e controles (C2) gerenciam esses exércitos digitais.

Exploração de Interfaces Web e Firmware

Muitos dispositivos IoT possuem painéis de administração web para configuração. Essas interfaces são frequentemente desenvolvidas sem as devidas práticas de segurança de código (Secure Coding). Não é raro encontrar falhas críticas que permitem a execução remota de código (RCE) ou o vazamento de banco de dados.

Um cenário comum envolve a injeção de comandos em campos de login ou formulários de busca dentro do painel do dispositivo. Técnicas clássicas de web hacking se aplicam perfeitamente aqui. O artigo Exploiting SQL Injection: Guia Completo detalha como essas falhas podem ser usadas para extrair informações do sistema ou até mesmo obter acesso administrativo ao dispositivo, permitindo que o atacante modifique configurações de DNS ou abra portas para acesso externo.

O Perigo para o Ambiente Corporativo

O maior risco de um dispositivo IoT vulnerável não é apenas o dispositivo em si, mas o acesso que ele fornece à rede interna. Uma câmera de segurança inteligente comprometida pode servir como um pivot (ponto de apoio) para que um atacante realize movimentos laterais dentro de uma organização.

Uma vez dentro, o atacante pode escanear servidores de arquivos, controladores de domínio e bancos de dados. Esse é um estágio crítico no Hacking de Redes Corporativas: Estratégias Eficazes. A falta de segmentação de rede (VLANs) permite que uma simples lâmpada inteligente seja a porta de entrada para um ataque de ransomware devastador. Falando nisso, com a evolução das ameaças, é vital entender como proteger seus dados, conforme discutido em Ransomware 2025: As Melhores Práticas para Criptografar Dados, visto que dispositivos IoT são frequentemente o "paciente zero" dessas infecções.

Análise de Protocolos Proprietários

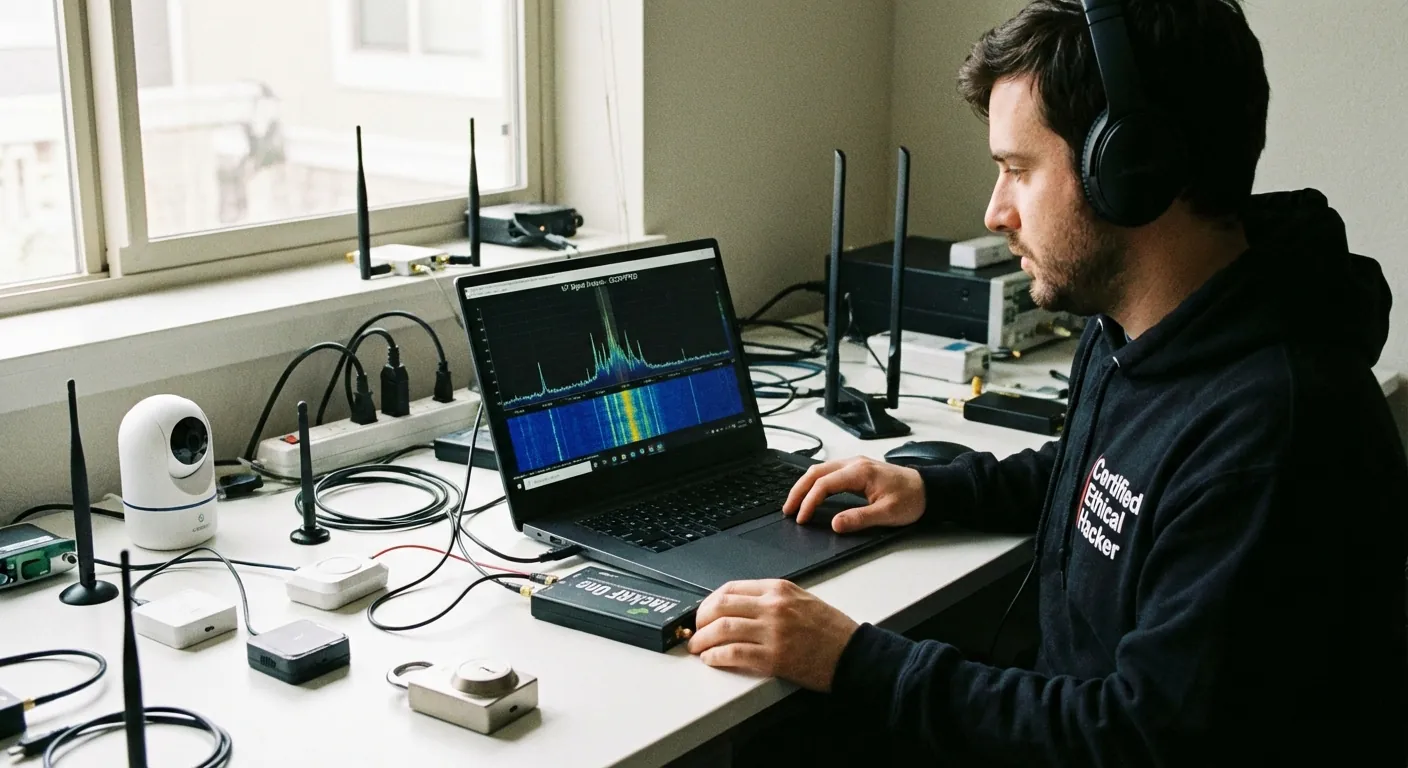

Além do Wi-Fi e HTTP, o IoT utiliza protocolos específicos como MQTT, Zigbee e CoAP. Ferramentas como Wireshark e hardware específico (como HackRF ou Ubertooth) são necessárias para interceptar e analisar essas comunicações. Muitas vezes, os dados trafegam em texto claro ou utilizam criptografia fraca que pode ser quebrada, permitindo a injeção de pacotes maliciosos para controlar fisicamente o dispositivo.

Perguntas Frequentes

1. Quais são as ferramentas mais usadas para hacking de IoT?

As ferramentas essenciais incluem o Shodan (para descoberta de dispositivos), Binwalk (para extração e análise de firmware), Wireshark (para análise de tráfego de rede) e Burp Suite (para testar interfaces web dos dispositivos).

2. Como posso proteger meus dispositivos IoT domésticos?

A medida mais importante é alterar as senhas padrão imediatamente. Além disso, mantenha o firmware atualizado, desative o UPnP (Universal Plug and Play) no roteador e, se possível, isole os dispositivos IoT em uma rede Wi-Fi de convidados (Guest Network), separada dos seus computadores e celulares principais.

3. O que é Engenharia Reversa de Firmware?

É o processo de desmontar o software que controla o hardware do dispositivo. Analistas extraem o sistema de arquivos do firmware para procurar por chaves de criptografia hardcoded, senhas ocultas, URLs de API e vulnerabilidades no código que não são visíveis através da interface de usuário comum.

0 Comentários