Principais Aprendizados

- Compreensão da arquitetura VBA e como scripts automatizados podem ser convertidos em vetores de ameaça.

- Identificação de técnicas de ofuscação utilizadas para evadir sistemas de detecção de endpoint.

- Estratégias defensivas para bloquear a execução de macros maliciosas em ambientes corporativos.

Ao pesquisar sobre como criar um macro virus personalizado, entramos em uma das áreas mais clássicas e persistentes da segurança ofensiva e defensiva. Embora o conceito remeta aos anos 90, as macros continuam sendo um vetor de ataque extremamente eficaz, evoluindo para driblar defesas modernas. Para um especialista em SEO técnico e segurança da informação, entender a construção desses malwares é vital não para a disseminação de danos, mas para a criação de barreiras robustas e análise forense eficaz.

O Que é e Como Funciona um Macro Vírus

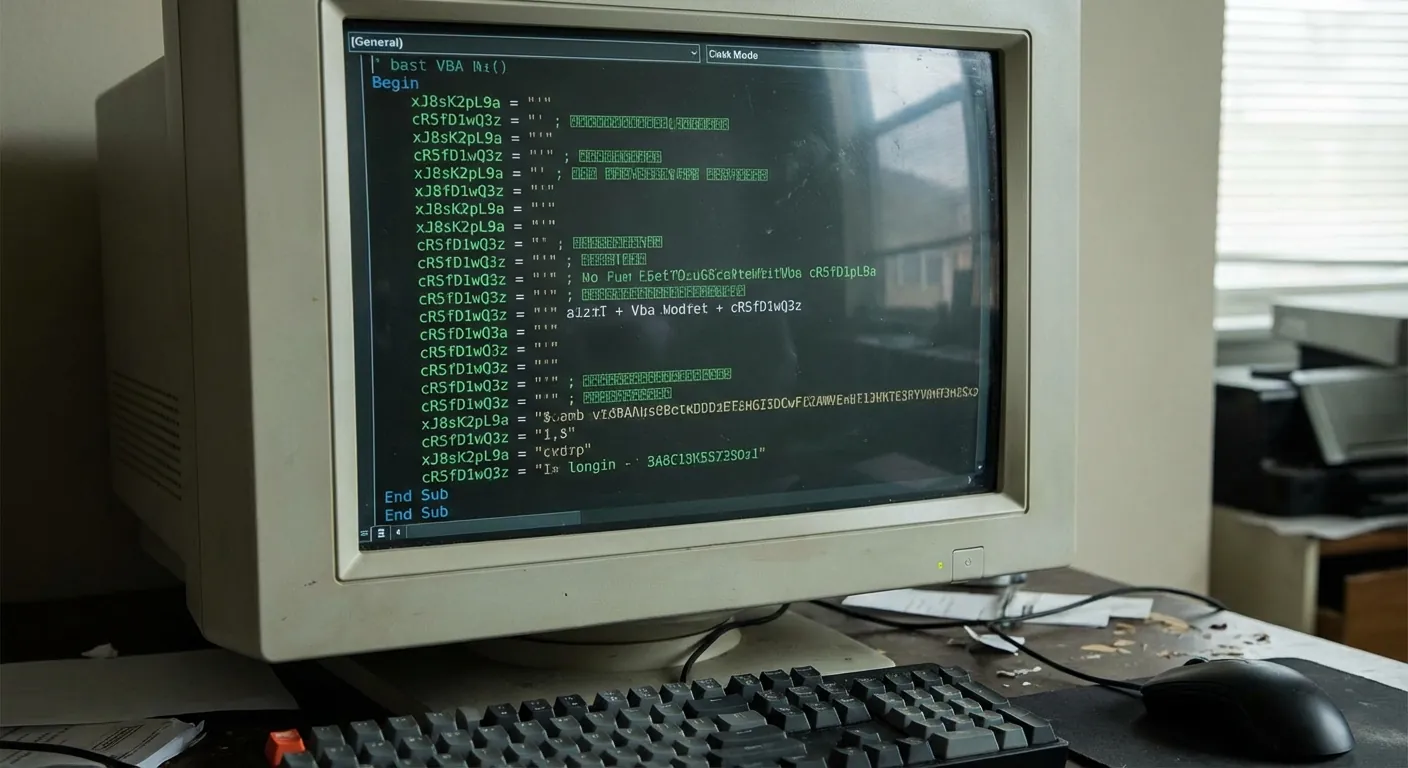

Um macro vírus é, essencialmente, um código malicioso escrito em uma linguagem de macro, sendo o Visual Basic for Applications (VBA) do Microsoft Office a mais comum. A "criação" envolve o uso legítimo de automação para fins ilícitos. Diferente de executáveis binários compilados, as macros vivem dentro de documentos aparentemente inofensivos (Word, Excel).

A base de como criar um macro virus personalizado reside na manipulação de eventos automáticos, como o AutoOpen ou Document_Open. Quando o usuário abre o arquivo e habilita o conteúdo, o script é executado. Profissionais de segurança estudam isso lendo materiais como Explorando Vulnerabilidades em Sistemas de Segurança Cibernética, para entender como pequenas brechas de permissão permitem a execução de código arbitrário.

O Papel da Engenharia Social

O código em si é inútil se não for executado. Por isso, a criação de um vetor de ataque bem-sucedido depende pesadamente da persuasão. O atacante precisa convencer a vítima a clicar em "Habilitar Conteúdo". Aqui, o conhecimento sobre Como Usar Social Engineering para Obter Informações é frequentemente aplicado para criar iscas (pretexting) convincentes, simulando faturas urgentes ou documentos de RH.

Técnicas Avançadas: Ofuscação e Cargas Úteis

Para evitar a detecção por antivírus baseados em assinatura, os desenvolvedores de malware utilizam ofuscação. Isso envolve alterar nomes de variáveis, inserir código lixo e codificar strings (como em Base64 ou Hex). O objetivo é tornar a análise estática difícil.

Em um cenário de teste de penetração (Pentest), o analista pode simular um comportamento similar ao descritivo em Como Criar um Polymorphic Malware, onde o código muda sua aparência a cada iteração para evitar a detecção, mantendo a funcionalidade original. Frequentemente, a macro serve apenas como um "dropper" ou "downloader", cujo único objetivo é baixar e executar uma carga secundária mais potente, como um Trojan. O entendimento teórico sobre Como Criar um Trojan Personalizado ajuda analistas a identificar o que está sendo baixado pela macro.

Persistência e Movimentação Lateral

Uma vez executada, a macro pode tentar estabelecer persistência no sistema, modificando chaves de registro ou pastas de inicialização. Em redes corporativas, o perigo escala quando o malware tenta se mover lateralmente. Analisar falhas em infraestrutura, como visto em Hacking de Sistemas de Gestão de Redes, é crucial para impedir que um único computador infectado por uma macro comprometa toda a organização.

Defesa e Mitigação

A defesa contra macro vírus personalizados envolve uma abordagem em camadas. A configuração de políticas de grupo (GPO) para bloquear macros provenientes da internet é a medida mais eficaz. Além disso, o uso de ferramentas de EDR (Endpoint Detection and Response) ajuda a monitorar comportamentos anômalos iniciados por processos do Office (como o winword.exe invocando o powershell.exe).

É vital também monitorar sistemas críticos. A leitura sobre Hacking de Sistemas de Monitoramento e Segurança oferece insights sobre como os atacantes tentam cegar as ferramentas de defesa, permitindo que os administradores fortaleçam suas configurações de log e alerta.

Perguntas Frequentes

1. É ilegal criar um macro vírus para testes?

Criar malware, mesmo que para testes, pode ser ilegal dependendo da jurisdição e do contexto. No entanto, em ambientes controlados e autorizados (sandboxes) para fins de pesquisa e educação em cibersegurança, é uma prática comum para desenvolver melhores defesas.

2. Como os antivírus detectam macros maliciosas personalizadas?

Os antivírus modernos usam heurística e análise comportamental. Eles não procuram apenas por assinaturas de código conhecidas, mas monitoram o que a macro tenta fazer, como acessar a internet, baixar arquivos ou modificar o registro do sistema.

3. Desabilitar todas as macros é a solução definitiva?

Embora seja a opção mais segura, muitas empresas dependem de macros legítimas para automação de tarefas. A melhor prática é permitir apenas macros assinadas digitalmente por fontes confiáveis e bloquear todas as outras, especialmente as que vêm de e-mails externos.

0 Comentários