Principais Aprendizados

- Compreensão dos fundamentos físicos e lógicos da interceptação de sinais de micro-ondas (Line-of-Sight).

- Identificação de vulnerabilidades críticas em protocolos de transmissão ponto-a-ponto e backhaul.

- Métodos de proteção e criptografia para mitigar ataques de injeção e escuta em redes de telecomunicações.

As redes de comunicação por micro-ondas formam a espinha dorsal invisível de grande parte da infraestrutura global de internet e telefonia. Embora a fibra óptica seja predominante em áreas urbanas densas, os enlaces de micro-ondas ainda são cruciais para conectar torres de celular, áreas rurais e sistemas industriais críticos. Este Guia de Hacking de Redes de Comunicação por Micro-ondas não é apenas um manual técnico, mas uma exploração profunda sobre como a segurança dessas transmissões invisíveis pode ser comprometida e, consequentemente, fortalecida.

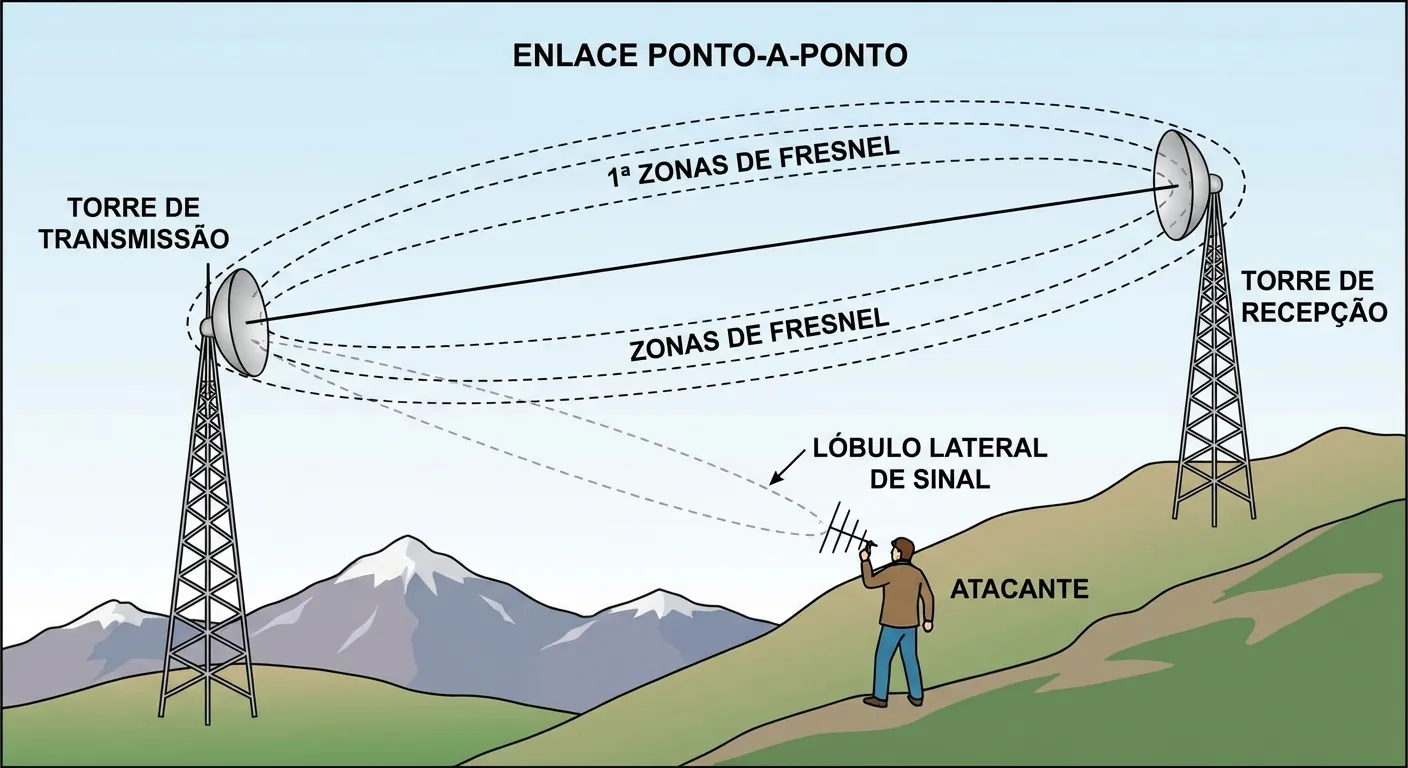

Diferente das redes Wi-Fi domésticas, o hacking de micro-ondas exige um entendimento avançado de física de rádio e alinhamento de antenas. A segurança em enlaces de rádio depende fortemente da diretividade do sinal, o que cria uma falsa sensação de segurança de que "se você não está na linha de visada, não pode ouvir". No entanto, lóbulos laterais e reflexões de sinal abrem portas para vetores de ataque sofisticados.

Fundamentos da Tecnologia de Micro-ondas

Para auditar ou atacar esses sistemas, é essencial compreender que eles operam em frequências que variam tipicamente de 1 GHz a 100 GHz. A maioria dos links comerciais de backhaul opera entre 6 GHz e 38 GHz. A principal característica é a necessidade de linha de visada (Line-of-Sight - LoS). Contudo, a interceptação de sinais de micro-ondas não exige necessariamente que o atacante esteja no topo de uma torre. O vazamento de sinal (spillover) próximo ao receptor ou transmissor pode ser suficiente para capturar pacotes de dados.

Para quem está começando a estudar o espectro eletromagnético, recomendo fortemente a leitura do nosso Guia de Hacking de Redes de Rádio, que estabelece as bases necessárias sobre modulação e frequências.

Vulnerabilidades em Backhaul Sem Fio

O "backhaul" é a conexão que liga a rede de acesso (como torres de celular) ao núcleo da rede. As vulnerabilidades em backhaul sem fio muitas vezes residem na falta de criptografia na camada de enlace. Muitos operadores, visando reduzir a latência, desativam a criptografia proprietária dos rádios, confiando apenas na segurança das camadas superiores (como VPNs ou HTTPS), o que deixa o tráfego de gerenciamento exposto.

Um cenário comum envolve o uso de equipamentos legados que utilizam protocolos de transmissão ponto-a-ponto desatualizados e suscetíveis a ataques de repetição. Se um atacante conseguir inserir dados no fluxo, ele pode comprometer toda a rede. Para entender a escala dessas redes, veja nosso Guia de Hacking de Redes de Telecomunicações, que expande o conceito para infraestruturas maiores.

Ferramentas e Técnicas de Análise

O uso de Rádio Definido por Software (SDR) revolucionou este campo. Com hardware adequado e conversores de frequência (downconverters), é possível visualizar o espectro e tentar demodular o sinal. No entanto, se o sinal não estiver criptografado, técnicas similares às descritas em Como Usar Man-in-the-Middle Attacks podem ser adaptadas, embora a injeção de pacotes em um link de micro-ondas síncrono seja exponencialmente mais difícil do que em uma rede Ethernet.

Além disso, muitos sistemas de controle industrial (SCADA) utilizam links de micro-ondas para comunicação remota. A exploração dessas falhas pode ter consequências físicas devastadoras, conforme detalhado em Explorando Vulnerabilidades em Sistemas de Controle Industrial.

Pentest em Infraestrutura de Telecomunicações

Realizar um pentest em infraestrutura de telecomunicações focada em micro-ondas exige planejamento meticuloso. A fase de reconhecimento envolve o uso de bancos de dados públicos de licenciamento de frequência para localizar os enlaces e identificar o hardware provável. Uma vez identificado o alvo, a análise de tráfego pode revelar padrões de modulação (QAM, QPSK).

É crucial notar que, em alguns casos, a tecnologia se assemelha à utilizada em comunicações espaciais. Para uma comparação técnica, consulte o Guia de Hacking de Redes de Comunicação por Satélite, onde os desafios de latência e potência de sinal são análogos.

Perguntas Frequentes

É ilegal interceptar sinais de micro-ondas?

Sim, na maioria das jurisdições, a interceptação não autorizada de telecomunicações é um crime federal. Este guia é estritamente para fins educacionais e para profissionais de segurança autorizados a realizar testes de penetração (Pentests) em infraestruturas que possuem permissão para auditar.

Qual o hardware necessário para analisar esses sinais?

Para frequências de micro-ondas, um SDR (Software Defined Radio) comum não é suficiente. Você precisará de downconverters para baixar a frequência do sinal para uma faixa legível pelo SDR, além de antenas altamente direcionais (como antenas parabólicas ou Yagi) sintonizadas na frequência específica do alvo.

Como proteger enlaces de micro-ondas contra ataques?

A defesa principal é a criptografia forte na camada de enlace (AES-256) ativada diretamente no rádio. Além disso, deve-se utilizar monitoramento de espectro para detectar interferências maliciosas e configurar a potência de transmissão para o mínimo necessário, reduzindo o "vazamento" de sinal para áreas indesejadas.

0 Comentários