Principais Aprendizados

- Entenda como o Account Takeover (ATO) se tornou a principal ameaça para varejistas online.

- Descubra o papel da Engenharia Social e do Credential Stuffing na quebra de barreiras de segurança.

- Aprenda como vulnerabilidades técnicas, como Session Hijacking e falhas em 2FA, são exploradas por atacantes.

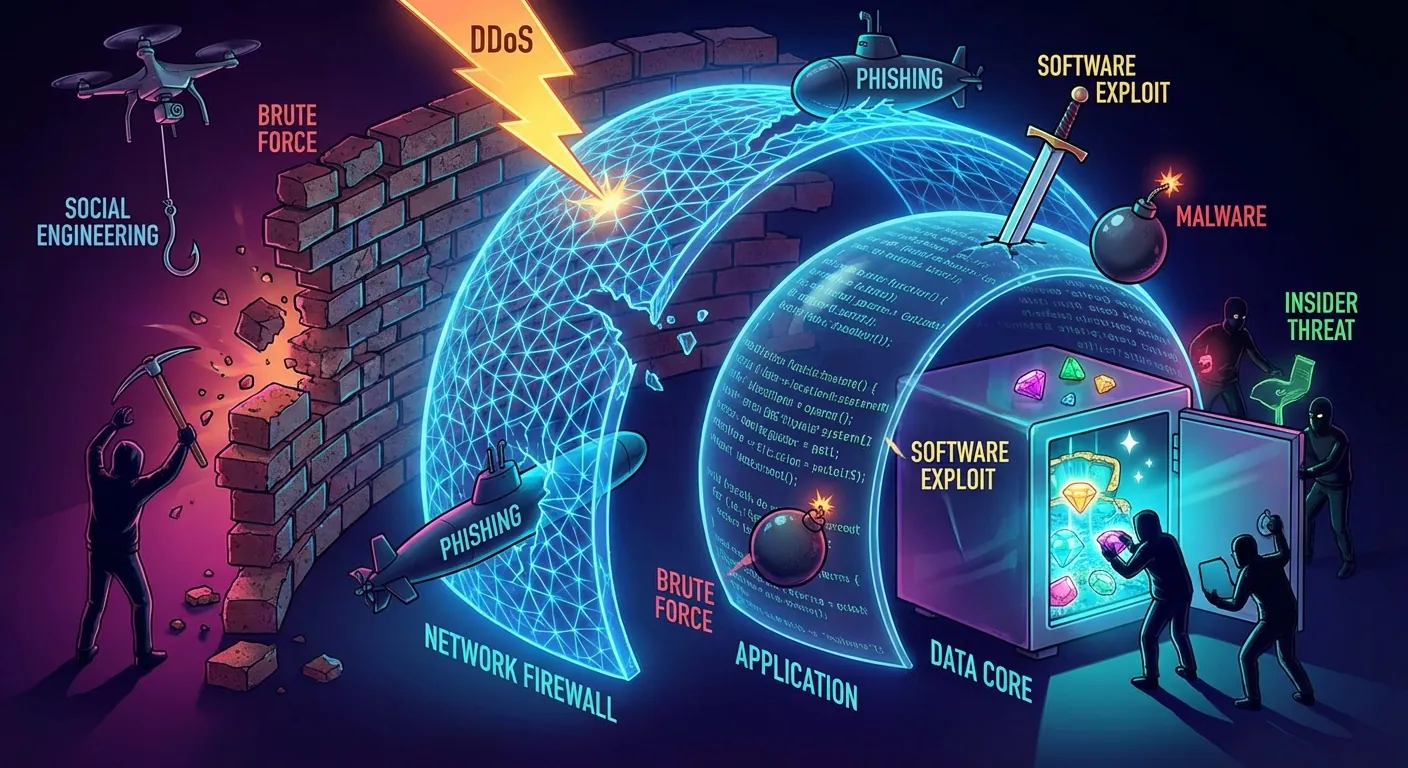

O cenário de segurança digital mudou drasticamente, e o Hacking de Contas de E-commerce: Técnicas Modernas não se resume mais apenas a adivinhar senhas fracas. Hoje, cibercriminosos utilizam um arsenal sofisticado que combina automação, psicologia humana e exploração de falhas técnicas para comprometer carteiras digitais e dados de clientes. Compreender a INTENÇÃO DE BUSCA por trás dessas técnicas é crucial: não se trata apenas de roubo, mas de persistência e monetização de acessos não autorizados.

Neste artigo, dissecaremos a anatomia desses ataques, focando na perspectiva técnica defensiva para entender como proteger infraestruturas críticas de comércio eletrônico.

1. Credential Stuffing e a Industrialização do Ataque

Uma das técnicas mais prevalentes atualmente é o Credential Stuffing. Diferente da força bruta tradicional, aqui os atacantes utilizam bases de dados vazadas de outros serviços para testar credenciais em massa em plataformas de e-commerce. Como muitos usuários reutilizam senhas, a taxa de sucesso é alarmante.

Para escalar esses ataques, hackers frequentemente utilizam botnets. No entanto, a sofisticação vai além. Muitas vezes, o ataque começa com a obtenção de dados preliminares. Para entender a psicologia por trás da obtenção desses dados, é essencial estudar Como Usar Social Engineering para Obter Informações, onde a manipulação humana precede a técnica.

2. Phishing Avançado e Typosquatting

O phishing evoluiu. Não estamos mais falando apenas de emails mal escritos. O Account Takeover (ATO) moderno frequentemente utiliza domínios que imitam perfeitamente as lojas originais. Essa técnica, conhecida como Typosquatting, engana o usuário fazendo-o digitar suas credenciais em um site falso.

Os vetores de ataque são variados. Um atacante pode registrar um domínio como amazonn.com (com dois 'n') e esperar a vítima errar a digitação. Para aprofundar seu conhecimento sobre essa infraestrutura enganosa, veja Como Usar Typosquatting Attacks. Além disso, ataques direcionados a administradores de e-commerce, conhecidos como Spear Phishing, são altamente eficazes. Saiba mais em Como Usar Spear Phishing Attacks.

3. Interceptação e Sequestro de Sessão

Após o login, o usuário recebe um token de sessão. Se um atacante conseguir interceptar esse token, ele assume a identidade do usuário sem precisar da senha. Isso é o Session Hijacking. Em ambientes de e-commerce, isso permite que o invasor altere endereços de entrega e realize compras.

Existem várias formas de realizar essa interceptação. Uma delas envolve o uso de scripts maliciosos injetados no navegador da vítima, técnica detalhada em Como Usar Cross-Site Scripting (XSS). Uma vez que o script roda, o sequestro é iminente. Entenda a mecânica completa em Como Usar Session Hijacking.

Redirecionamento de Tráfego

Outra forma de capturar sessões ou credenciais é manipulando a resolução de nomes do site. Ao corromper o cache DNS, o atacante redireciona o tráfego legítimo para um servidor controlado por ele. Veja os detalhes técnicos em Como Usar DNS Spoofing.

4. Explorando a Interface do Usuário e Malwares

Muitas vezes, a vulnerabilidade não está no servidor, mas na interface que o cliente utiliza. O Clickjacking é uma técnica onde o atacante sobrepõe botões invisíveis sobre elementos legítimos do site, fazendo com que o usuário clique em algo malicioso sem saber. Isso é comum para forçar downloads ou autorizações indesejadas. Aprenda mais em Como Usar Clickjacking Attacks.

Além disso, o dispositivo do usuário pode estar comprometido por malwares específicos que monitoram atividades de compra. O uso de keyloggers ou softwares de espionagem é uma tática direta para roubar dados bancários. Para fins educacionais de defesa, é vital entender a estrutura dessas ameaças lendo Como Criar um Spyware Personalizado e também Como Criar um Adware Personalizado.

5. Burlando a Autenticação Moderna

Mesmo com a Autenticação de Dois Fatores (2FA), contas não estão 100% seguras. Técnicas de engenharia social em tempo real ou interceptação de SMS (SIM Swapping) são usadas para contornar essa barreira. O estudo dessas falhas é abordado em Hacking de Sistemas de Autenticação de Dois Fatores.

Por fim, a segurança do e-commerce também depende da integridade dos sistemas de comunicação subjacentes. Vulnerabilidades em redes podem expor dados em trânsito. Leituras complementares essenciais incluem o Guia de Hacking de Redes VPN e, para entender riscos físicos e de sinal, o Guia de Hacking de Redes de Rádio.

Perguntas Frequentes

O que é Credential Stuffing e como ele afeta o e-commerce?

Credential Stuffing é uma técnica onde hackers usam listas de usuários e senhas vazadas de outros sites para tentar login automatizado em plataformas de e-commerce, explorando o fato de que muitas pessoas reutilizam senhas.

A Autenticação de Dois Fatores (2FA) impede totalmente o hacking de contas?

Não totalmente. Embora reduza drasticamente o risco, técnicas avançadas como phishing de tempo real (proxy reverso), SIM Swapping ou roubo de tokens de sessão (Session Hijacking) ainda podem contornar o 2FA.

Como o Typosquatting é usado para roubar contas?

No Typosquatting, criminosos registram domínios com erros de digitação comuns (ex: 'lojaa.com' em vez de 'loja.com'). Quando o usuário erra ao digitar, cai em um site falso idêntico ao original, onde suas credenciais são roubadas.

0 Comentários