Principais Aprendizados

- Entenda a arquitetura cliente-servidor por trás de um backdoor e como sockets funcionam.

- Aprenda sobre métodos de persistência e como malwares evitam detecção por assinatura.

- Descubra a importância da análise comportamental para identificar conexões não autorizadas.

No cenário de segurança cibernética, entender Como Criar um Backdoor Personalizado é uma habilidade fundamental para profissionais de Red Team e pesquisadores de malware. Diferente de ferramentas prontas que são facilmente detectadas por assinaturas de antivírus, um backdoor desenvolvido do zero permite compreender profundamente como a comunicação de rede e o controle remoto funcionam em baixo nível. Este artigo aborda os conceitos técnicos, a lógica de programação e, crucialmente, como defender sistemas contra essas ameaças furtivas.

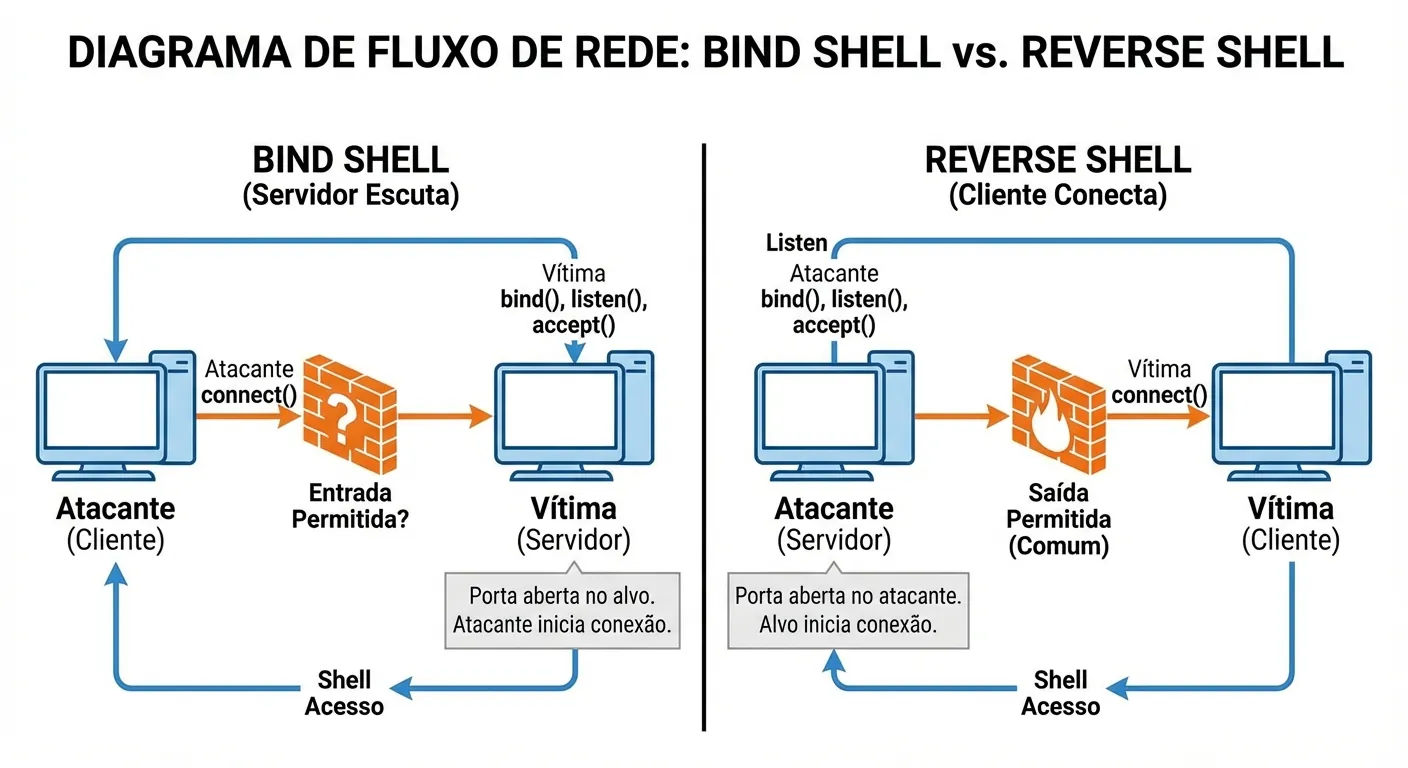

A Arquitetura de um Backdoor: Reverse Shells e Bind Shells

Para compreender a criação de um acesso remoto persistente, é necessário dominar o conceito de Command and Control (C2). A maioria dos backdoors modernos utiliza a técnica de Reverse Shell, onde o alvo inicia a conexão de volta para o atacante, contornando a maioria das regras de firewall de entrada. Isso é frequentemente estudado em conjunto com a Exploração de Vulnerabilidades em Sistemas IoT, onde dispositivos muitas vezes possuem proteções de saída mais fracas.

Ao desenvolver um artefato desse tipo para testes de penetração, linguagens como Python, Go ou C++ são comuns devido à sua capacidade de manipulação de sockets e memória. A lógica envolve estabelecer um socket de rede, redirecionar os descritores de arquivo (stdin, stdout, stderr) e aguardar comandos.

Métodos de Persistência e Evasão

Um backdoor eficaz precisa sobreviver a reinicializações. Técnicas de persistência variam desde a modificação de chaves de registro no Windows até a criação de Cron Jobs no Linux. Analistas de segurança frequentemente encontram essas técnicas ao investigar o Hacking de Contas de Nuvem: Técnicas Modernas, onde a persistência em instâncias virtuais é um risco crítico.

Além disso, a ofuscação de código é vital para evitar detecção baseada em assinatura. Enquanto ferramentas automatizadas são barulhentas, um código personalizado pode passar despercebido se não houver uma análise heurística robusta. É similar aos desafios encontrados na Exploração de Vulnerabilidades em Sistemas de Controle Industrial, onde softwares de segurança legados podem falhar em detectar anomalias sutis.

Vetores de Entrega e Exploração

Para que um backdoor seja instalado, ele precisa de um vetor de entrada. Frequentemente, isso ocorre através da exploração de falhas em aplicações web. Por exemplo, entender Exploiting SQL Injection: Guia Completo ou Como Usar Cross-Site Scripting (XSS) revela como atacantes podem injetar comandos iniciais para baixar e executar o payload malicioso.

Outro vetor comum é a engenharia social. O conhecimento sobre Como Usar Social Engineering para Obter Informações é vital para reconhecer eixos de ataque que dependem do erro humano para executar o binário inicial. Uma vez dentro, o backdoor pode tentar se mover lateralmente, explorando a infraestrutura interna, similar às táticas discutidas no Guia de Hacking de Redes VPN.

Comunicação Criptografada e Exfiltração

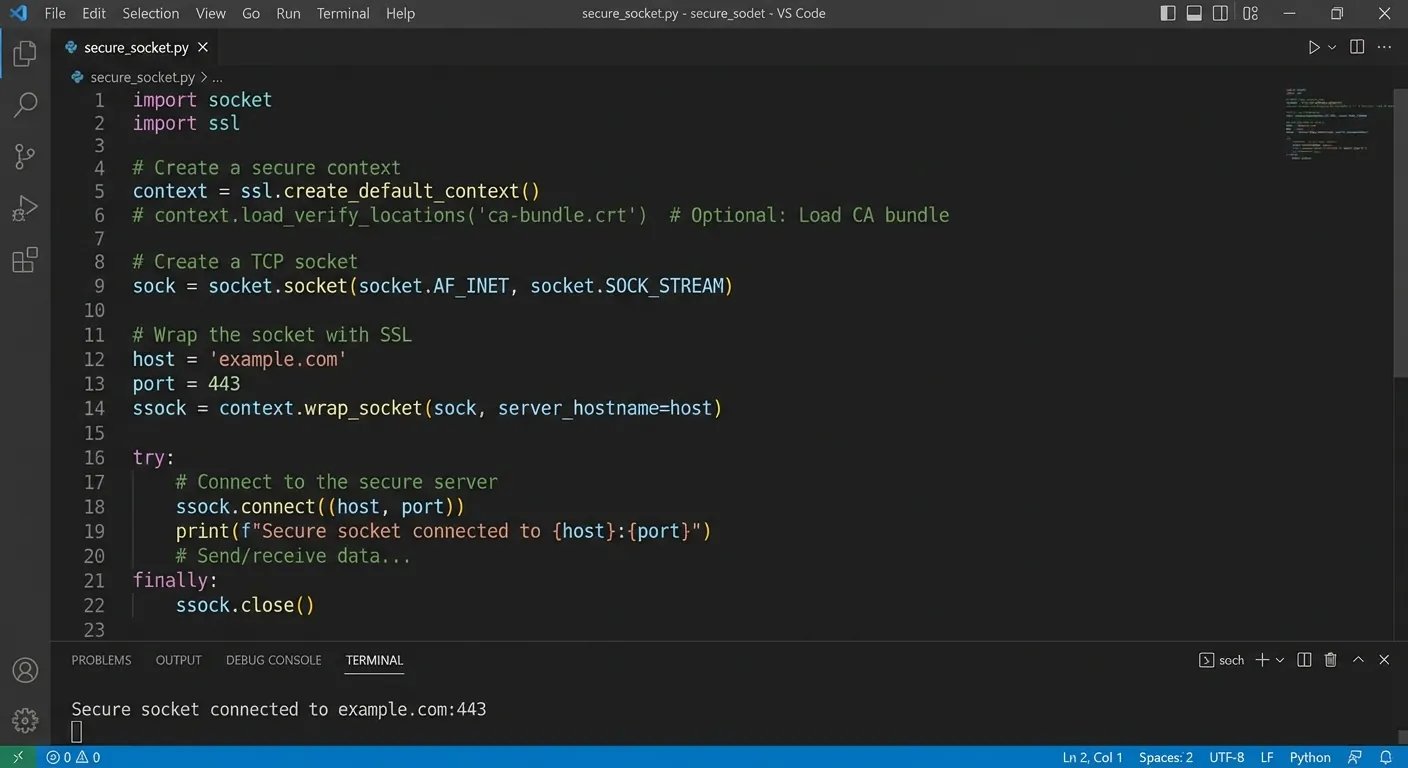

Backdoors avançados não enviam dados em texto plano. Eles utilizam criptografia (como TLS/SSL) para mascarar o tráfego como se fosse navegação HTTPS legítima. Isso dificulta a detecção por sistemas de IDS/IPS. Profissionais que estudam o Hacking de Redes Corporativas: Estratégias Eficazes sabem que a análise de tráfego criptografado (JA3 fingerprinting, por exemplo) é uma das poucas maneiras de identificar esses canais de comando ocultos.

A exfiltração de dados também pode ocorrer através de protocolos não convencionais, como DNS ou ICMP, técnicas que exigem monitoramento constante, conforme detalhado em estudos sobre Explorando Vulnerabilidades em Aplicativos Android e dispositivos móveis.

Perguntas Frequentes

Qual a diferença entre um Trojan e um Backdoor?

Embora frequentemente usados juntos, um Trojan é o veículo de entrega (parece legítimo mas contém malware), enquanto o Backdoor é a funcionalidade que permite o acesso remoto contínuo e não autorizado ao sistema.

Como detectar um backdoor personalizado?

Como backdoors personalizados não possuem assinaturas conhecidas em bancos de dados de antivírus, a detecção depende de análise comportamental (EDR), monitoramento de conexões de rede anômalas e verificação de integridade de arquivos do sistema.

É legal criar um backdoor?

Criar um backdoor para fins educacionais ou para testar a segurança de sistemas que você possui ou tem permissão explícita para auditar é legal. No entanto, instalar backdoors em sistemas de terceiros sem consentimento é crime cibernético.

0 Comentários