Principais Aprendizados

- Compreensão das vulnerabilidades críticas em IAM (Identity and Access Management).

- Métodos de exploração de configurações incorretas em buckets e APIs.

- Estratégias para identificar vetores de ataque em ambientes híbridos e multi-cloud.

No cenário atual de cibersegurança, o Hacking de Contas de Nuvem: Técnicas Modernas tornou-se um tópico central para profissionais de Red Team e administradores de sistemas. À medida que as corporações migram massivamente para a infraestrutura em nuvem, a superfície de ataque se expande, exigindo um entendimento profundo de como invasores exploram falhas de configuração e credenciais fracas.

A intenção de busca por trás deste tema é predominantemente Informacional, visando compreender os mecanismos de ataque para melhor defender (ou auditar) esses ambientes. Ao longo deste artigo, exploraremos desde a engenharia social até a exploração técnica de APIs.

1. Comprometimento Inicial e Roubo de Credenciais

A maioria dos ataques à nuvem não começa com um exploit complexo de zero-day, mas sim com o comprometimento de credenciais válidas. O fator humano continua sendo o elo mais fraco na corrente de Segurança em Cloud Computing.

Os atacantes frequentemente utilizam técnicas psicológicas para enganar administradores. Para entender a base desse vetor, é essencial estudar Como Usar Social Engineering para Obter Informações, pois essas táticas são frequentemente o primeiro passo para obter chaves de acesso AWS ou tokens de sessão Azure. Uma vez que o atacante possui um par de credenciais, ele pode tentar contornar proteções adicionais. O Hacking de Sistemas de Autenticação de Dois Fatores é uma habilidade crítica nesse estágio, visto que o MFA é a barreira padrão na maioria das contas cloud.

2. Exploração de Vulnerabilidades de Configuração

Uma vez dentro do ambiente, o próximo passo envolve a enumeração e a busca por Vulnerabilidades de Configuração. Serviços de armazenamento mal configurados, como buckets S3 públicos, são minas de ouro para exfiltração de dados.

Vulnerabilidades em APIs e Aplicações Web

As interfaces de gerenciamento de nuvem muitas vezes expõem APIs que, se não forem devidamente protegidas, permitem a execução remota de código ou injeção de comandos. O conhecimento sobre Exploiting SQL Injection: Guia Completo é transferível aqui, especialmente quando painéis de controle personalizados interagem com bancos de dados na nuvem. Além disso, falhas no front-end podem ser alavancadas; entender Como Usar Cross-Site Scripting (XSS) pode permitir o roubo de tokens de sessão de administradores logados no console da nuvem.

3. Movimentação Lateral na Nuvem e Persistência

Após o acesso inicial, o objetivo muda para a Movimentação Lateral na Nuvem. Diferente de redes on-premise, onde se pula de servidor para servidor, na nuvem, pula-se de identidade para identidade (IAM Roles). O atacante busca elevar privilégios para obter controle total sobre a organização.

Em ambientes híbridos, a conexão entre a rede corporativa local e a nuvem é um ponto crítico. Técnicas descritas no Hacking de Redes Corporativas: Estratégias Eficazes são aplicáveis para pivotar de um ambiente on-premise comprometido para a nuvem através de túneis VPN ou Direct Connect. Para manter o acesso a longo prazo, invasores podem implantar backdoors sofisticados. Aprender Como Criar um Rootkit Eficaz ou mesmo Como Criar um Spyware Personalizado ajuda a entender como a persistência é mantida em instâncias EC2 ou máquinas virtuais Azure.

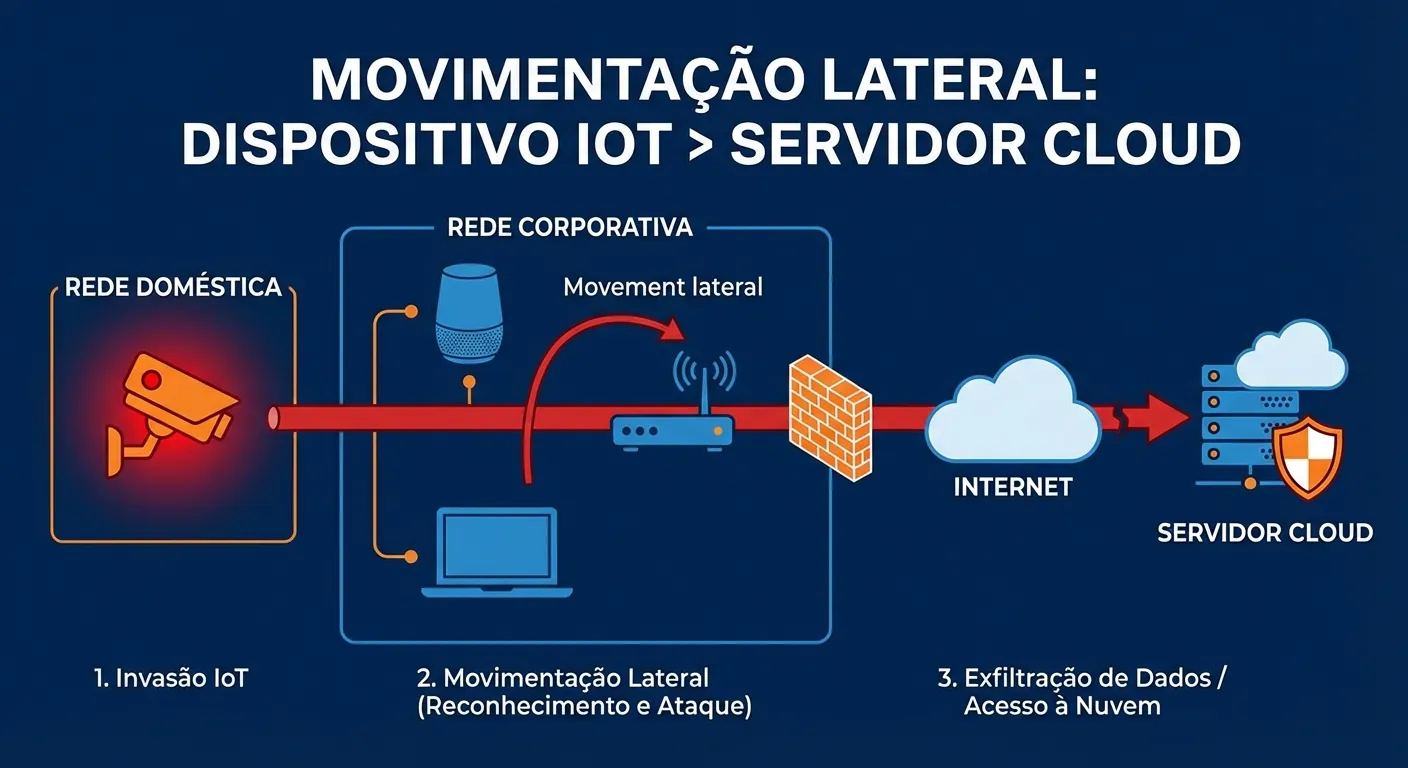

Ameaças Emergentes: IoT e Cloud

A convergência de dispositivos inteligentes com backend na nuvem abre novos vetores. A Explorando Vulnerabilidades em Sistemas IoT demonstra como dispositivos de borda comprometidos podem servir como gateway para atacar a infraestrutura de nuvem central.

4. Ocultação e Evasão

Para realizar a Exploração de Buckets S3 ou exfiltrar dados sem disparar alarmes, atacantes utilizam técnicas de ofuscação. O uso de intermediários é comum; saber Como Usar Proxies Anônimos para Esconder Suas Atividades é fundamental para dificultar a atribuição do ataque e evadir regras de firewall baseadas em geolocalização.

Além disso, em cenários onde a interceptação de tráfego é possível (como em redes Wi-Fi públicas acessando recursos cloud), o conhecimento sobre Como Usar Man-in-the-Middle Attacks permite a captura de credenciais em trânsito se o SSL/TLS não estiver configurado corretamente ou for burlado.

Perguntas Frequentes

O que é a técnica de Cloud Jacking?

Cloud Jacking, ou sequestro de nuvem, ocorre quando um atacante assume o controle de recursos de nuvem de uma organização, geralmente através de credenciais roubadas ou vulnerabilidades de injeção, para minerar criptomoedas ou hospedar malware.

Como o IAM mal configurado facilita o hacking?

Políticas de IAM (Identity and Access Management) excessivamente permissivas permitem que um usuário com privilégios baixos escale verticalmente, obtendo acesso administrativo total ao ambiente de nuvem através de funções (roles) mal desenhadas.

A autenticação de dois fatores (2FA) impede totalmente o hacking de nuvem?

Não. Embora reduza significativamente o risco, o 2FA pode ser contornado através de ataques de engenharia social avançada (como SIM Swap), phishing de proxy reverso (como Evilginx) ou roubo de tokens de sessão ativos.

0 Comentários