Principais Aprendizados

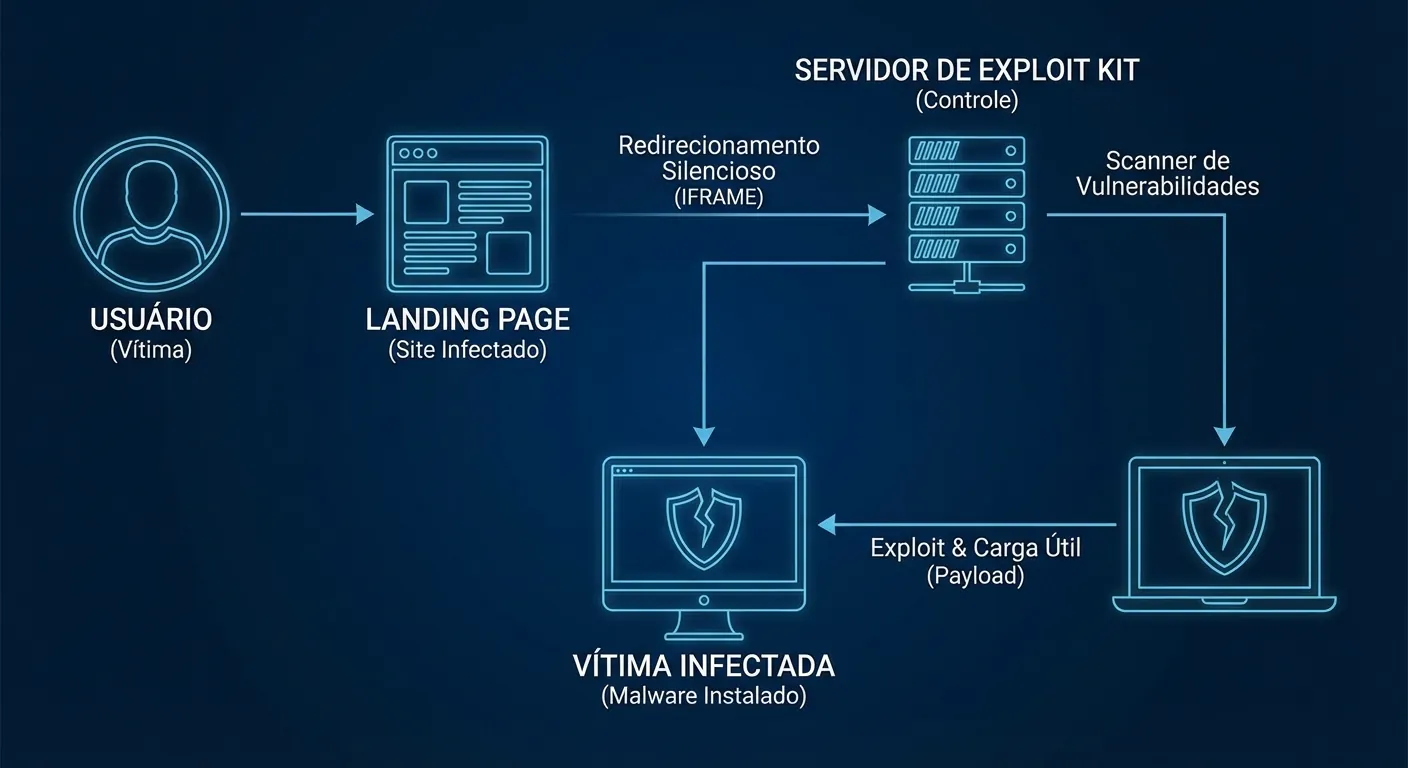

- Compreensão da arquitetura modular de um Exploit Kit (Landing Page, Exploit, Payload).

- Importância da análise de vulnerabilidades (CVEs) e técnicas de ofuscação.

- Diferença entre ambientes de simulação de ataque (Red Team) e kits criminosos.

No cenário de segurança ofensiva e pesquisa de ameaças, entender Como Criar um Exploit Kit Personalizado — ou, mais precisamente, como simular sua arquitetura — é fundamental para desenvolver defesas robustas. Exploit Kits (EKs) são ferramentas automatizadas que permitem a atacantes explorar vulnerabilidades em navegadores e plugins sem a necessidade de interação direta da vítima. Para um especialista em segurança, replicar essa lógica em ambiente controlado ajuda a testar a eficácia de WAFs, antivírus e sistemas de detecção de intrusão.

A Arquitetura de um Exploit Kit Moderno

Para desenvolver um kit personalizado para fins de Penetration Testing, é necessário compreender seus componentes principais. Diferente de ataques manuais, o EK funciona como uma linha de montagem de infecção. O núcleo do sistema baseia-se na identificação precisa do alvo.

O primeiro estágio envolve o redirecionamento de tráfego. Frequentemente, isso é feito através de técnicas que exploram falhas em sites legítimos. Para entender o mecanismo de entrega inicial, é essencial estudar Como Usar Drive-By Download Attacks, pois essa é a principal via de entrada para a maioria dos kits modernos.

Seleção de Vulnerabilidades e CVEs

Um Exploit Kit personalizado eficiente não atira no escuro; ele faz uma varredura no ambiente do visitante (User-Agent, versões de plugins, Flash, Java) para selecionar o exploit específico. O uso de palavras-chave semânticas como Vulnerabilidades (CVEs) é crucial aqui. O backend do kit deve conter um banco de dados de exploits prontos para serem disparados.

Ao desenvolver seu ambiente de testes, você precisará catalogar falhas conhecidas. Um bom ponto de partida para pesquisa é ler sobre Explorando Vulnerabilidades em Aplicativos Android e sistemas web, adaptando o conceito para o ambiente que você deseja auditar. A modularidade permite que você adicione novos exploits conforme novas CVEs são publicadas.

Desenvolvimento do Backend e Payload Delivery

A parte técnica mais densa envolve o painel de administração e a entrega do payload. Em um cenário real, atacantes usam pesada ofuscação de código para evitar assinaturas estáticas de antivírus. No seu laboratório, o foco deve ser a automação. O servidor deve decidir, em milissegundos, qual código malicioso enviar.

Muitas vezes, o objetivo final de um kit é estabelecer persistência ou exfiltrar dados. Para entender o que acontece após a exploração bem-sucedida, recomenda-se a leitura técnica sobre Como Criar Malware Personalizado: Um Guia Detalhado, focado na análise comportamental do artefato final.

Vetores de Ataque e Integração

Além dos exploits de navegador, kits modernos podem integrar vetores de engenharia social ou falhas em aplicações web para maximizar a taxa de sucesso. O uso de scripts maliciosos injetados em páginas vulneráveis é comum. O domínio de Como Usar Cross-Site Scripting (XSS) é vital para entender como os atacantes redirecionam o tráfego para a infraestrutura do Exploit Kit.

Por fim, a infraestrutura deve ser resiliente. Atacantes utilizam técnicas de Fast-Flux e proxies. Para fins educacionais, entender como esconder a origem do tráfego é explicado em Como Usar Proxies Anônimos para Esconder Suas Atividades, o que ajuda analistas de defesa a rastrear a origem real de um ataque durante uma investigação forense.

0 Comentários