Principais Aprendizados

- Entenda como o Credential Stuffing automatiza invasões em massa.

- Descubra o papel da Engenharia Social no roubo de credenciais de streaming.

- Aprenda métodos de prevenção contra roubo de sessões e malwares.

O Hacking de Contas de Streaming: Técnicas Modernas tornou-se um dos tópicos mais discutidos em segurança cibernética, impulsionado pela popularidade massiva de plataformas como Netflix, Disney+ e Amazon Prime. A intenção de busca para este termo é predominantemente Informacional, onde usuários buscam entender as vulnerabilidades ou profissionais de segurança tentam mitigar riscos. Hoje, não se trata apenas de adivinhar senhas, mas de ecossistemas complexos de cibercrime.

Neste artigo, exploraremos como atacantes exploram falhas humanas e técnicas, utilizando métodos que vão desde o Credential Stuffing até ataques sofisticados de phishing, e como a integração com outros vetores de ataque compromete a segurança digital.

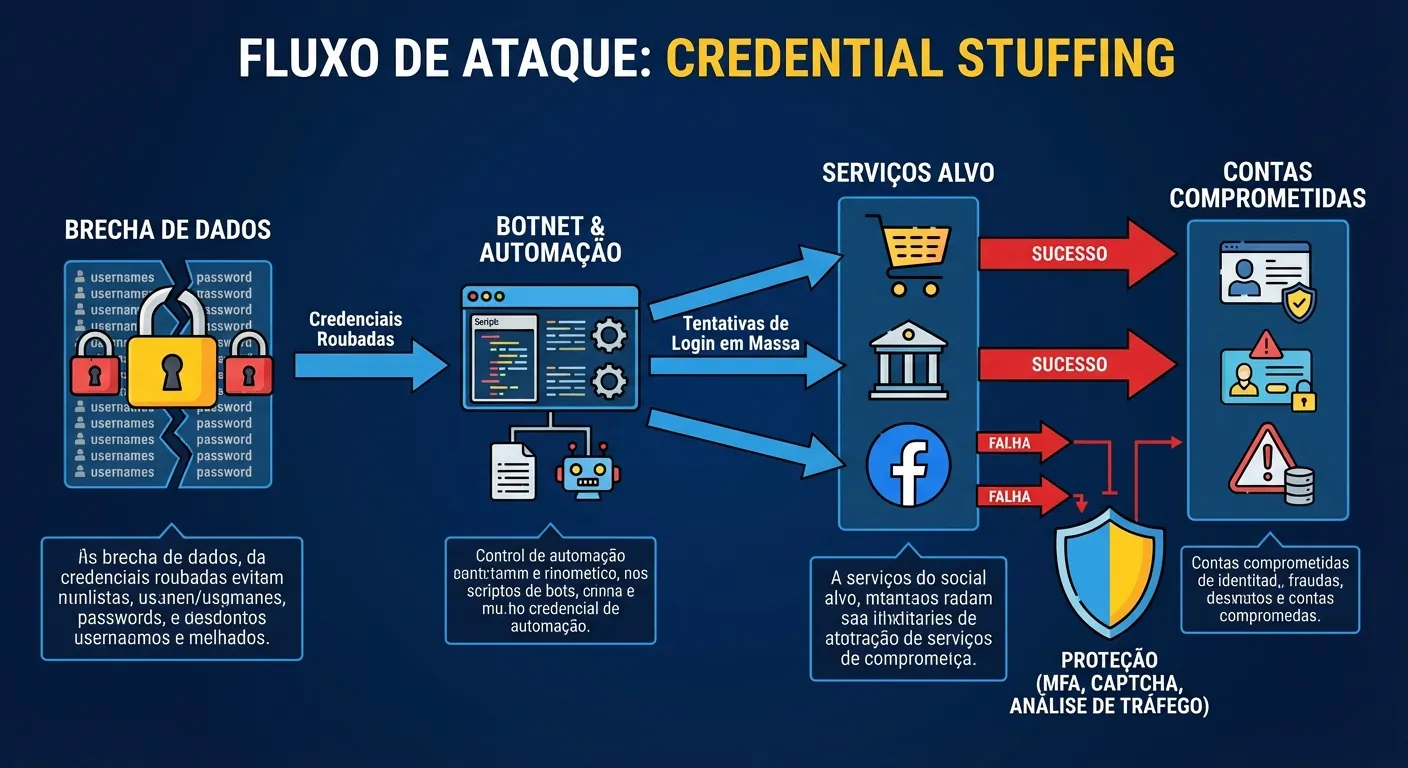

1. Credential Stuffing: O Ataque Automatizado

A técnica mais prevalente no cenário atual é o Credential Stuffing (recheio de credenciais). Diferente da força bruta tradicional, aqui os atacantes utilizam bases de dados vazadas de outros serviços para tentar login em plataformas de streaming. Como muitos usuários reutilizam senhas, a taxa de sucesso é alarmante.

Para entender a origem desses dados, é crucial analisar como o comprometimento inicial ocorre. Muitas vezes, o acesso começa através do Hacking de Contas de Email: Técnicas Avançadas, onde o invasor ganha controle sobre o ponto central de recuperação de senha da vítima.

2. Engenharia Social e Phishing Direcionado

Outra técnica moderna envolve a manipulação psicológica. O uso de páginas falsas que simulam alertas de "pagamento recusado" é comum. No entanto, os ataques estão ficando mais específicos. Ao aplicar conceitos de Como Usar Spear Phishing Attacks, hackers criam campanhas altamente personalizadas que enganam até usuários experientes.

Além do phishing digital, a interação humana direta também é explorada. Técnicas detalhadas em Como Usar Social Engineering para Obter Informações mostram como atacantes conseguem dados de suporte técnico para resetar credenciais sem acesso ao email da vítima.

Burlando a Segurança Mobile

Com o aumento do consumo de streaming em dispositivos móveis, aplicativos maliciosos tornaram-se um vetor de entrada. Ao estudar Explorando Vulnerabilidades em Aplicativos Android, percebe-se como malwares podem sobrepor telas de login legítimas para capturar credenciais em tempo real.

3. Sequestro de Sessão e Falhas de 2FA

Mesmo com senhas fortes, o roubo de cookies de sessão (Session Hijacking) permite que invasores acessem contas sem realizar o login. Isso é frequentemente facilitado por malwares do tipo Infostealers. Além disso, a falsa sensação de segurança da autenticação de dois fatores é um perigo. O artigo sobre Hacking de Sistemas de Autenticação de Dois Fatores explica como técnicas de SIM Swapping ou Man-in-the-Middle podem contornar essas proteções.

4. O Mercado Negro de Contas

Após o comprometimento, essas contas não são apenas usadas pelo invasor; elas são vendidas. A economia do cibercrime é vasta e, curiosamente, utiliza métodos de anonimato semelhantes aos descritos no Como Usar Proxies Anônimos para Esconder Suas Atividades para operar sem ser detectada. Entender esse fluxo é vital para profissionais de Threat Intelligence.

Perguntas Frequentes

Como saber se minha conta de streaming foi hackeada?

Verifique o histórico de visualização por conteúdos que você não assistiu e analise a lista de dispositivos conectados nas configurações da conta. Se houver desconhecidos, encerre as sessões imediatamente.

A autenticação de dois fatores (2FA) impede totalmente o hacking?

Não totalmente, mas reduz drasticamente o risco. Embora existam técnicas avançadas para burlar o 2FA, ele ainda é a barreira mais eficaz contra ataques automatizados e de força bruta.

O que fazer imediatamente após perder o acesso à conta?

Entre em contato com o suporte oficial da plataforma, verifique se seu e-mail vinculado também foi comprometido e, após recuperar, ative o 2FA e use uma senha única e complexa.

0 Comentários