Principais Aprendizados

- Compreensão da arquitetura de malwares que operam exclusivamente na memória RAM.

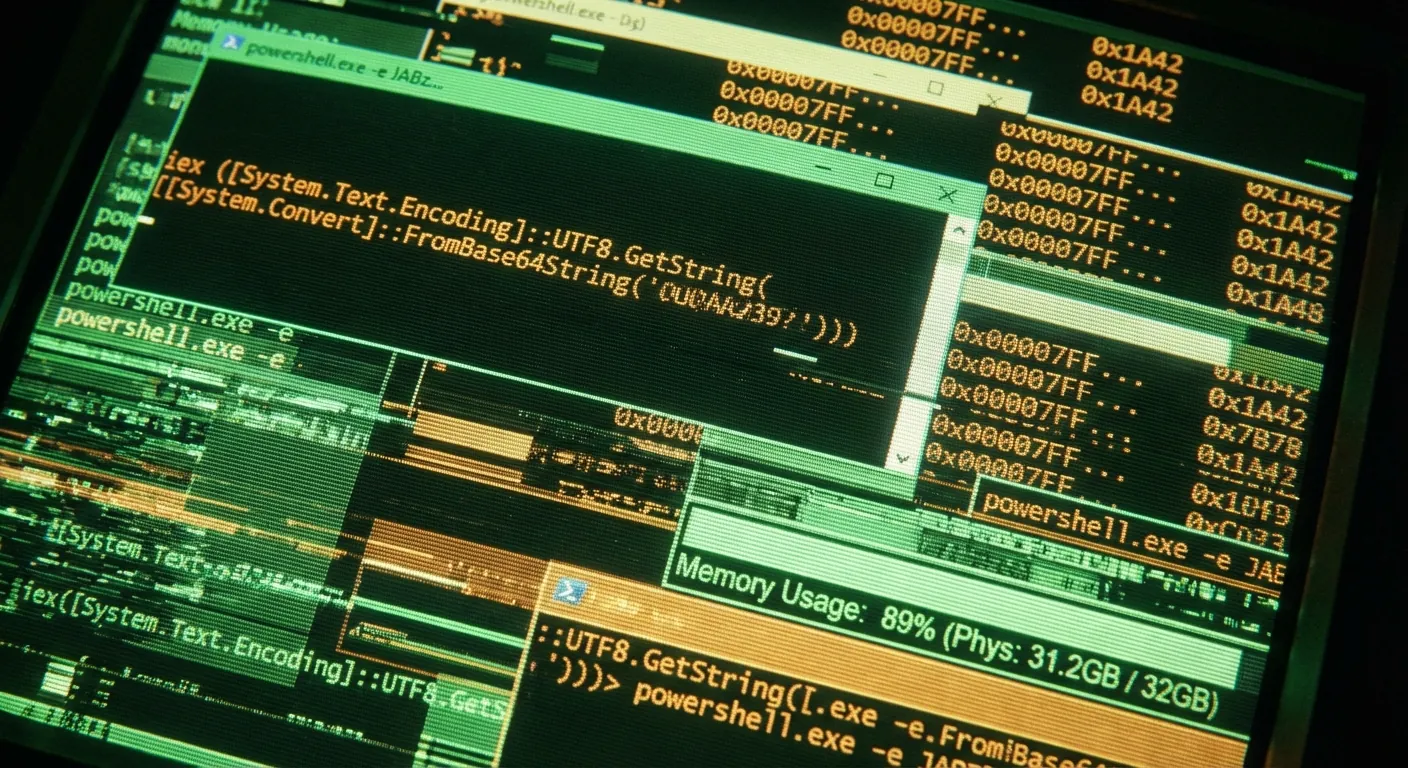

- Análise do uso de ferramentas nativas (LOLBins) como PowerShell para execução de código.

- Estratégias avançadas de detecção comportamental e mitigação de ameaças invisíveis.

Entender Como Criar um Fileless Malware é, paradoxalmente, o primeiro passo para desenvolver defesas robustas contra uma das ameaças mais furtivas da atualidade. Diferente dos vírus tradicionais, esta categoria de ataque não deposita arquivos executáveis no disco rígido, o que dificulta a detecção por antivírus baseados em assinaturas. Neste artigo, analisaremos a anatomia técnica dessa ameaça, focando em como os atacantes exploram recursos legítimos do sistema operacional e como os profissionais de segurança podem blindar suas infraestruturas.

O Conceito de Execução em Memória

A premissa básica de um ataque fileless é a volatilidade. O código malicioso é injetado diretamente na memória do sistema (RAM) ou executado através de ferramentas administrativas confiáveis. Isso significa que, ao reiniciar a máquina, a evidência forense tradicional desaparece, a menos que mecanismos de persistência específicos sejam criados.

Living off the Land (LoL)

Para entender a criação desse vetor, é essencial compreender o conceito de "Living off the Land Binaries" (LOLBins). Atacantes utilizam binários pré-instalados no Windows, como PowerShell, WMI (Windows Management Instrumentation) e PsExec. Por exemplo, um script malicioso pode ser ofuscado e executado diretamente via linha de comando, sem nunca tocar o disco.

Muitas vezes, a porta de entrada para esses ataques começa com técnicas de engenharia social. Compreender Como Usar Spear Phishing Attacks é crucial, pois é frequentemente através de um e-mail direcionado que um script inicial é carregado na memória. Da mesma forma, vetores clássicos ainda são relevantes; saber Como Criar um Macro Virus Personalizado ajuda a entender como macros em documentos Office podem servir de lançadores (droppers) para cargas úteis fileless.

Técnicas de Injeção e Persistência

Embora o malware resida na memória, ele precisa de um gatilho. Isso geralmente é feito através de chaves de registro modificadas ou tarefas agendadas que invocam scripts PowerShell ao iniciar o sistema. A técnica de Process Hollowing ou Reflective DLL Injection permite que o código malicioso substitua a memória de um processo legítimo, tornando-se invisível ao Gerenciador de Tarefas.

Desafios na Detecção

Como não há arquivo para ser escaneado, as soluções de segurança tradicionais falham. É necessário focar no comportamento. Explorando Vulnerabilidades em Sistemas de Segurança Cibernética, notamos que a falta de monitoramento de logs de scripts (como o Script Block Logging do PowerShell) é uma falha comum. Ferramentas de EDR (Endpoint Detection and Response) são essenciais para identificar chamadas de API suspeitas e uso anômalo de LOLBins.

Além disso, a evolução dessas ameaças pode envolver técnicas complexas de mutação. Estudar Como Criar um Polymorphic Malware oferece insights sobre como o código injetado na memória pode alterar sua assinatura dinamicamente para evadir varreduras de memória em tempo real.

Mitigação e Defesa

A defesa contra fileless malware baseia-se no princípio do menor privilégio e na redução da superfície de ataque. Desabilitar macros, restringir o uso do PowerShell (Constrained Language Mode) e utilizar o AMSI (Antimalware Scan Interface) do Windows são passos fundamentais.

Perguntas Frequentes

O que define exatamente um Fileless Malware?

É um tipo de software malicioso que não grava arquivos executáveis no disco rígido do computador, operando inteiramente na memória RAM e utilizando ferramentas legítimas do sistema para se propagar.

O Fileless Malware é totalmente indetectável?

Não. Embora evite a detecção baseada em arquivos (assinaturas), ele pode ser detectado por análise comportamental, monitoramento de memória e logs de execução de scripts (como PowerShell e WMI).

Como remover um malware que está apenas na memória?

Geralmente, reiniciar o sistema limpa a memória RAM, removendo a instância ativa do malware. No entanto, é crucial verificar mecanismos de persistência, como chaves de registro e tarefas agendadas, que podem reinfectar o sistema na inicialização.

0 Comentários