Principais Aprendizados

- Compreensão profunda dos vetores de ataque baseados em psicologia e falhas técnicas.

- Análise de métodos como Session Hijacking e Phishing direcionado.

- Estratégias de mitigação e fortalecimento da postura de segurança cibernética.

O cenário de segurança digital está em constante evolução, e o Hacking de Contas de Redes Sociais: Técnicas Avançadas tornou-se um tópico central para profissionais de segurança da informação e entusiastas de Ethical Hacking. Compreender como invasores exploram vulnerabilidades não é apenas uma questão de curiosidade, mas uma necessidade para desenvolver defesas robustas. Neste artigo, dissecaremos os métodos sofisticados utilizados para comprometer identidades digitais, focando na mecânica técnica e psicológica por trás dos ataques.

A Psicologia do Ataque: Engenharia Social Refinada

Muitas vezes, o elo mais fraco não é o código, mas o ser humano. A Engenharia Social evoluiu de simples e-mails genéricos para operações complexas de inteligência. Atacantes modernos realizam um reconhecimento detalhado antes de lançar um vetor de ataque. Para entender a base dessa manipulação, é essencial estudar Como Usar Social Engineering para Obter Informações, onde a coleta de dados OSINT (Open Source Intelligence) prepara o terreno para a invasão.

Uma das táticas mais perigosas dentro deste espectro é o Spear Phishing. Diferente do phishing em massa, este é altamente direcionado. O invasor personaliza a mensagem com base nos interesses da vítima, aumentando drasticamente a taxa de sucesso do Phishing de Credenciais. Para aprofundar-se nesta técnica específica, recomendo a leitura sobre Como Usar Spear Phishing Attacks, que detalha a precisão cirúrgica necessária para enganar até mesmo usuários experientes.

Exploração Técnica: Sequestro de Sessão e Vulnerabilidades de Interface

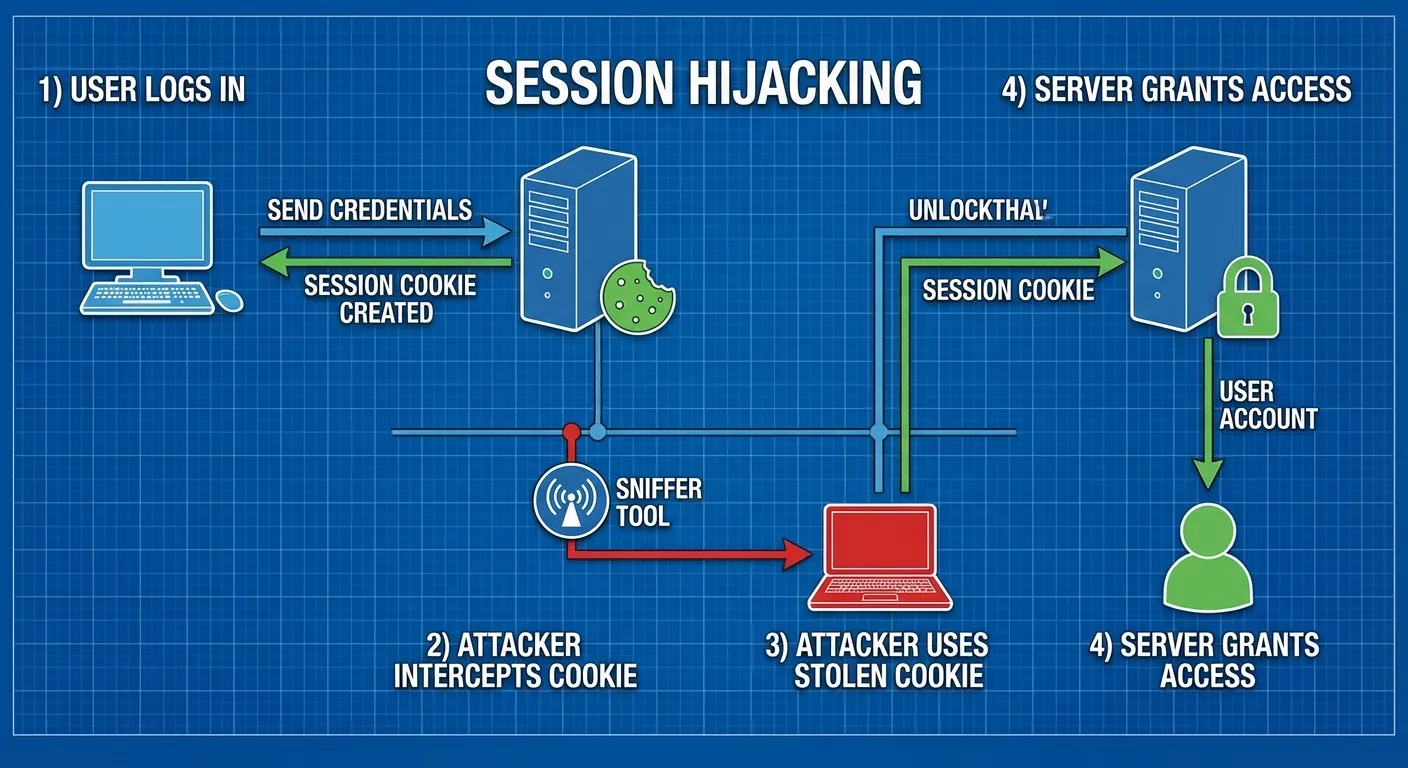

Além da manipulação humana, o hacking de contas frequentemente envolve a exploração de falhas na gestão de sessões. O Sequestro de Sessão (Session Hijacking) ocorre quando um atacante intercepta ou rouba um token de sessão válido, permitindo acesso à conta sem a necessidade da senha original. Isso é comum em redes Wi-Fi não seguras ou através de ataques XSS (Cross-Site Scripting). Entender a mecânica por trás disso é vital, conforme explicado em Como Usar Session Hijacking, onde discutimos a interceptação de cookies de autenticação.

Ataques de Interface do Usuário (UI Redress)

Outra técnica sutil é o Clickjacking. Neste cenário, o atacante sobrepõe camadas transparentes em uma página web legítima, induzindo o usuário a clicar em botões que não pretendia, como "Curtir" ou "Autorizar Aplicativo". Embora pareça simples, pode ser devastador para a integridade da conta. Veja detalhes técnicos em Como Usar Clickjacking Attacks.

A implementação rigorosa da Autenticação de Dois Fatores (2FA) é a principal barreira contra essas técnicas, mas até mesmo o 2FA pode ser contornado via ataques de Real-time Phishing Proxy ou SIM Swapping, exigindo uma vigilância constante em Segurança Cibernética.

Malware e Automação no Roubo de Contas

Técnicas avançadas também envolvem o uso de software malicioso desenhado para exfiltrar dados. O uso de malwares polimórficos, que alteram sua assinatura para evitar detecção por antivírus, é uma estratégia crescente. Esses malwares podem ser distribuídos via mensagens diretas (DMs) contendo links maliciosos. Para profissionais de segurança, analisar Como Criar um Polymorphic Malware (em ambiente controlado) ajuda a entender como essas ameaças persistem no sistema e roubam tokens de acesso localmente armazenados.

A combinação de engenharia social, falhas técnicas e malware cria uma tempestade perfeita para o compromisso de contas. A defesa requer uma abordagem em camadas, monitorando não apenas as credenciais, mas o comportamento da sessão e a integridade dos dispositivos.

Perguntas Frequentes

O que é o Sequestro de Sessão em redes sociais?

O Sequestro de Sessão, ou Session Hijacking, é uma técnica onde o atacante rouba o cookie de sessão ou token de autenticação da vítima. Isso permite que o invasor acesse a conta da rede social como se fosse o usuário legítimo, sem precisar descobrir a senha.

A Autenticação de Dois Fatores (2FA) garante segurança total?

Embora a Autenticação de Dois Fatores aumente significativamente a segurança, ela não é infalível. Técnicas avançadas como Phishing de Proxy em tempo real ou SIM Swapping podem contornar o 2FA via SMS. O uso de chaves de segurança físicas ou aplicativos autenticadores é mais recomendado.

Como a Engenharia Social é usada para hackear senhas?

A Engenharia Social manipula a psicologia da vítima para que ela entregue voluntariamente suas informações. Através de pretextos falsos, urgência ou autoridade simulada, os atacantes induzem o usuário a digitar suas credenciais em páginas falsas ou a instalar malwares espiões.

0 Comentários