Principais Aprendizados

- Definição Técnica: Entenda como worms polimórficos alteram sua assinatura digital a cada infecção para evadir detecção baseada em padrões.

- O Motor de Mutação: A função crítica dos motores de polimorfismo na cifragem e decifragem dinâmica do código malicioso.

- Defesa e Análise: Métodos avançados de detecção, incluindo análise comportamental e heurística, essenciais para profissionais de segurança.

Introdução à Arquitetura de Ameaças Polimórficas

No vasto campo da segurança da informação, entender Como Criar um Polymorphic Worm (do ponto de vista teórico e defensivo) é um dos desafios mais complexos para analistas de malware. Diferente de vírus estáticos, que mantêm o mesmo código binário em todas as infecções, as ameaças polimórficas são projetadas para mudar sua aparência constantemente, tornando as assinaturas de antivírus tradicionais obsoletas. Este artigo explora a arquitetura lógica por trás dessas ameaças, focando na mecânica de ofuscação e nas estratégias necessárias para proteger infraestruturas críticas.

Para profissionais que buscam compreender a profundidade das ameaças persistentes, é vital analisar não apenas o método de propagação, mas como o código se protege contra engenharia reversa. Ao estudar a teoria de Como Criar um Worm Personalizado, percebe-se que a adição de camadas de polimorfismo eleva exponencialmente a dificuldade de mitigação.

O Coração do Polimorfismo: O Motor de Mutação

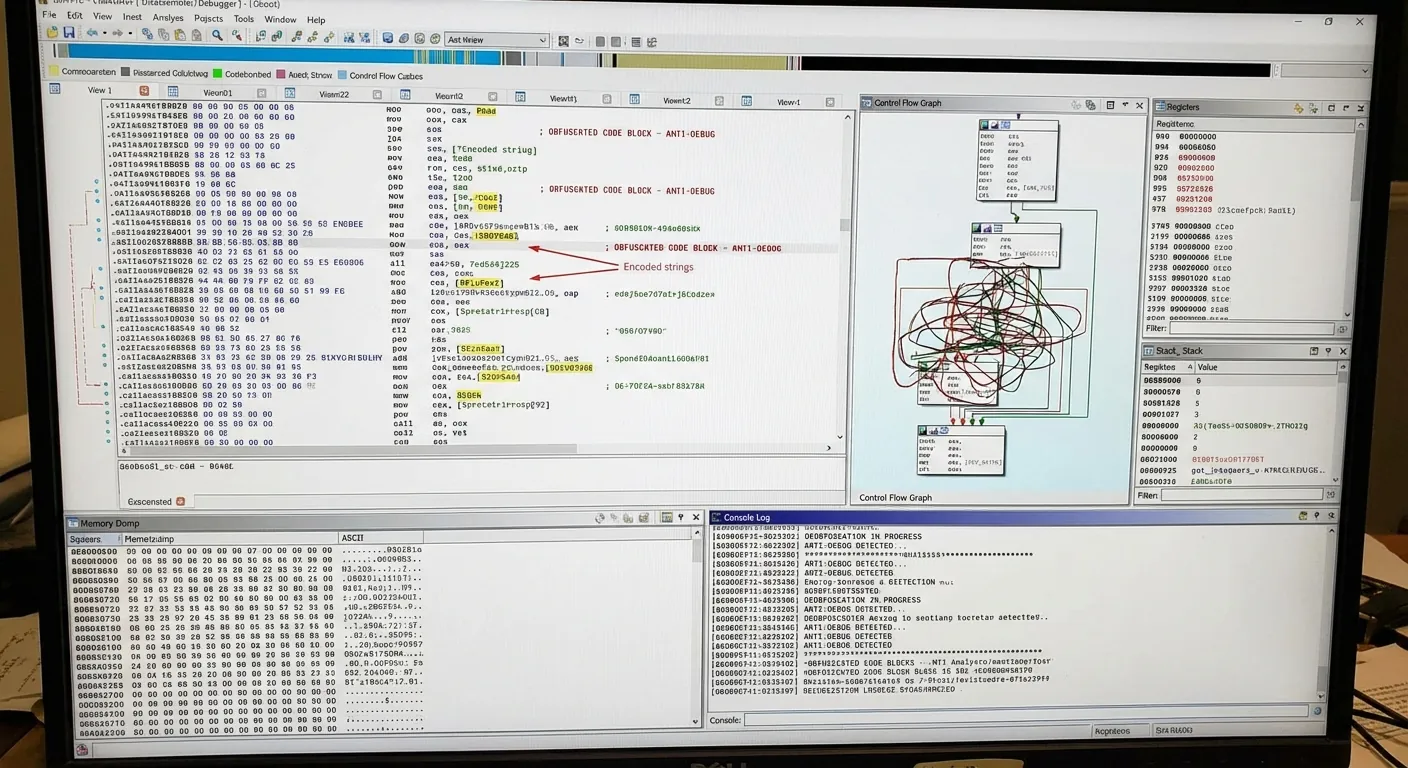

A chave para entender a complexidade de um worm polimórfico reside no seu motor de mutação. Este componente é responsável por gerar uma nova rotina de descriptografia (decryptor stub) a cada nova infecção. O corpo principal do malware permanece criptografado e estático, mas a "chave" e o código que abre essa chave mudam constantemente.

Técnicas de Ofuscação de Código

Os motores de mutação utilizam diversas técnicas para alterar a assinatura do arquivo sem mudar sua funcionalidade. Isso inclui a inserção de instruções "lixo" (nop-sleds ou junk code) que não afetam o processamento, mas alteram o hash do arquivo, e a substituição de instruções por equivalentes lógicos. Essa técnica é frequentemente discutida em análises sobre Como Criar um Polymorphic Malware em geral, onde a evasão é o objetivo primário.

Além disso, a criptografia de payload é fundamental. O worm utiliza algoritmos (muitas vezes operações XOR simples com chaves rotativas) para esconder seu código malicioso. Apenas quando executado na memória da vítima é que o código é revelado. Isso cria um paralelo interessante com técnicas furtivas vistas em Como Criar um Fileless Malware, onde a persistência e a discrição são priorizadas.

Desafios na Detecção e Análise Heurística

Como as assinaturas estáticas falham, a indústria de segurança evoluiu para a análise heurística e comportamental. Em vez de procurar por uma sequência de bytes específica, as soluções de segurança monitoram o que o programa faz. Se um processo tenta modificar arquivos do sistema ou estabelecer conexões de rede não autorizadas, ele é sinalizado.

Entender essas vulnerabilidades é crucial. Por exemplo, ao realizar testes de penetração e Explorando Vulnerabilidades em Sistemas de Segurança Cibernética, os especialistas simulam esses comportamentos para ajustar as regras de detecção de IDS/IPS. A falha em detectar tais mutações pode ser catastrófica, especialmente em setores sensíveis, como visto em estudos sobre Explorando Vulnerabilidades em Sistemas de Finanças.

A Evolução para o Metamorfismo

Enquanto o polimorfismo criptografa o código, o metamorfismo reescreve o próprio código a cada iteração. É um passo além na complexidade. Analistas que estudam Explorando Vulnerabilidades em Sistemas de Manufatura frequentemente encontram variantes de código que utilizam princípios similares para sabotagem industrial, dificultando a rastreabilidade.

Conclusão e Ética na Pesquisa

Compreender a teoria de Como Criar um Polymorphic Worm serve exclusivamente para fins de pesquisa, desenvolvimento de vacinas digitais e fortalecimento de defesas. A criação e distribuição de malware é crime em praticamente todas as jurisdições.

Perguntas Frequentes

- Qual é a principal diferença entre um vírus polimórfico e um metamórfico?

- Um vírus polimórfico criptografa seu corpo principal e muda apenas a rotina de descriptografia a cada infecção. Já um vírus metamórfico reescreve todo o seu código fonte a cada iteração, mudando a estrutura e a sintaxe sem alterar a função, tornando-o muito mais difícil de detectar.

- Como os antivírus modernos detectam worms polimórficos?

- Eles utilizam detecção heurística (análise de comportamento suspeito), emulação de código (rodar o malware em um ambiente seguro ou sandbox para ver se ele se descriptografa) e algoritmos genéricos de descriptografia para tentar encontrar o payload oculto.

- É legal criar um worm polimórfico para estudos?

- A criação de malware, mesmo para fins de estudo, situa-se em uma área legal cinzenta e perigosa. Geralmente, é permitido apenas em ambientes controlados e isolados (laboratórios) com autorização explícita. A distribuição ou uso em redes de terceiros sem consentimento é ilegal e punível criminalmente.

0 Comentários