Buffer Overflow: O Que É e Como Funciona Este Ataque Clássico?

Se você está iniciando sua jornada no universo da segurança da informação e do hacking ético, é provável que já tenha se deparado com o termo Buffer Overflow. Essa é uma das vulnerabilidades mais icônicas e, apesar de antiga, ainda relevante da história da computação. Compreender seu funcionamento é um pilar para qualquer aspirante a profissional de cibersegurança.

Neste guia, vamos desmistificar o Buffer Overflow de forma clara e didática, mostrando por que ele representa um risco tão significativo e como podemos nos proteger.

O que é um Buffer, afinal?

Pense em um copo com capacidade para 250ml. Ele tem um limite definido. Em programação, um buffer é análogo a esse copo: uma região de memória de tamanho fixo, alocada para armazenar dados temporariamente. Por exemplo, quando você preenche um campo de nome de usuário em um formulário, essa informação é guardada em um buffer antes de ser processada pelo sistema.

Entendendo o Overflow (O Transbordamento)

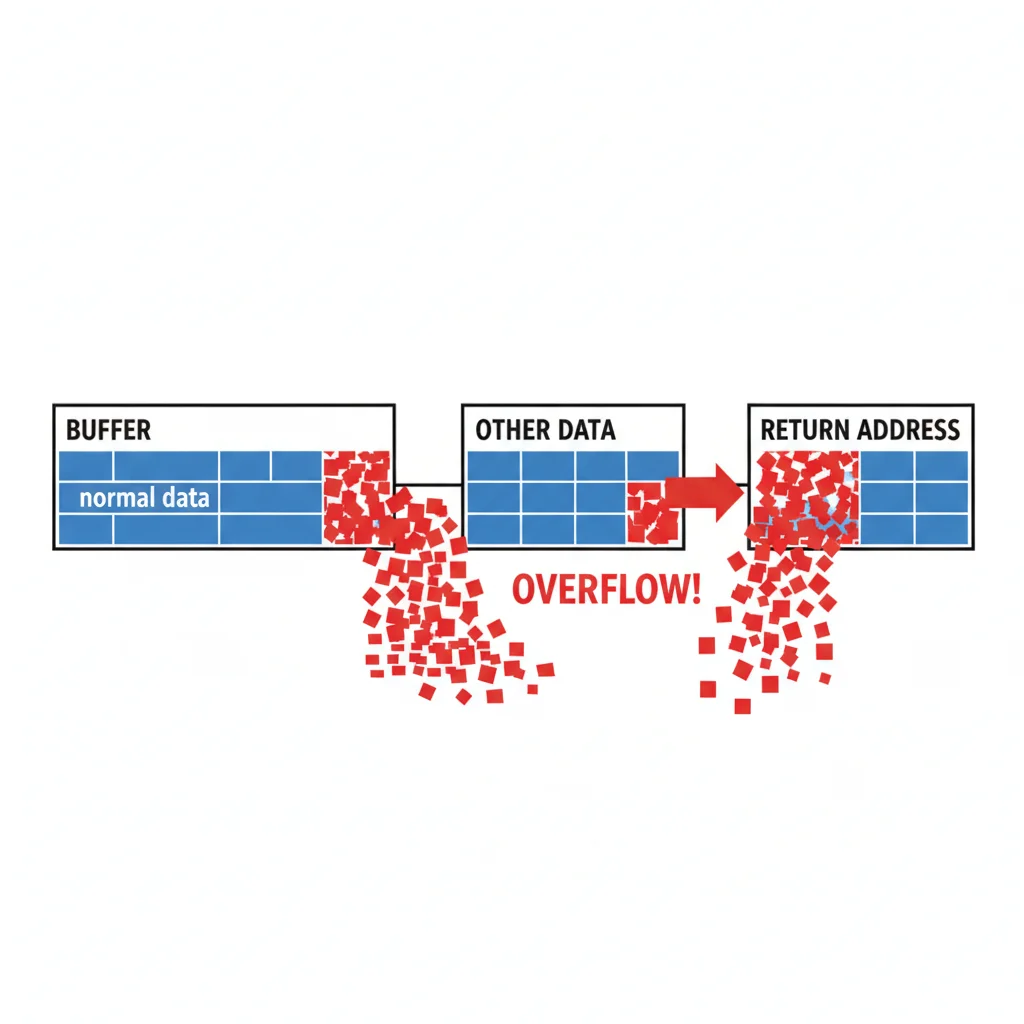

Continuando a analogia, o que acontece se você tentar despejar 300ml de água no copo de 250ml? A água inevitavelmente transborda, molhando a superfície ao redor. O Buffer Overflow (ou estouro de buffer) é precisamente isso: ocorre quando um programa tenta escrever mais dados em um buffer do que sua capacidade permite.

Esses dados excedentes não desaparecem. Eles "vazam" para áreas de memória adjacentes, sobrescrevendo o que quer que estivesse armazenado lá. E é nesse transbordamento que reside o perigo.

Por que o Buffer Overflow é Perigoso? O Lado Hacking da História

Um invasor pode explorar essa falha de forma deliberada para manipular o comportamento de um programa, com consequências que vão desde uma simples falha até a execução de código malicioso e o controle total do sistema.

1. Negação de Serviço (Denial of Service - DoS): No cenário menos danoso, os dados que transbordam corrompem informações vitais para a execução do programa, causando um travamento (crash). O resultado é a indisponibilidade do serviço.

2. Execução de Código Remoto (RCE): Este é o pior cenário. Um atacante experiente não envia dados aleatórios. Ele cria uma carga útil (payload) específica, conhecida como shellcode. O objetivo é sobrescrever uma parte crítica da memória chamada "endereço de retorno", que indica ao processador qual a próxima instrução a ser executada. Ao alterar esse endereço, o atacante desvia o fluxo de execução do programa para seu próprio código malicioso, que foi previamente injetado na memória. A partir daí, ele pode obter controle total sobre o sistema alvo.

Exemplo Prático: Da Vulnerabilidade à Correção em C

Para solidificar o conceito, nada melhor do que um exemplo prático. A linguagem C, por permitir o gerenciamento manual de memória, é um ótimo campo de estudo para essas falhas.

Função Vulnerável

Considere a função strcpy(), famosa por não verificar o tamanho do buffer de destino. Ela simplesmente copia os dados até encontrar um caractere nulo.

#include <string.h>

#include <stdio.h>

void vulnerable_function(char *input) {

char buffer[10]; // Buffer com capacidade para 10 bytes

strcpy(buffer, input); // Perigo! Nenhuma verificação de tamanho.

printf("Input recebido: %s\n", buffer);

}

int main() {

// Um atacante envia uma string com mais de 10 caracteres

char malicious_input[] = "AAAAAAAAAAAAAAAAAAAA";

vulnerable_function(malicious_input);

return 0;

}Neste caso, malicious_input possui 20 caracteres. Ao usar strcpy() para copiá-lo para um buffer de apenas 10 bytes, ocorrerá um overflow, corrompendo a memória adjacente.

Função Corrigida

A correção envolve usar funções seguras que considerem o tamanho do buffer.

#include <string.h>

#include <stdio.h>

void secure_function(char *input) {

char buffer[10];

// Solução: Usar strncpy() para limitar o número de bytes copiados

strncpy(buffer, input, sizeof(buffer) - 1);

buffer[sizeof(buffer) - 1] = '\0'; // Garantir terminação nula

printf("Input seguro: %s\n", buffer);

}

int main() {

char malicious_input[] = "AAAAAAAAAAAAAAAAAAAA";

secure_function(malicious_input);

return 0;

}Ao usar strncpy(), limitamos a cópia a, no máximo, 9 caracteres, reservando o último byte para o terminador nulo (\0). Isso impede o transbordamento e neutraliza a vulnerabilidade.

Como se Proteger de Ataques de Buffer Overflow?

A indústria de software desenvolveu diversas camadas de defesa para mitigar esse risco. As principais são:

- Linguagens de Programação com Gerenciamento de Memória: Linguagens modernas como Python, Java, C# e Rust gerenciam a memória automaticamente, tornando a ocorrência de buffer overflows virtualmente impossível no código escrito puramente nelas.

- Validação de Entrada Rigorosa: A prática mais fundamental. É essencial que os programadores sempre verifiquem o tamanho e o formato dos dados fornecidos pelo usuário. Aprenda mais sobre a importância da validação de entrada para garantir que os dados não excedam a capacidade dos buffers.

- Proteções do Compilador e Sistema Operacional: Tecnologias modernas como ASLR (Address Space Layout Randomization), que randomiza os endereços de memória, e Canários de Stack, que detectam a corrupção da pilha, são cruciais. Elas dificultam enormemente a exploração bem-sucedida de uma falha de overflow. Entenda como funcionam as proteções modernas de compiladores e sistemas operacionais.

Conclusão: Um Passo Fundamental na sua Jornada

Embora seja uma vulnerabilidade clássica, entender o Buffer Overflow é crucial. Ele nos ensina lições atemporais sobre a arquitetura de memória e como falhas aparentemente pequenas na programação podem levar a brechas de segurança catastróficas. Para quem estuda hacking ético, dominar esse conceito é como aprender o alfabeto antes de começar a escrever.

Agora que você compreende a mecânica do Buffer Overflow, está pronto para o próximo desafio. A segurança é um campo de aprendizado contínuo.

Próximo passo: Aprenda como funcionam os ataques de SQL Injection e como se proteger.

0 Comentários