Seu navegador confia em você. Mas... e se alguém se aproveitasse disso?

No vasto universo da segurança digital, nem toda ameaça arromba a porta da frente. Algumas, como o Cross-Site Request Forgery (CSRF), entram pela janela, aproveitando a confiança que já existe entre você e os sites que visita. Conhecido como "ataque de um clique", essa técnica sutil não precisa da sua senha para causar estragos; ela manipula seu navegador para agir em seu nome, sem que você sequer desconfie.

Pense na seguinte situação: você está com a sessão do seu banco online ativa. Em outra aba, clica em um link aparentemente inofensivo que um amigo compartilhou. De repente, uma transferência bancária é executada a partir da sua conta, sem que você tenha digitado um único número. Parece um roteiro de filme, mas é exatamente o que um ataque CSRF bem-sucedido pode realizar.

Desvendando o Mecanismo de um Ataque CSRF

A "mágica" por trás de um ataque CSRF (pronunciado como "sea-surf") reside em um comportamento padrão da web: seu navegador envia automaticamente credenciais de autenticação, como os cookies de sessão, a cada nova solicitação para um site onde você já está logado. É essa conveniência que o invasor transforma em vulnerabilidade.

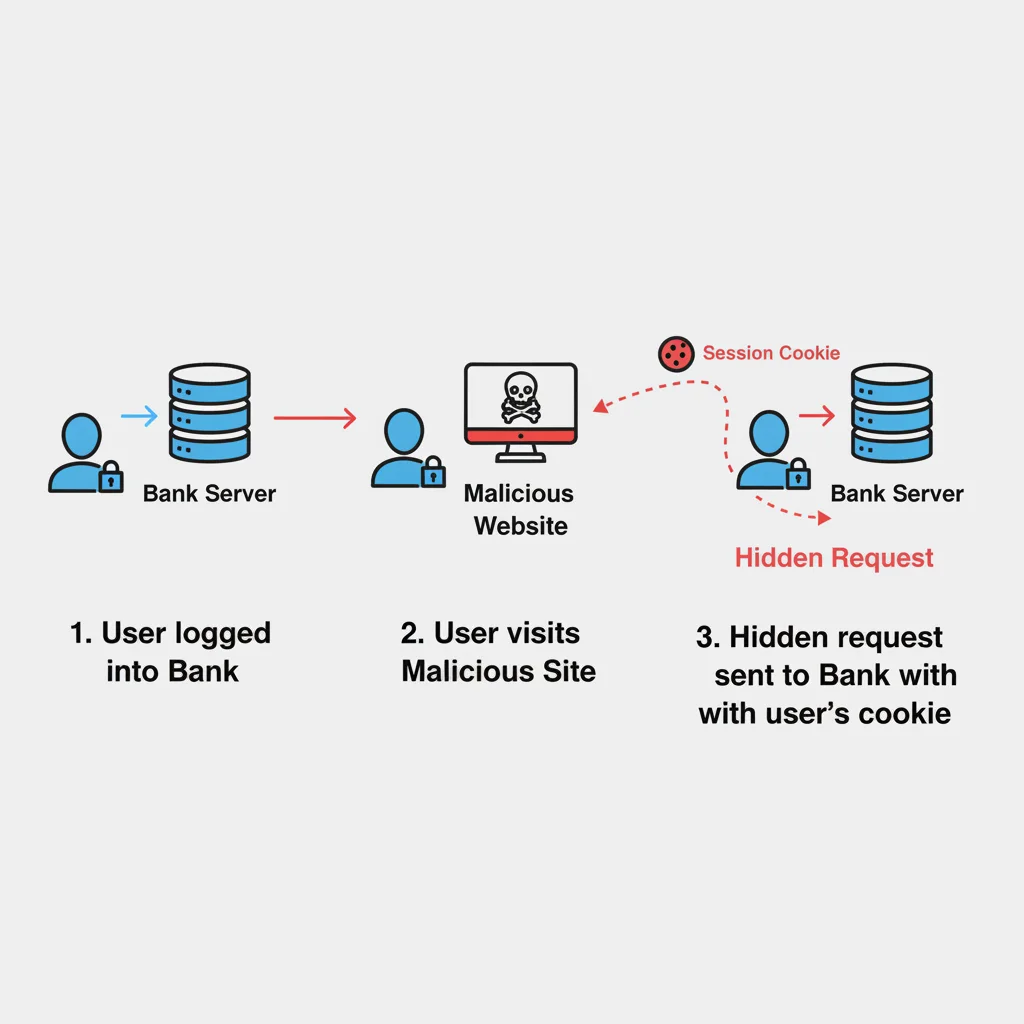

O fluxo de um ataque CSRF geralmente segue três passos cruciais:

- Vítima Autenticada: Você faz o login em um serviço legítimo (ex: `banco-exemplo.com`). Seu navegador, para manter sua sessão ativa, guarda um cookie de autenticação.

- Engenharia Social: O atacante, usando técnicas de Engenharia Social, atrai você para um site malicioso (`site-do-mal.com`) que ele controla. Isso pode ser feito através de um e-mail, um anúncio ou um post em redes sociais.

- Requisição Forjada: A página maliciosa contém um código oculto que dispara uma requisição para o `banco-exemplo.com` — por exemplo, uma ordem de transferência. Seu navegador, prestativo como sempre, anexa o cookie de autenticação a essa requisição, fazendo com que o banco a considere legítima e a processe.

Um Exemplo Prático: A Transferência Invisível

Para materializar a ideia, imagine que a função de transferência do `banco-exemplo.com` é acionada por uma simples requisição GET, como esta: `https://banco-exemplo.com/transfer?para=CONTA&valor=1000`.

O atacante pode camuflar essa URL em uma tag de imagem inofensiva em sua página:

<img src="https://banco-exemplo.com/transfer?para=CONTA_DO_ATACANTE&valor=1000" width="1" height="1" />Ao visitar a página maliciosa, seu navegador tenta carregar essa "imagem" de 1 pixel. Ao fazer isso, ele envia a requisição ao banco, incluindo seu cookie de sessão. Para o banco, a solicitação é perfeitamente válida e a transferência é autorizada. Você não vê nada, mas o dano está feito.

Proteção Contra CSRF: A Responsabilidade do Desenvolvedor

Felizmente, essa é uma batalha que os desenvolvedores podem e devem vencer. A proteção contra CSRF depende da implementação de barreiras de segurança robustas na aplicação.

Tokens Anti-CSRF (Synchronizer Token Pattern)

A defesa mais comum e eficaz é o uso de tokens anti-CSRF. A lógica é simples e poderosa:

- Ao exibir um formulário que realiza uma ação sensível (como uma transferência), o Servidor gera um token secreto, único para aquela sessão, e o insere em um campo oculto no formulário.

- Quando o usuário envia o formulário, esse token é enviado junto com os outros dados.

- O Servidor, então, realiza a Validação, verificando se o token recebido corresponde ao que foi gerado para a sessão.

Como o site do atacante não tem como adivinhar esse token secreto, a requisição forjada é imediatamente invalidada pelo Servidor. Xeque-mate.

Verificação dos Cabeçalhos Origin e Referer

Outra camada de defesa é verificar a origem da requisição através dos cabeçalhos HTTP `Origin` ou `Referer`. Se uma solicitação para alterar dados no `banco-exemplo.com` vem de um domínio diferente, o Servidor pode rejeitá-la. Contudo, essa técnica é menos infalível, pois esses cabeçalhos podem ser suprimidos por questões de privacidade ou configurações específicas do navegador.

Atributo SameSite para Cookies

Uma das defesas mais modernas e eficientes é o uso do atributo SameSite nos cookies. Ao configurá-lo como `Strict` ou `Lax`, o desenvolvedor instrui o navegador a não enviar o cookie em requisições que se originam de outros sites (cross-site). Essa medida, hoje amplamente suportada pelos navegadores, neutraliza a grande maioria dos vetores de ataque CSRF na raiz.

Conclusão: A Importância da Vigilância Digital

O Cross-Site Request Forgery é um lembrete poderoso de que a segurança na web é construída sobre um delicado equilíbrio de confiança. Enquanto usuários devem manter a cautela com links e e-mails suspeitos, a verdadeira linha de frente está com os desenvolvedores.

A implementação de uma estratégia de defesa em camadas, combinando tokens anti-CSRF com o uso moderno do atributo SameSite, não é mais uma opção, mas uma necessidade para proteger os dados e a confiança de quem utiliza suas aplicações. Para se aprofundar no assunto, a documentação do OWASP sobre CSRF é uma referência indispensável.

0 Comentários