De Peão a Rei do Sistema: O Guia Definitivo sobre Escalada de Privilégios

No xadrez implacável da cibersegurança, obter acesso inicial a um sistema é apenas o primeiro movimento. Um invasor nessa posição é como um peão em território inimigo: presente, mas com poder limitado. Ele pode observar, mas não pode alterar configurações críticas, exfiltrar dados sensíveis ou apagar seus próprios rastros. É aqui que entra a Escalada de Privilégios (Privilege Escalation), a estratégia crucial que transforma esse peão em um rei, garantindo controle absoluto sobre o sistema-alvo.

Em essência, a Escalada de Privilégios é o processo de expandir o nível de autoridade dentro de uma rede ou sistema. O objetivo final é quase sempre o mesmo: alcançar as permissões mais altas possíveis, conhecidas como root em ambientes Linux/Unix ou Administrador no Windows. Com esse xeque-mate, o atacante detém as chaves do reino, tornando-se capaz de executar qualquer comando, manipular qualquer arquivo e, em última instância, dominar a Infraestrutura.

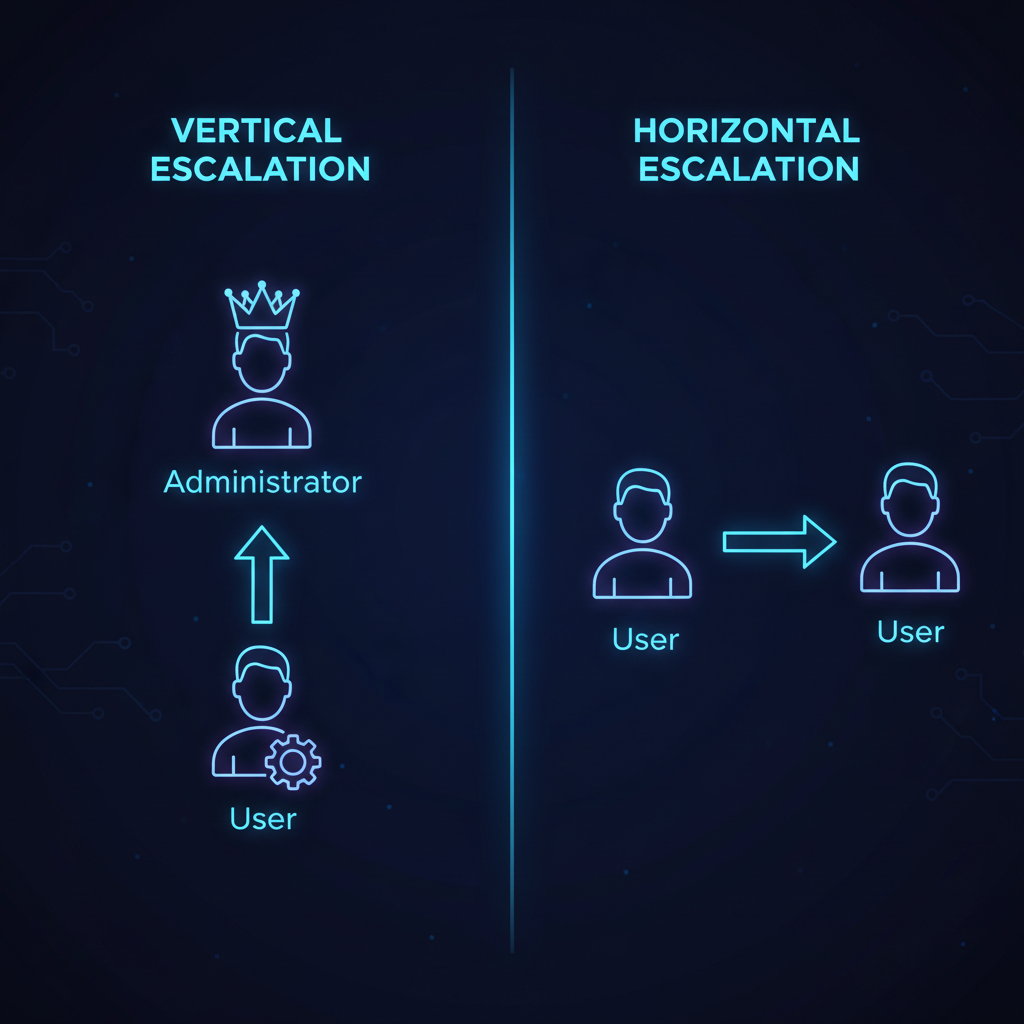

Escalada Vertical vs. Horizontal: Subindo a Hierarquia ou Movendo-se Lateralmente?

A jornada ao trono nem sempre é uma linha reta. Dependendo dos objetivos, um atacante pode escolher entre duas estratégias distintas de escalada:

- Escalada Vertical (Privilege Elevation): Esta é a forma clássica, a verdadeira jornada do peão ao rei. Aqui, um usuário com permissões limitadas explora uma vulnerabilidade para se tornar um superusuário (root/admin), subindo diretamente na cadeia de comando e obtendo controle total.

- Escalada Horizontal: Neste cenário, o foco é o movimento lateral. Em vez de subir, o invasor assume a identidade de outro usuário com o mesmo nível de permissão. O objetivo pode ser acessar dados específicos daquela conta, evitar a detecção movendo-se entre perfis ou usar o novo acesso como um pivô para futuros ataques.

Vetores de Ataque: As Portas de Entrada para o Trono

Mas como, exatamente, um peão derruba as defesas do rei? A resposta está na exploração de vulnerabilidades, que vão de falhas de software a erros de configuração humana. ferramentas de enumeração automatizada, como o indispensável conjunto PEASS-ng (LinPEAS e WinPEAS), são cruciais no arsenal de um pentester em ambientes como Kali Linux para identificar esses vetores de ataque.

1. Configurações Incorretas (Misconfigurations)

Frequentemente, a porta para o privilégio máximo não está trancada, mas apenas mal ajustada. Um exemplo clássico em sistemas Linux são os binários com a permissão SUID. Imagine um programa que, não importa quem o execute, sempre age com os poderes de seu dono — neste caso, o superusuário `root`. Se um binário com SUID ativado tiver uma falha que permita a execução de comandos, o jogo acaba.

# 1. Encontrar todos os binários com a permissão SUID

find / -perm -u=s -type f 2>/dev/null

# 2. Exemplo de exploração: Se 'find' tiver SUID (má configuração grave)

# O parâmetro -exec pode ser abusado para obter um shell com privilégios de root.

find . -exec /bin/sh -p \; -quit2. Kernel Exploits: Atacando o Coração do Sistema

Se o sistema operacional é um castelo, o kernel é sua fundação. Uma vulnerabilidade no kernel é uma falha estrutural catastrófica. Explorá-la permite que um atacante contorne todas as defesas de uma só vez e obtenha acesso root direto. O primeiro passo é sempre a enumeração para identificar o alvo:

# Verificar a versão do kernel e a distribuição do sistema operacional

uname -a

cat /etc/issueCom essas informações em mãos, o invasor pode buscar por exploits públicos em bancos de dados como o Exploit-DB, visando a versão específica do kernel para escalar privilégios.

3. Credenciais e Senhas Armazenadas Inadequadamente

Muitas vezes, a chave do reino não é forjada, mas simplesmente encontrada. É surpreendentemente comum que senhas e chaves de API sejam deixadas em texto plano dentro de arquivos de configuração, scripts de Automação ou no histórico de comandos de um usuário. Um atacante com acesso limitado pode vasculhar o sistema em busca desses segredos expostos.

# Procurando recursivamente por termos como 'password' em locais comuns

grep --color=auto -rnw '/' -ie "password" --exclude-dir={proc,sys,run} 2>/dev/null

# Verificando o histórico de comandos em busca de senhas

cat ~/.bash_history | grep -iE "pass|pwd|key"Como se Defender: Transformando o Peão em uma Fortaleza

Agora que conhecemos as jogadas do atacante, como podemos fortalecer nossas defesas? Proteger um sistema contra a escalada de privilégios exige uma abordagem de defesa em camadas, focada em disciplina e boas práticas.

- Princípio do Menor Privilégio: A regra de ouro. Conceda a usuários e serviços apenas as permissões estritamente necessárias para suas funções. Um servidor web não precisa de acesso para modificar o kernel.

- Gestão de Patches (Patch Management): Mantenha o sistema operacional, o kernel e todos os serviços críticos rigorosamente atualizados. Isso corrige vulnerabilidades conhecidas antes que se tornem uma porta de entrada.

- Auditoria de Configurações: Realize auditorias regulares nas permissões de arquivos (especialmente SUID/SGID), configurações de serviços e tarefas agendadas (cron jobs) para identificar e corrigir brechas.

- Monitoramento e Detecção de Ameaças: Implemente sistemas que monitorem atividades anômalas, como a execução de comandos incomuns, alterações de permissão ou tentativas de acesso a arquivos de sistema sensíveis.

A segurança não é um produto, mas um processo. Não se trata de construir muros impenetráveis, mas de ter a resiliência para resistir, detectar e responder a ataques.

Adaptado de Bruce Schneier

Conclusão: O Jogo Contínuo da Cibersegurança

A escalada de privilégios não é apenas um conjunto de técnicas; é a essência do jogo de xadrez da cibersegurança. Para o atacante, representa a busca incessante por uma brecha. Para o defensor, é a disciplina contínua de fortalecer cada peça do tabuleiro. Dominar esse conceito é fundamental não apenas para pentesters, mas para qualquer profissional responsável pela proteção de ativos digitais. Afinal, neste jogo, conhecer os movimentos do oponente é o que mantém seu rei seguro.

0 Comentários