Navegando nas sombras da internet com segurança

Imagine que a internet é uma cidade onde cada passo seu deixa um rastro de luz indelével, visível para todos. Cada clique, pesquisa ou mensagem forma uma trilha digital que revela quem você é. Em um mundo onde a privacidade se tornou um luxo, como podemos apagar essas pegadas e caminhar com liberdade? A resposta está em uma das mais robustas e incompreendidas ferramentas de segurança digital: a rede TOR, acrônimo para The Onion Router.

O que é a Rede TOR?

Nascido de um projeto do Laboratório de Pesquisa Naval dos EUA para proteger comunicações estratégicas, o TOR evoluiu para um software livre e uma rede global mantida por voluntários. Sua missão é tão simples quanto poderosa: defender os usuários contra a análise de tráfego, uma forma de vigilância que ameaça a liberdade pessoal, a privacidade e a integridade de informações confidenciais.

O nome "The Onion Router" (O Roteador Cebola) não é apenas um apelido; é a descrição perfeita de sua genialidade. Assim como uma cebola, seus dados são envolvidos em múltiplas camadas de criptografia, tornando a tarefa de um observador externo de rastrear sua origem e destino uma jornada frustrante e praticamente impossível.

Como o "Roteamento Cebola" funciona na prática?

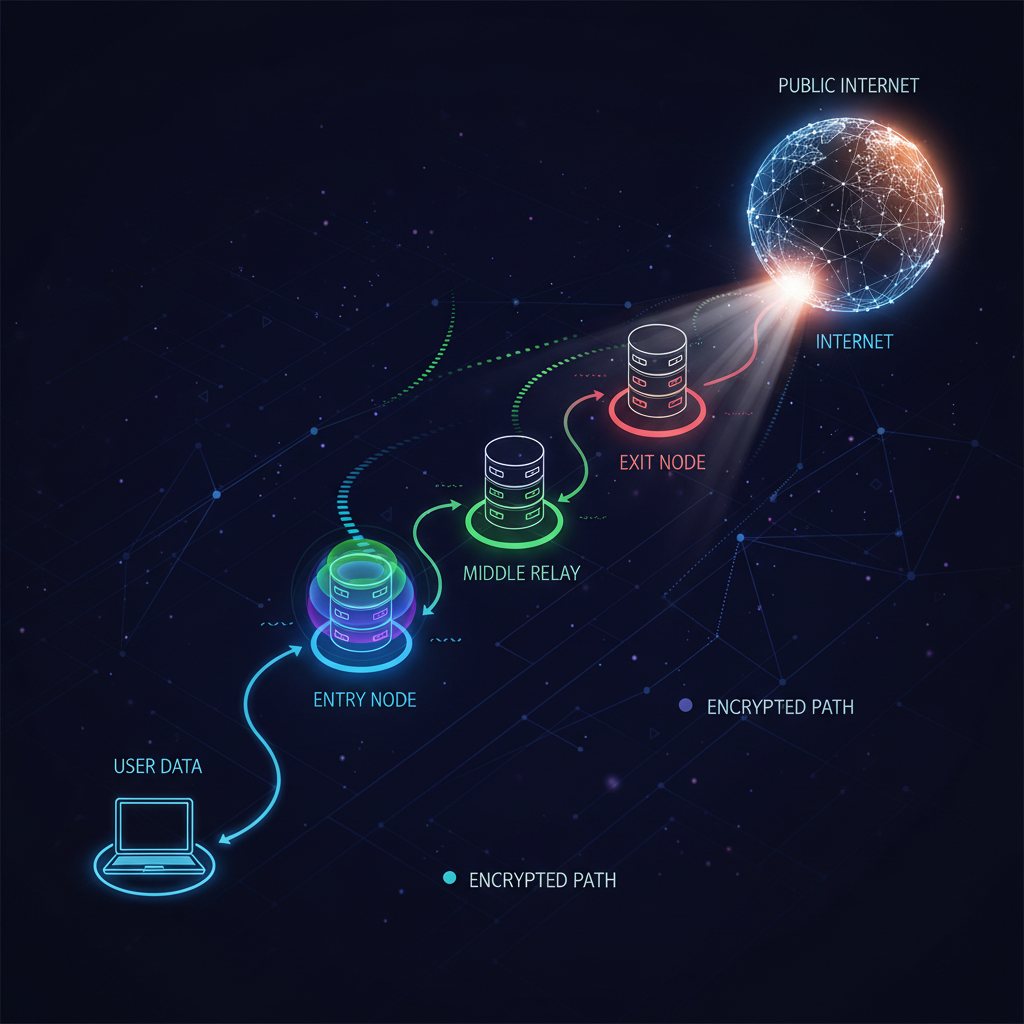

Ao usar o TOR, sua conexão com a internet abandona a rota direta. Em vez de ir do seu dispositivo ao site de destino, seus dados são "embrulhados" em camadas criptografadas e despachados por um caminho aleatório através de servidores voluntários, conhecidos como nós (nodes).

A Viagem Criptografada dos Seus Dados

Pense nisso como enviar uma mensagem secreta trancada dentro de três cofres diferentes, um dentro do outro. Seu pacote de dados percorre um circuito de, no mínimo, três tipos de nós:

- Nó de Entrada (Entry/Guard Node): O portão de entrada da rede. Ele conhece o seu endereço IP, mas não tem ideia do seu destino final nem do conteúdo da sua mensagem. A informação está "trancada", e ele apenas sabe para qual nó intermediário deve enviá-la.

- Nó de Retransmissão (Relay Node): O coração do labirinto. Este nó (ou vários deles, em sequência) recebe os dados do nó anterior e os repassa adiante. Ele não sabe de onde você veio nem para onde vai, criando uma quebra crucial na trilha.

- Nó de Saída (Exit Node): A porta de saída para a internet convencional. Este é o último Servidor do circuito. Ele remove a camada final de criptografia e entrega sua solicitação ao site de destino. Para o site, é como se a sua conexão tivesse se originado ali, mascarando completamente sua localização real.

Essa arquitetura descentralizada é a chave: nenhum ponto único na rede sabe ao mesmo tempo quem você é e o que está fazendo. É o poder do roteamento cebola em ação, transformando a vigilância de tráfego em um quebra-cabeça sem solução.

Por que usar o TOR? Muito além dos mitos

A reputação do TOR é frequentemente manchada por sua associação com a chamada "Dark Web". No entanto, reduzir essa tecnologia a um reduto de atividades ilícitas é ignorar seu papel vital na proteção de liberdades fundamentais ao redor do mundo.

A privacidade não é sobre ter algo a esconder. É sobre ter algo a proteger. É um direito fundamental, e ferramentas como o TOR são essenciais para exercê-lo no mundo digital.

Edward Snowden

Os usos legítimos e essenciais do TOR incluem:

- Jornalistas e Fontes: Protege a comunicação confidencial entre repórteres investigativos e suas fontes, garantindo que histórias importantes sejam contadas sem medo de retaliação.

- Ativistas e Cidadãos sob Regimes Opressores: Funciona como uma tábua de salvação em países com forte censura, permitindo a organização de protestos, a denúncia de violações de direitos humanos e o acesso a informações bloqueadas.

- Cidadãos Comuns: Defende sua navegação contra a vigilância em massa de governos e a coleta agressiva de dados por corporações. É ideal para pesquisar tópicos sensíveis (como condições de saúde ou questões legais) sem que essa atividade seja atrelada à sua identidade.

- Profissionais de Segurança: Permite que especialistas em Cibersegurança investiguem ameaças e malwares de forma anônima, sem expor sua identidade ou a de suas organizações.

Acesso aos Serviços Onion

Além de anonimizar o acesso à web tradicional, o TOR é a única porta de entrada para os serviços onion — sites com o domínio .onion. Eles existem exclusivamente dentro da rede, oferecendo anonimato tanto para quem publica conteúdo quanto para quem o acessa. Veículos de notícias como o The New York Times e a BBC mantêm versões .onion para garantir o acesso a leitores em países com forte censura.

# Exemplo de um endereço .onion (fictício)

http://exemplo3g2upl4pq6kufc4m.onion/Começando a Usar e Considerações Finais

A forma mais simples e segura de usar a rede é através do Tor Browser. Trata-se de uma versão modificada do Firefox, pré-configurada para maximizar sua proteção. Com um simples download, você pode começar a navegar com um nível de privacidade que deveria ser o padrão para todos.

Contudo, é crucial entender que o TOR não é uma "bala de prata". A navegação pode ser mais lenta devido ao complexo roteamento de dados, e o anonimato depende de boas práticas do usuário (como não fazer login em contas pessoais que possam identificá-lo). Ainda assim, para milhões de pessoas, o TOR não é apenas uma ferramenta — é um escudo essencial na luta contínua pela liberdade e privacidade na era digital.

0 Comentários