Fingerprinting: O Que É e Como Hackers Mapeiam Seus Alvos?

No universo da cibersegurança e do hacking ético, o termo Fingerprinting (ou "tomada de impressão digital") descreve um processo metódico e crucial: a coleta de informações detalhadas sobre um sistema, rede ou aplicação para mapear suas características únicas. É uma das etapas fundamentais da fase de reconhecimento (reconnaissance), onde um analista age como um detetive digital.

Antes de qualquer ação ofensiva ou defensiva, é preciso responder a perguntas críticas: Qual sistema operacional o alvo executa? Quais portas de comunicação estão abertas? Que serviços, e mais importante, quais versões desses serviços estão em execução? Cada resposta adiciona uma peça ao quebra-cabeça, formando a "impressão digital" do alvo e revelando sua potencial superfície de ataque.

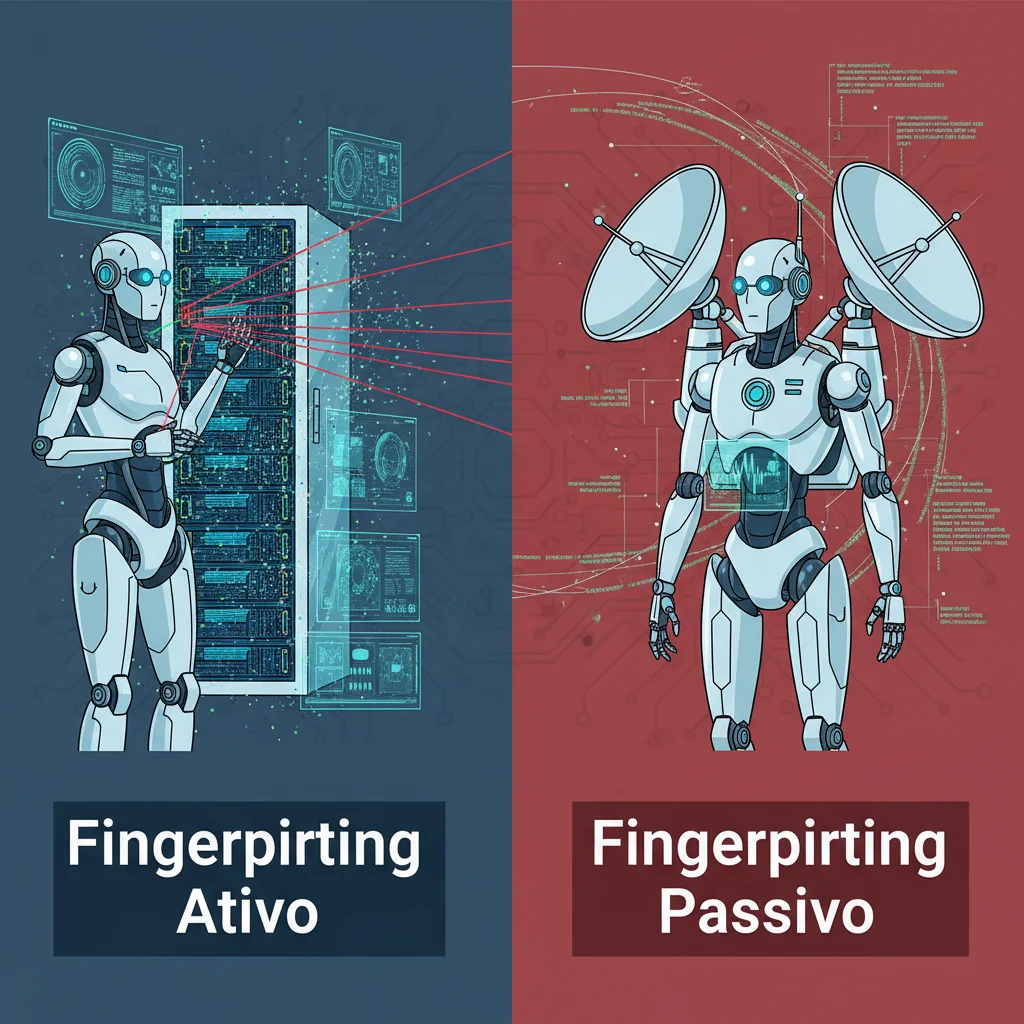

Técnicas de Fingerprinting: Ativo vs. Passivo

A coleta de informações pode ser realizada através de duas abordagens distintas, cada uma com suas próprias ferramentas, níveis de discrição e aplicabilidade.

Fingerprinting Ativo: A Abordagem Direta

O Fingerprinting Ativo, como o nome indica, envolve interação direta e intencional com o sistema-alvo. O analista envia pacotes, sondas e requisições específicas para provocar respostas que revelem detalhes sobre a configuração do alvo. É uma abordagem assertiva, análoga a bater em uma porta para ver quem atende e como atende.

- Vantagens: Proporciona dados altamente precisos, detalhados e obtidos de forma relativamente rápida.

- Desvantagens: É uma técnica "barulhenta". As interações diretas são facilmente registradas por firewalls, Sistemas de Detecção de Intrusão (IDS) e outros mecanismos de segurança, deixando um rastro claro da atividade.

- Ferramentas e Exemplos:

- Nmap: A ferramenta canônica para scan de portas e identificação de serviços. Um comando como

nmap -sV -O target.comtenta identificar as versões dos serviços e o sistema operacional. - WhatWeb: Especializada em fingerprinting de aplicações web, identifica o CMS (WordPress, Joomla), frameworks (Laravel, Ruby on Rails), bibliotecas JavaScript e servidores web.

- Shodan: Frequentemente chamado de "Google dos hackers", o Shodan varre a internet em busca de dispositivos conectados (servidores, webcams, roteadores) e indexa seus banners de serviço, permitindo a descoberta de alvos em larga escala.

- Nmap: A ferramenta canônica para scan de portas e identificação de serviços. Um comando como

Fingerprinting Passivo: A Arte da Espionagem Digital

Em contraste, o Fingerprinting Passivo é uma abordagem furtiva. O analista monitora e analisa o tráfego de rede que já existe, sem enviar pacotes diretamente ao alvo. É o equivalente a observar um prédio com binóculos para entender sua rotina, sem nunca se aproximar.

- Vantagens: Extremamente discreto e quase impossível de ser detectado pelo alvo, pois não há comunicação direta.

- Desvantagens: É um processo mais lento e dependente do tráfego disponível. As informações coletadas podem ser menos completas do que as obtidas ativamente.

- Técnicas e Exemplos:

- Análise de Banners: Capturar e analisar banners de serviços (FTP, SMTP, HTTP) que são transmitidos durante comunicações legítimas.

- Análise de TTL (Time-To-Live): Sistemas operacionais diferentes iniciam pacotes IP com valores de TTL distintos (ex: Linux ~64, Windows ~128). Ao observar o TTL de um pacote na rede, é possível inferir o SO de origem.

- Análise do Tamanho da Janela TCP (TCP Window Size): O valor inicial do "window size" no handshake TCP também varia entre as implementações de pilhas de rede de diferentes sistemas operacionais, servindo como mais um indicador passivo.

Por Que o Fingerprinting é um Pilar da Cibersegurança?

Construir um mapa detalhado da infraestrutura do alvo é um passo estratégico indispensável tanto para o ataque quanto para a defesa:

- Identificação de Vetores de Ataque: Se o fingerprinting revela um servidor rodando uma versão vulnerável do Apache ou do OpenSSH, um atacante pode explorar vulnerabilidades (CVEs) já conhecidas e documentadas para essa versão específica.

- Customização de Exploits: Conhecer o sistema operacional, a arquitetura (32 ou 64 bits) e os serviços em execução permite que um atacante escolha ou desenvolva um exploit com maior probabilidade de sucesso.

- Fortalecimento da Postura de Defesa: Do ponto de vista defensivo (Blue Team), realizar fingerprinting nos próprios sistemas é vital. Essa prática ajuda a entender a "superfície de ataque" visível para o mundo exterior, permitindo que administradores fechem portas desnecessárias, atualizem softwares e corrijam configurações inseguras antes que sejam exploradas.

Como se Proteger do Fingerprinting

Embora seja impossível ser completamente invisível na internet, administradores de sistemas podem adotar várias medidas para dificultar o fingerprinting e reduzir a superfície de ataque:

- Princípio do Menor Privilégio: Exponha apenas os serviços e portas estritamente necessários para a operação. Tudo o mais deve ser bloqueado por um firewall bem configurado.

- Ofuscação e Modificação de Banners: Altere os banners padrão de serviços como SSH, FTP e servidores web para não revelar suas versões exatas. Muitos softwares permitem a personalização dessas informações.

- Uso de Web Application Firewalls (WAF): Um WAF pode ser configurado para detectar e bloquear padrões de requisições típicos de ferramentas de scanning e fingerprinting.

- Monitoramento de Rede Contínuo: Implemente Sistemas de Detecção (IDS) e Prevenção (IPS) de Intrusão para identificar atividades de varredura em tempo real e, se necessário, bloquear os IPs de origem.

- Manter Sistemas Atualizados: A contramedida mais eficaz. Mesmo que um atacante identifique a versão de um serviço, se ela for a mais recente e sem vulnerabilidades conhecidas, o risco é drasticamente reduzido.

Dominar as técnicas de Fingerprinting, tanto ofensivas quanto defensivas, é uma habilidade fundamental para qualquer profissional que deseja se aprofundar no campo da cibersegurança, seja para proteger ativos digitais ou para avaliar suas defesas de forma ética e controlada.

0 Comentários