Entendendo o Papel do Web Application Firewall (WAF)

No universo digital, onde sua presença online — seja um site, blog ou E-commerce — é um ativo valioso, a segurança não é opcional. Mas como proteger sua aplicação das ameaças cibernéticas cada vez mais sofisticadas? A resposta está em uma camada de defesa especializada: o Web Application Firewall (WAF), o verdadeiro guarda-costas da sua aplicação web.

Diferente de um Firewall de Rede tradicional, que age como um segurança de fronteira controlando o tráfego geral (portas e IPs), o WAF é um especialista. Ele opera na camada 7 do modelo OSI (a camada de aplicação), o que lhe permite entender a "linguagem" da web: o tráfego HTTP/HTTPS. Em vez de apenas verificar quem bate à porta, o WAF inspeciona o conteúdo de cada solicitação, procurando por intenções maliciosas ocultas.

Como um WAF Funciona na Prática?

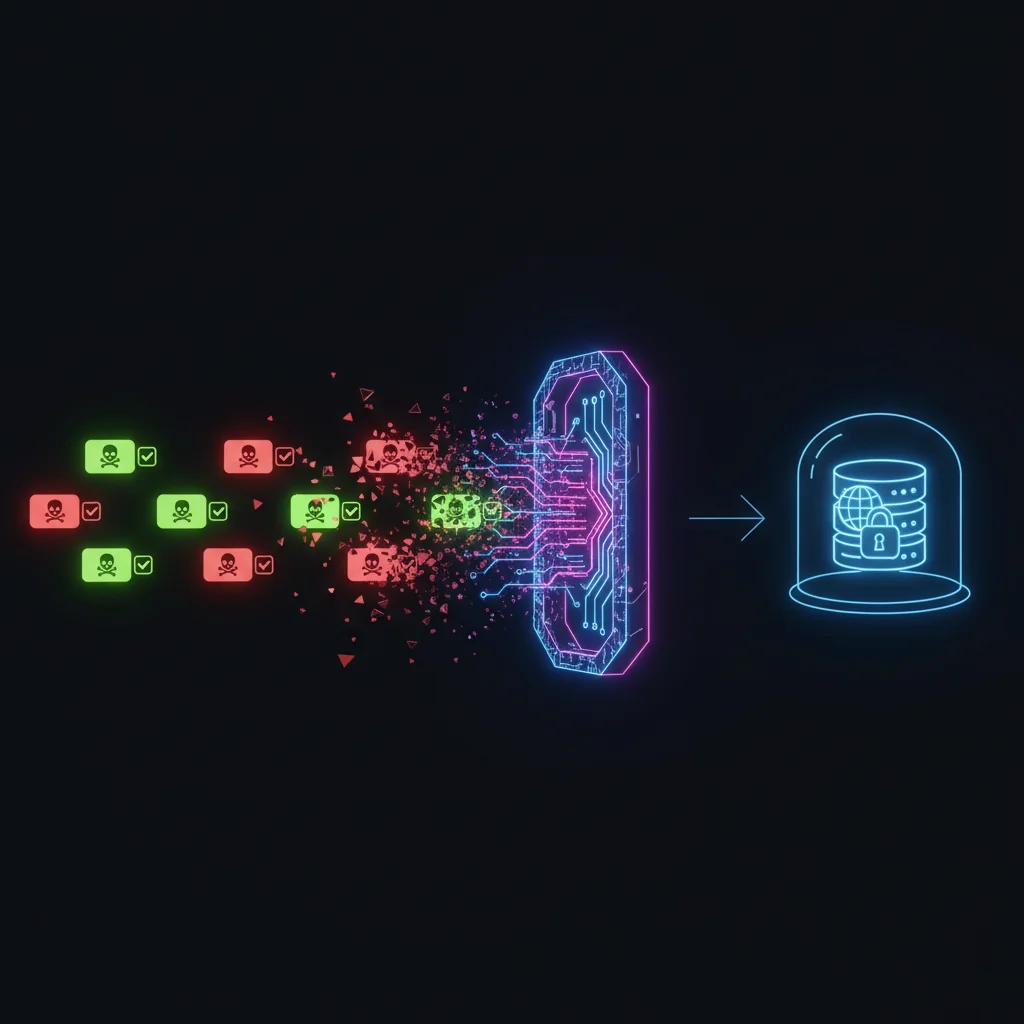

Imagine um segurança altamente treinado na entrada do seu Servidor web. Ele não apenas verifica identidades, mas analisa o comportamento e o conteúdo de cada pacote que tenta entrar. É exatamente assim que um WAF opera, posicionando-se como um intermediário entre o usuário final e sua aplicação.

Ao analisar cada requisição HTTP/HTTPS com base em um conjunto de regras (policies), ele é capaz de identificar e neutralizar uma vasta gama de ataques, incluindo:

- SQL Injection: Tentativas de injetar comandos maliciosos para manipular, roubar ou destruir seu banco de dados.

- Cross-Site Scripting (XSS): Injeção de scripts maliciosos em seu site que são executados no navegador de visitantes legítimos para roubar dados.

- File Inclusion: Tentativas de enganar a aplicação para que ela exponha ou execute arquivos sensíveis e não autorizados no Servidor.

- Cross-Site Request Forgery (CSRF): Ataques que forçam um usuário autenticado a executar ações indesejadas sem seu conhecimento.

Líderes de mercado como Cloudflare, AWS WAF e Akamai oferecem soluções de WAF robustas. Essas plataformas atualizam suas regras de segurança constantemente para combater as ameaças mais recentes, incluindo as perigosas vulnerabilidades de dia zero (zero-day).

Analisando uma Requisição: Um Exemplo Prático

Para materializar seu funcionamento, vamos imaginar uma regra hipotética que um WAF poderia usar para identificar uma tentativa simples de SQL Injection. Embora a sintaxe varie entre as ferramentas, a lógica é a seguinte:

# Regra para bloquear padrões de SQL Injection no parâmetro 'id'

Rule "Block_SQLi_Pattern" {

# Se a requisição contiver 'id' nos argumentos da URL

when http.request.uri.args.names contains "id"

# E o valor de 'id' corresponder a um padrão malicioso

and http.request.uri.args.values["id"] matches "(union|select|--|;)"

# Então, bloqueie a requisição

then action.block();

}

Neste cenário, qualquer solicitação que corresponda a esse padrão perigoso seria instantaneamente bloqueada, antes mesmo de alcançar sua aplicação. A ameaça é neutralizada na fronteira. Adotar um WAF é, portanto, uma das medidas mais eficazes para fortalecer a segurança de qualquer aplicação web, garantindo não apenas a integridade dos seus dados, mas também a confiança dos seus usuários.

0 Comentários