O que é um Ataque 51%? A Ameaça do "Dono da Rede"

No universo das Criptomoedas, a segurança e a descentralização da blockchain são pilares fundamentais. Contudo, como todo sistema tecnológico, ela possui vulnerabilidades. A mais discutida e potencialmente devastadora é o Ataque 51%.

Para simplificar, imagine uma democracia onde as decisões são tomadas por votação. Se uma única pessoa ou um grupo coordenado conseguir controlar 51% de todos os votos, essa entidade poderia, na prática, ditar as regras e ignorar a vontade dos outros 49%. Em uma blockchain baseada em Prova de Trabalho (Proof-of-Work ou PoW), como a do Bitcoin, esse "voto" é o poder computacional, medido em hash rate.

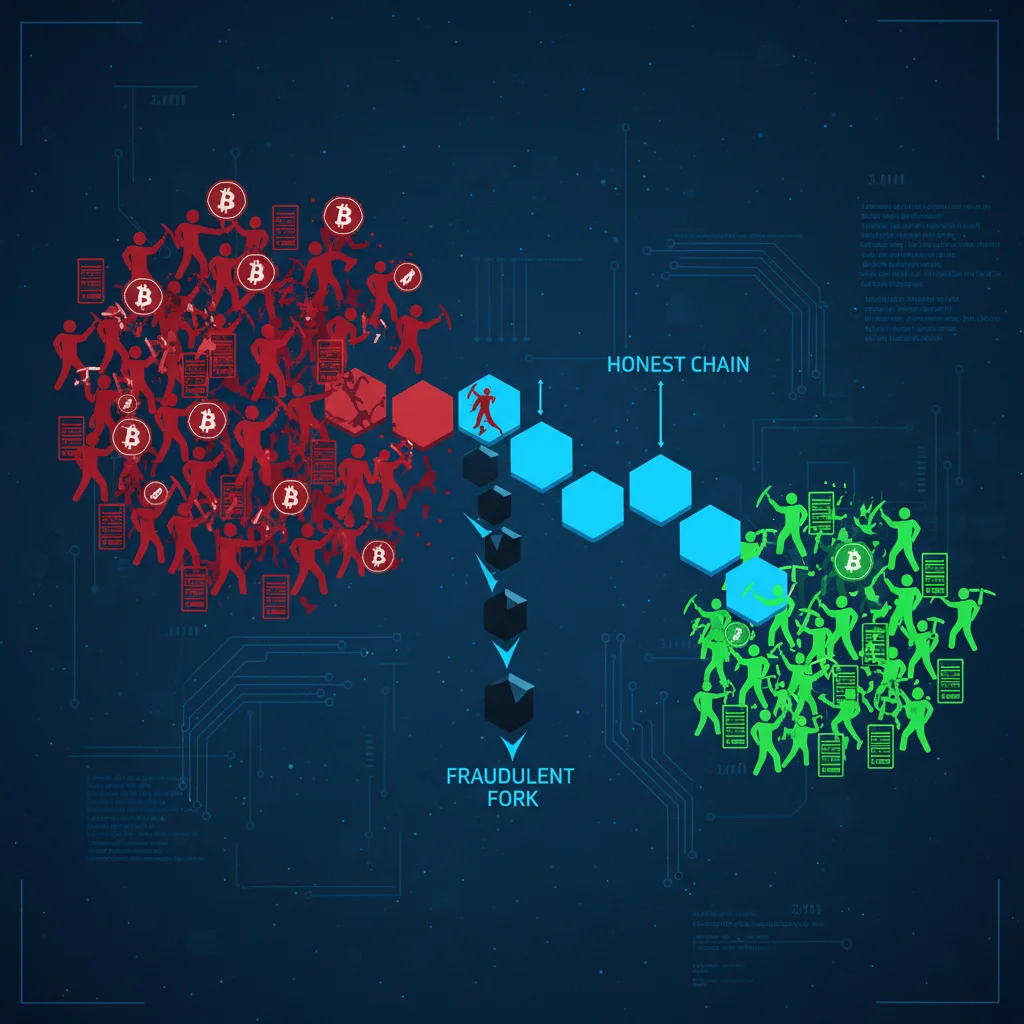

Um Ataque 51% ocorre quando um minerador ou um grupo de mineradores mal-intencionados obtém o controle de mais da metade do poder de mineração total de uma rede blockchain descentralizada. Com essa supremacia computacional, eles se tornam a autoridade temporária da rede, ganhando a capacidade de manipular transações recentes.

Como Funciona um Ataque 51% na Prática?

Para entender o ataque, é preciso lembrar que mineradores em uma rede PoW competem para resolver um enigma matemático complexo. O primeiro a encontrar a solução adiciona o próximo bloco de transações à corrente (a blockchain) e recebe uma recompensa. Ao controlar 51% do hash rate, um atacante pode encontrar novos blocos de forma consistente e mais rápida que todo o resto da rede combinada.

O Objetivo Principal: Gasto Duplo (Double-Spending)

A consequência mais grave de um Ataque 51% é a capacidade de realizar um gasto duplo. O processo geralmente segue estes passos:

- O atacante envia uma grande quantidade de suas criptomoedas para uma corretora (exchange) e as troca por outra moeda (como Bitcoin ou dólar).

- Enquanto essa transação é confirmada na blockchain pública e visível para todos, o atacante utiliza seu poder de 51% para minerar secretamente uma versão alternativa da blockchain (um fork privado), onde essa transação de depósito nunca ocorreu.

- Com a maior parte do poder computacional, sua cadeia secreta cresce mais rápido que a cadeia honesta. Em um momento estratégico, ele a transmite para o resto da rede. Pela regra do consenso de Nakamoto, a cadeia mais longa é sempre considerada a versão verdadeira.

- A rede honesta abandona a cadeia original e adota a do atacante como canônica. Resultado: a transação para a corretora é efetivamente apagada da história. O atacante reverteu seu próprio gasto, recuperando suas moedas, e ainda manteve o dinheiro que sacou da corretora. Ele gastou as mesmas moedas duas vezes.

Censura de Transações

Com o controle majoritário da rede, o atacante também pode escolher quais transações incluir em seus blocos. Isso lhe dá o poder de impedir que transações de usuários ou endereços específicos sejam confirmadas, efetivamente censurando participantes da rede.

O que um Atacante NÃO Pode Fazer?

É crucial entender os limites de um Ataque 51%. Mesmo com o controle da maior parte do hash rate, um atacante não pode:

- Roubar chaves privadas ou moedas da sua carteira. A criptografia que protege os endereços individuais permanece inalterada.

- Criar moedas do nada ou alterar a recompensa por bloco. As regras de consenso do protocolo, como o fornecimento máximo de moedas, não podem ser modificadas.

- Reverter transações muito antigas. Alterar blocos antigos exigiria reescrever toda a cadeia a partir daquele ponto, o que demanda um poder computacional exponencialmente maior, tornando a tarefa financeiramente e tecnicamente inviável.

Quais Criptomoedas Estão em Risco? Bitcoin vs. Altcoins

Teoricamente, qualquer blockchain PoW pode sofrer um Ataque 51%. Na prática, a vulnerabilidade de uma rede é inversamente proporcional ao seu hash rate. Para o Bitcoin, um ataque é extremamente improvável. A rede possui um poder computacional colossal, distribuído globalmente. O custo para adquirir e operar o hardware necessário (ASICs) e a eletricidade para superar 50% da rede seria de bilhões de dólares, tornando o ataque economicamente irracional. Além disso, a notícia de um ataque bem-sucedido destruiria a confiança no Bitcoin, fazendo seu preço despencar e causando perdas massivas para o próprio atacante.

No entanto, criptomoedas menores (altcoins), com baixo poder de mineração, são alvos muito mais realistas e já foram vítimas no passado.

Exemplos Históricos: Quando a Teoria se Tornou Realidade

A ameaça de 51% não é apenas teórica. Várias redes já sofreram com isso:

- Ethereum Classic (ETC): Uma das vítimas mais notórias, a rede sofreu múltiplos ataques 51% em 2020, resultando em reorganizações da cadeia e gastos duplos que totalizaram milhões de dólares. Esses eventos destacaram a vulnerabilidade de redes PoW estabelecidas, mas com menor hash rate em comparação com gigantes como o Bitcoin.

- Verge (XVG): Em 2018, a Verge foi alvo de um ataque sofisticado onde o invasor explorou uma falha no código para minerar blocos com timestamps falsos, dominando a rede com muito menos de 51% do hash rate total.

- Bitcoin Gold (BTG): Também em 2018, a rede sofreu um ataque de gasto duplo que levou corretoras a perderem cerca de 18 milhões de dólares, forçando muitas delas a deslistar a moeda ou aumentar drasticamente o número de confirmações para depósitos.

Esses casos, detalhados por empresas de segurança como a Kraken Security Labs, servem como um lembrete de que a segurança de uma blockchain depende diretamente do poder e da descentralização de sua comunidade de mineradores.

Além do Proof-of-Work: A Ameaça em Redes Proof-of-Stake

Com a ascensão de mecanismos de consenso alternativos, como a Prova de Participação (Proof-of-Stake ou PoS), a dinâmica do Ataque 51% muda drasticamente. Em uma rede PoS, como a do Ethereum pós-"The Merge", o controle não vem do poder computacional, mas da quantidade de criptomoeda que um participante "aposta" (stakes) como garantia.

Para realizar um ataque, um agente mal-intencionado precisaria adquirir e apostar mais de 50% do valor total travado na rede. Isso não só seria exorbitantemente caro, mas também contraproducente. Redes PoS modernas implementam um mecanismo chamado "slashing", que pune validadores desonestos destruindo uma parte ou a totalidade de suas moedas apostadas. Portanto, um ataque bem-sucedido resultaria em perdas financeiras diretas e maciças para o atacante, além de desvalorizar o próprio ativo que ele acumulou para lançar o ataque. Para mais detalhes, a documentação oficial do Ethereum oferece uma excelente visão sobre essas defesas.

Conclusão: Uma Ameaça Real, Mas Contextual

O Ataque 51% continua sendo uma das vulnerabilidades mais sérias no design de blockchains baseadas em Proof-of-Work. Embora seja uma preocupação praticamente teórica para o Bitcoin, representa um risco existencial para muitas altcoins com redes de mineração menores. A força e a descentralização do hash rate são os pilares da segurança, protegendo uma criptomoeda contra manipulações como o front-running em DeFi e outros vetores de ataque. A evolução para modelos como o Proof-of-Stake demonstra um esforço contínuo do ecossistema para desenvolver sistemas de segurança mais robustos e economicamente alinhados.

Perguntas Frequentes (FAQ) sobre o Ataque 51%

Um Ataque 51% pode roubar as criptomoedas da minha carteira?

Não. Um Ataque 51% não permite que o atacante quebre a criptografia das chaves privadas ou crie transações falsas a partir da sua carteira. O principal risco é o gasto duplo e a censura de transações, que afetam a integridade da rede, mas não a segurança da sua carteira pessoal.

Qual a diferença entre um ataque em Proof-of-Work e Proof-of-Stake?

Em Proof-of-Work (PoW), o ataque requer o controle de mais de 50% do poder computacional (hash rate) da rede. Em Proof-of-Stake (PoS), o ataque exige o controle de mais de 50% do total de moedas apostadas (staked). O ataque em PoS é geralmente considerado mais caro e arriscado para o atacante devido a mecanismos de punição como o "slashing".

Por que as criptomoedas menores são mais vulneráveis?

Criptomoedas menores possuem um hash rate total muito mais baixo. Isso significa que o custo para adquirir hardware de mineração suficiente para controlar 51% da rede é significativamente menor. Em alguns casos, é possível "alugar" poder computacional de grandes pools de mineração para lançar um ataque temporário por um custo relativamente baixo.

0 Comentários