O que é Exploiting SQL Injection?

A injeção de SQL, ou SQL Injection (SQLi), permanece consistentemente no topo das vulnerabilidades mais críticas da web, figurando frequentemente no OWASP Top 10. Compreender o processo de exploiting (exploração) dessa falha não é apenas uma habilidade essencial para cibercriminosos, mas um conhecimento obrigatório para pentesters, desenvolvedores e analistas de segurança que desejam blindar suas aplicações.

Neste guia completo, mergulharemos profundamente na mecânica da injeção de SQL, explorando desde os conceitos fundamentais até as técnicas avançadas de extração de dados e comprometimento de servidores de banco de dados.

A Mecânica da Vulnerabilidade

Para entender como explorar, primeiro precisamos entender o erro. Uma vulnerabilidade de SQLi ocorre quando uma aplicação aceita entrada do usuário (seja via formulários, parâmetros de URL ou cabeçalhos HTTP) e a concatena diretamente em uma consulta SQL sem a devida sanitização ou parametrização.

Imagine o seguinte código PHP vulnerável:

$id = $_GET['id'];

$query = "SELECT nome, email FROM usuarios WHERE id = " . $id;Em um cenário normal, o usuário enviaria id=1. No entanto, em um cenário de exploiting, o atacante manipula essa entrada para alterar a lógica da consulta. Se o atacante enviar 1 OR 1=1, a consulta se torna:

SELECT nome, email FROM usuarios WHERE id = 1 OR 1=1Como 1=1 é sempre verdadeiro, o banco de dados retorna todos os registros da tabela, não apenas o do ID 1. Este é o princípio básico: subverter a lógica para acessar dados não autorizados.

Tipos de SQL Injection e Técnicas de Exploração

O exploiting de SQL Injection varia conforme a resposta da aplicação e o tipo de banco de dados. Podemos categorizar os ataques em três famílias principais:

1. In-Band SQLi (Clássico)

Este é o tipo mais comum e fácil de explorar, onde o atacante usa o mesmo canal de comunicação para lançar o ataque e receber os resultados.

- Error-Based: O atacante força o banco de dados a gerar um erro que revela informações sobre a estrutura do banco. Mensagens como "You have an error in your SQL syntax" são ouro para um pentester, pois indicam que a injeção é possível e muitas vezes revelam o tipo de SGBD (MySQL, PostgreSQL, Oracle).

- Union-Based: Utiliza o operador

UNIONdo SQL para combinar os resultados da consulta original com os resultados de uma consulta injetada. Para que o exploiting funcione aqui, é necessário determinar o número exato de colunas retornadas pela consulta original e garantir que os tipos de dados sejam compatíveis.

2. Inferential SQLi (Blind SQLi)

Neste cenário, a aplicação não retorna dados ou erros visíveis na página. O atacante deve "perguntar" ao banco de dados perguntas de Verdadeiro ou Falso e observar o comportamento da aplicação.

- Boolean-Based: O atacante envia uma consulta que faz a aplicação carregar normalmente se for verdadeira, ou carregar diferente (ou faltar conteúdo) se for falsa. É um processo de tentativa e erro meticuloso para extrair dados caractere por caractere.

- Time-Based: Quando nem mesmo a resposta da página muda, o atacante instrui o banco de dados a "dormir" (sleep) por alguns segundos se a condição for verdadeira. Se a página demorar a carregar, a injeção foi bem-sucedida.

3. Out-of-Band SQLi

Ocorre quando o atacante não consegue usar o mesmo canal para receber a resposta (geralmente porque a aplicação é assíncrona ou muito restrita). O exploiting envolve forçar o banco de dados a fazer uma requisição DNS ou HTTP para um servidor controlado pelo atacante, levando consigo os dados exfiltrados.

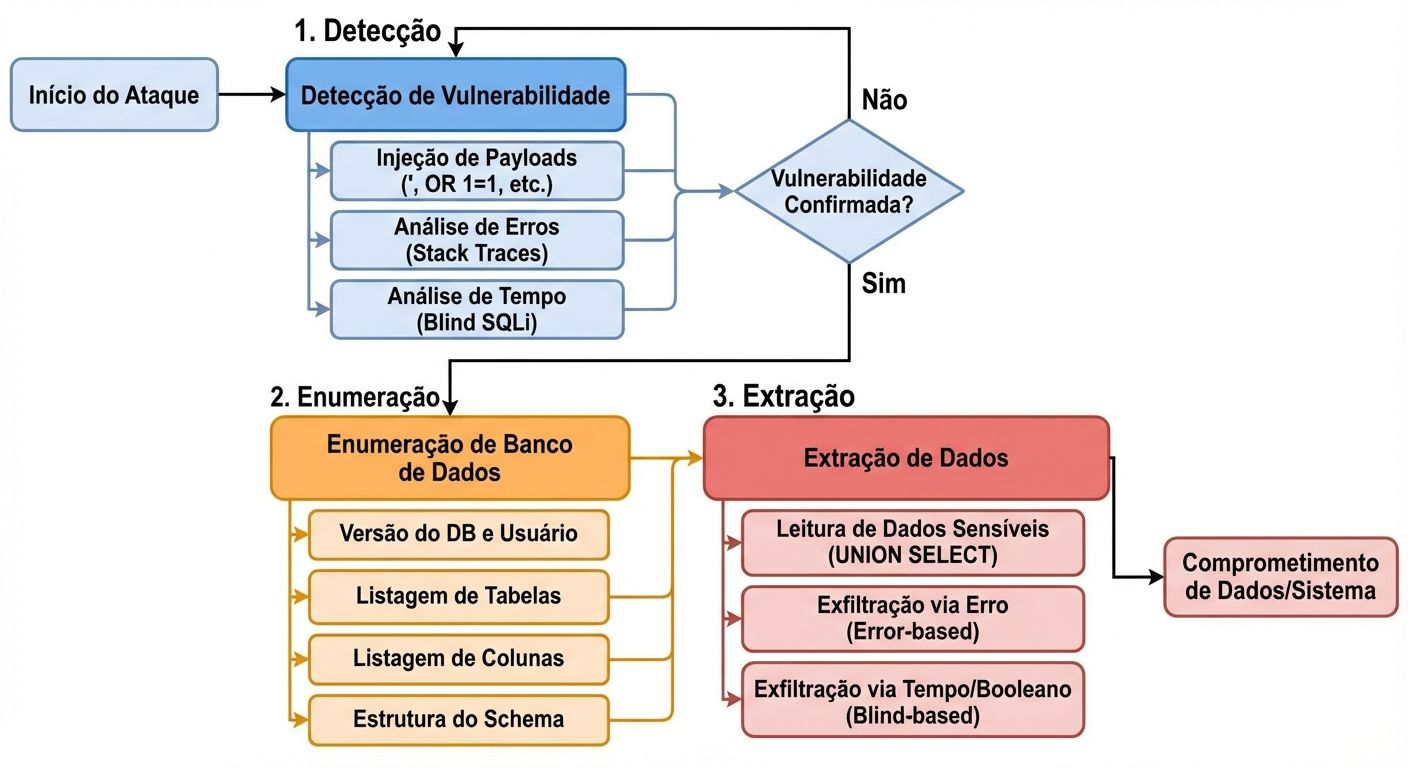

Metodologia de Exploração: Passo a Passo

Um pentest profissional segue uma metodologia estruturada para garantir a cobertura total da vulnerabilidade.

Fase 1: Detecção e Fingerprinting

O primeiro passo é identificar pontos de entrada. Adicionar um apóstrofo (') ou aspas (") em parâmetros e observar anomalias é o teste padrão. Uma vez confirmada a falha, o atacante tenta identificar o banco de dados (Fingerprinting) usando funções específicas de versão, como @@version no MySQL ou version() no PostgreSQL.

Fase 2: Enumeração

Antes de extrair dados sensíveis, é preciso conhecer o mapa do território. O atacante utiliza o esquema de informações do banco (como o information_schema no MySQL) para listar:

- Nomes de todas as tabelas.

- Nomes das colunas dentro das tabelas de interesse (ex: tabela

users, colunaspassword,credit_card).

Fase 3: Extração de Dados

Com os nomes de tabelas e colunas em mãos, o atacante constrói a consulta final para extrair os dados. Em ataques Union-Based, isso é rápido. Em ataques Blind, scripts automatizados são frequentemente necessários para iterar sobre cada caractere dos dados.

Ferramentas de Automação

Embora entender a exploração manual seja crucial, ferramentas automatizadas aceleram o processo durante auditorias de segurança.

- SQLMap: A ferramenta definitiva para exploiting de SQL Injection. Ela automatiza a detecção, identificação do banco de dados e extração de dados, suportando quase todos os tipos de injeção e SGBDs.

- Burp Suite: Essencial para interceptar requisições e modificar parâmetros manualmente, além de possuir scanners ativos na versão Professional.

- JSQL Injection: Uma ferramenta leve baseada em Java para exploração rápida.

Prevenção e Mitigação

O objetivo de entender o exploiting é a prevenção. A correção definitiva para SQL Injection não é filtrar caracteres (blacklist), mas sim separar os dados da instrução SQL.

Prepared Statements (Declarações Preparadas)

O uso de Prepared Statements (ou Consultas Parametrizadas) garante que o banco de dados trate a entrada do usuário estritamente como dados, e nunca como código executável. Independentemente do que o usuário digite (mesmo que seja ' OR '1'='1), o banco buscará um usuário cujo literal ID seja essa string, neutralizando o ataque.

Validação de Entrada e WAF

Além das Prepared Statements, implementar uma validação rigorosa de tipos (ex: garantir que o ID seja apenas numérico) e utilizar um Web Application Firewall (WAF) adiciona camadas extras de segurança, dificultando a ação de ferramentas automatizadas.

Conclusão

O exploiting de SQL Injection é uma arte que combina lógica, conhecimento profundo de bancos de dados e criatividade. Para profissionais de segurança, dominar essas técnicas é vital para identificar brechas antes que atores maliciosos o façam. Lembre-se sempre: a exploração de sistemas sem autorização é crime. Utilize este conhecimento apenas em ambientes controlados, programas de Bug Bounty ou com autorização explícita para testes de intrusão.

0 Comentários