A Era da Conectividade e seus Riscos Ocultos

A revolução da Internet das Coisas (IoT) transformou radicalmente a maneira como interagimos com o mundo físico e digital. De lâmpadas inteligentes e assistentes de voz a sistemas industriais complexos (IIoT) e dispositivos médicos, a promessa de conveniência e automação trouxe consigo um efeito colateral perigoso: uma superfície de ataque expandida e frequentemente negligenciada.

Para profissionais de segurança ofensiva e entusiastas de hacking ético, o ecossistema IoT representa um terreno fértil. Diferente de servidores tradicionais e computadores pessoais, que passaram por décadas de amadurecimento em segurança, muitos dispositivos IoT são lançados no mercado com vulnerabilidades críticas, credenciais hardcoded e falta de suporte para atualizações de firmware. Este artigo explora tecnicamente como essas vulnerabilidades são identificadas e exploradas.

A Anatomia da Insegurança em IoT

O problema central da segurança em IoT reside na tríade de restrições: custo, consumo de energia e tempo de colocação no mercado (time-to-market). Fabricantes frequentemente priorizam a funcionalidade em detrimento da segurança. O resultado são dispositivos com processamento limitado que não suportam criptografia robusta ou sistemas operacionais enxutos (frequentemente baseados em Linux embarcado ou RTOS) configurados incorretamente.

Ao analisar um dispositivo IoT, um pentester deve considerar três camadas principais de ataque:

- A Camada Física: O hardware do dispositivo, portas de depuração e chips de memória.

- A Camada de Rede: Protocolos de comunicação como Wi-Fi, BLE (Bluetooth Low Energy), Zigbee, e serviços expostos.

- A Camada de Aplicação/Nuvem: Interfaces web, APIs móveis e a infraestrutura de backend que gerencia os dispositivos.

Vetores de Ataque Comuns e Metodologias

1. Análise e Extração de Firmware

O coração de muitos ataques IoT começa antes mesmo de o dispositivo ser ligado: na análise do firmware. Hackers frequentemente obtêm o firmware diretamente do site do fabricante (arquivos de atualização) ou extraindo-o fisicamente da memória flash (SPI Flash, NAND, eMMC) do dispositivo usando leitores de EEPROM.

Uma vez obtido o binário, ferramentas como o Binwalk são essenciais. O Binwalk analisa a assinatura hexadecimal do arquivo para identificar sistemas de arquivos (como SquashFS, CramFS ou JFFS2) e código compactado. A extração bem-sucedida do sistema de arquivos permite ao atacante:

- Localizar arquivos de configuração (ex:

/etc/passwdou/etc/shadow). - Encontrar chaves de criptografia privadas e certificados SSL hardcoded.

- Identificar scripts de inicialização que revelam portas abertas e serviços ocultos.

- Analisar binários compilados em busca de Buffer Overflows.

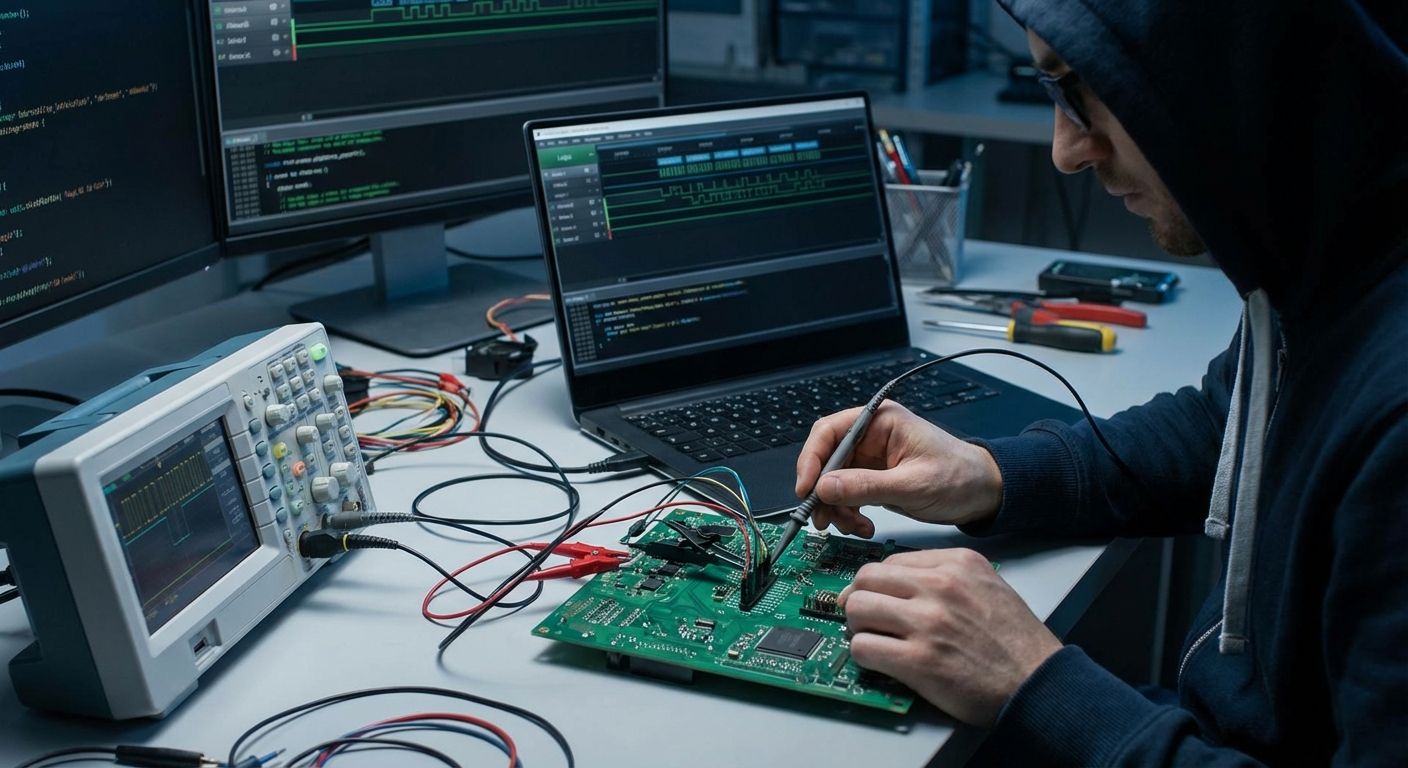

2. Exploração de Interfaces de Hardware (UART e JTAG)

Muitos dispositivos IoT mantêm interfaces de depuração (debug) ativas na placa de circuito impresso (PCB) para facilitar testes na fábrica. As duas mais comuns são UART (Universal Asynchronous Receiver-Transmitter) e JTAG (Joint Test Action Group).

Acessar a porta UART frequentemente concede ao atacante acesso direto a um shell root do sistema operacional do dispositivo. Utilizando um adaptador USB-to-TTL e identificando os pinos TX (transmissão), RX (recepção) e GND (terra), é possível interceptar o processo de boot. Em muitos casos, o console serial não exige senha ou utiliza credenciais padrão, permitindo controle total sobre o hardware.

Já o JTAG oferece um controle ainda mais profundo, permitindo a manipulação direta da CPU e da memória. Isso possibilita a extração de firmware em tempo real, a modificação de instruções em execução e o bypass de mecanismos de autenticação.

3. Protocolos de Comunicação Inseguros

Na camada de rede, a falta de criptografia é uma falha endêmica. Dispositivos legados ou de baixo custo frequentemente utilizam protocolos de texto plano como Telnet, FTP e HTTP para gerenciamento local. Mesmo quando utilizam protocolos específicos de IoT, como MQTT ou CoAP, a implementação de segurança (como TLS/SSL) é muitas vezes ignorada.

Um cenário comum envolve a interceptação de tráfego MQTT. Se o broker MQTT não exigir autenticação ou não usar criptografia, um atacante na mesma rede pode farejar tópicos sensíveis, injetar comandos falsos para controlar atuadores (como abrir uma fechadura inteligente) ou desativar sensores de segurança.

O Top 10 OWASP IoT e a Realidade do Mercado

O projeto OWASP (Open Web Application Security Project) mantém uma lista específica para IoT que serve como guia para auditores. Entre as vulnerabilidades mais críticas, destacam-se:

- Senhas Fracas ou Hardcoded: O uso de credenciais como

admin:adminouroot:1234que não podem ser alteradas pelo usuário. - Serviços de Rede Inseguros: Serviços desnecessários rodando no dispositivo que expõem o sistema a ataques de negação de serviço ou execução remota de código.

- Ecossistema de Interfaces Inseguras: Falhas na API da nuvem ou no aplicativo móvel que controla o dispositivo, permitindo enumeração de usuários ou sequestro de contas.

- Falta de Mecanismo de Atualização Seguro: Dispositivos que não validam a assinatura digital do firmware antes de aplicá-lo, permitindo que atacantes instalem versões maliciosas do sistema operacional.

Estudo de Caso: O Impacto da Botnet Mirai

É impossível falar de hacking IoT sem mencionar a Botnet Mirai. Em 2016, este malware varreu a internet em busca de dispositivos IoT (câmeras IP e roteadores) protegidos apenas por credenciais de fábrica padrão. Ao infectar centenas de milhares de dispositivos, os atacantes criaram uma rede massiva capaz de lançar ataques DDoS (Distributed Denial of Service) recordes, derrubando grandes provedores de DNS e serviços de internet.

A lição do Mirai é clara: a segurança em IoT não afeta apenas o proprietário do dispositivo, mas a saúde da internet global. Um dispositivo vulnerável é um recurso computacional gratuito para cibercriminosos.

Estratégias de Mitigação e Defesa

Para mitigar os riscos associados à exploração de sistemas IoT, é necessária uma abordagem em profundidade:

- Segmentação de Rede: Nunca conecte dispositivos IoT na mesma rede que armazena dados críticos ou pessoais. Utilize VLANs (Virtual Local Area Networks) para isolar esses dispositivos.

- Desativação de UPnP: O Universal Plug and Play permite que dispositivos abram portas no roteador automaticamente. Desativar essa função impede que dispositivos IoT fiquem expostos diretamente à internet pública.

- Monitoramento de Tráfego: Utilize ferramentas de IDS/IPS para detectar padrões de tráfego anômalos originados de dispositivos inteligentes.

- Auditoria de Firmware: Para empresas, exigir relatórios de testes de penetração e auditoria de código dos fornecedores de hardware é mandatório antes da implementação.

A exploração de vulnerabilidades em IoT exige um conjunto de habilidades híbrido, misturando eletrônica, redes e engenharia reversa de software. À medida que o mundo se torna mais conectado, a capacidade de proteger esses sistemas torna-se uma das competências mais valiosas no mercado de cibersegurança.

0 Comentários