Explorando Vulnerabilidades Zero-Day: O Caminho para Recompensas Milionárias

No vasto e complexo ecossistema da segurança cibernética, poucos termos carregam tanto peso e mística quanto "Zero-Day". Para os não iniciados, pode parecer apenas um jargão técnico. Para especialistas em segurança, hackers éticos e pesquisadores, representa o Santo Graal digital: uma falha de segurança desconhecida pelo fabricante do software, capaz de oferecer acesso irrestrito a sistemas críticos.

A corrida para descobrir essas vulnerabilidades criou uma verdadeira "corrida do ouro" digital. Se você está procurando entender como funciona esse mercado e como é possível transformar conhecimento técnico avançado em pagamentos que podem superar salários anuais em um único dia, você está no lugar certo. No entanto, ganhar dinheiro rápido com Zero-Days exige mais do que sorte; exige habilidade, estratégia e uma compreensão clara das regras do jogo.

O Que Exatamente é um Zero-Day Exploit?

Uma vulnerabilidade Zero-Day (ou dia zero) é uma brecha de segurança em um software ou hardware que é desconhecida para o fornecedor responsável por aquele produto. O termo "zero" refere-se ao fato de que os desenvolvedores tiveram zero dias para corrigir o problema antes que ele pudesse ser explorado.

Quando um pesquisador cria um código que aproveita essa falha para executar ações não autorizadas, chamamos isso de Zero-Day Exploit. O valor desses exploits reside na sua eficácia: como não existe correção (patch) disponível, nenhum antivírus ou firewall configurado de forma padrão pode impedir o ataque com total eficácia até que a falha seja descoberta e sanada.

O Mercado de Exploits: Onde Está o Dinheiro?

Para ganhar dinheiro com vulnerabilidades, você precisa entender quem está comprando. O mercado se divide basicamente em três espectros, cada um com seus níveis de risco, ética e recompensa financeira.

1. O Mercado White Hat (Bug Bounties)

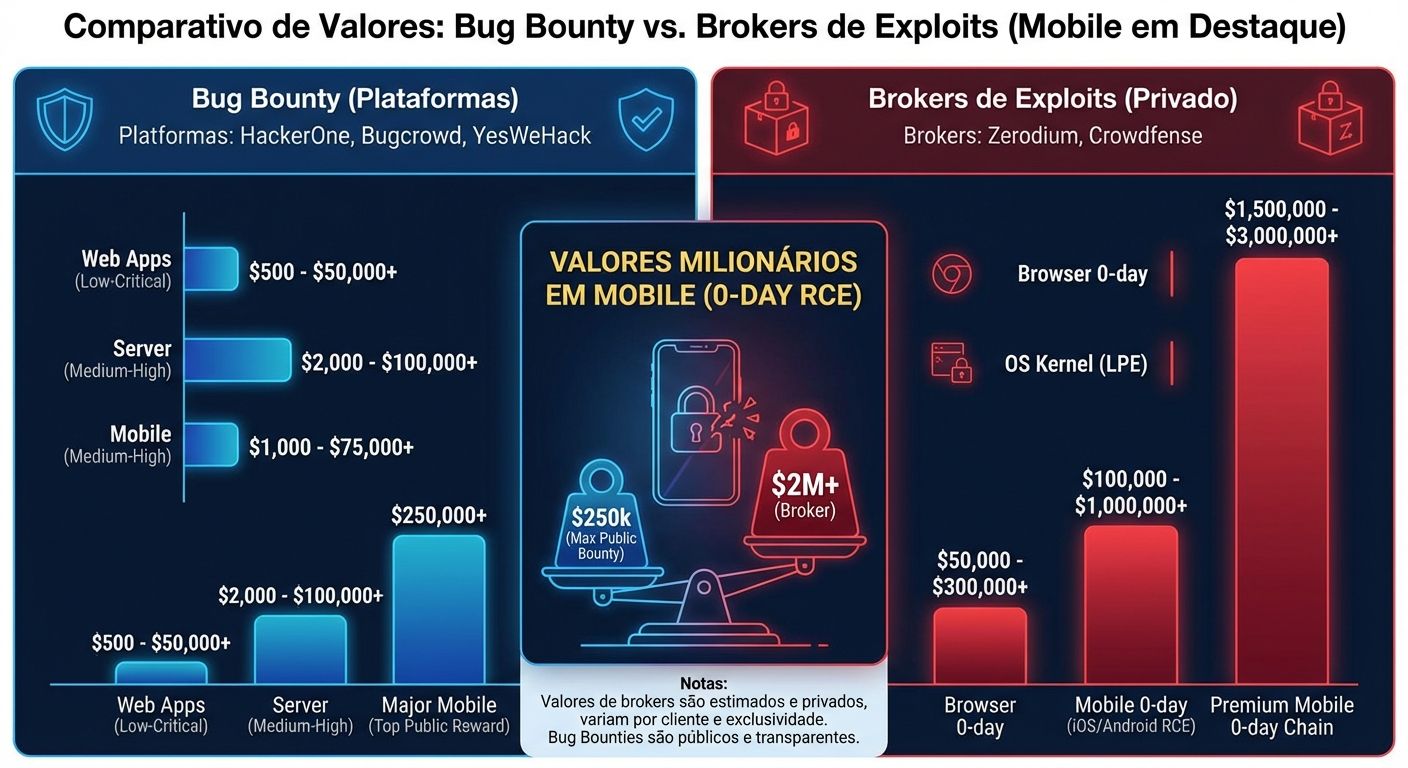

Este é o caminho mais seguro, legal e sustentável. Grandes empresas como Google, Apple, Microsoft e Facebook pagam pesquisadores para encontrar e reportar falhas antes que criminosos as encontrem. Plataformas como HackerOne e Bugcrowd intermediam essas transações.

- Vantagens: Totalmente legal, reconhecimento público, construção de carreira.

- Potencial de Ganho: Varia de $500 a mais de $100.000 por falha crítica. A Apple, por exemplo, já ofereceu até $1 milhão por ataques específicos ao kernel do iPhone que não exigem interação do usuário.

2. O Mercado Gray Hat (Brokers de Vulnerabilidades)

Aqui, o dinheiro costuma ser "mais rápido" e em volumes maiores. Brokers como a Zerodium compram exploits para revender a governos e agências de inteligência. Eles não estão interessados em corrigir o bug imediatamente, mas em usá-lo para fins de vigilância ou defesa nacional.

- Vantagens: Pagamentos fixos e altíssimos. A Zerodium publica tabelas de preços onde um exploit "Zero-Click" para Android ou iOS pode valer até $2.5 milhões de dólares.

- Riscos: Embora muitas vezes legal (dependendo da jurisdição e do cliente final), há um dilema ético sobre como a ferramenta será usada.

3. O Mercado Black Hat (Dark Web)

Aviso Importante: Atuar neste mercado é ilegal e pode resultar em prisão severa. Cibercriminosos compram exploits para roubar dados bancários, espalhar ransomware ou criar botnets. Embora os valores possam ser altos, o risco de ser pego pelas autoridades internacionais ou ser enganado por outros criminosos torna essa via extremamente perigosa e não recomendada para quem busca uma carreira sólida.

Como Começar e Acelerar os Ganhos

Se o objetivo é ganhar dinheiro rápido e de forma legítima, o segredo é a especialização. Tentar encontrar falhas em tudo é ineficiente. Os caçadores de recompensas mais bem pagos do mundo focam em nichos específicos.

Ferramentas e Habilidades Necessárias

Para entrar nesse jogo, você não pode depender de ferramentas automáticas básicas. A descoberta de Zero-Days exige engenharia reversa e análise profunda.

- Fuzzing: Técnica que consiste em enviar dados aleatórios e inválidos para um software até que ele trave, revelando uma possível falha de memória. Ferramentas como AFL++ e Honggfuzz são essenciais.

- Engenharia Reversa: O domínio de ferramentas como IDA Pro e Ghidra (da NSA) é obrigatório para entender como o software processa dados em nível de assembly.

- Conhecimento de Memória: Entender Buffer Overflows, Heap Spraying e ROP (Return-Oriented Programming) é o básico para transformar um travamento em um exploit funcional.

Estratégias para Maximizar o Lucro (Fast Track)

Para quem deseja ver retornos financeiros significativos no menor tempo possível, a estratégia é focar em eventos e programas de alto perfil.

Competições Pwn2Own

O evento Pwn2Own é a "Copa do Mundo" dos exploits. Realizado anualmente, pesquisadores demonstram seus Zero-Days ao vivo contra softwares populares (navegadores, sistemas operacionais, carros elétricos). Se o exploit funcionar, o pesquisador leva o laptop para casa, ganha um prêmio em dinheiro instantâneo (muitas vezes centenas de milhares de dólares) e ganha pontos de "Master of Pwn". É a forma mais rápida de ganhar dinheiro e fama simultaneamente.

Foco em Mobile e Cloud

Atualmente, a segurança de desktops (Windows/Linux) amadureceu muito. A fronteira mais lucrativa mudou para:

- Dispositivos Móveis: Exploits que permitem "Jailbreak" remoto ou acesso root em Androids e iPhones são os mais valorizados do mercado.

- Infraestrutura de Nuvem: Falhas que permitem escapar de uma máquina virtual (VM Escape) em serviços como AWS, Azure ou Google Cloud são pagas a peso de ouro devido ao risco massivo que representam para a internet.

A Realidade: É Realmente "Dinheiro Rápido"?

O título deste artigo promete dinheiro rápido, e isso é tecnicamente verdade no momento do pagamento (payout). Um único e-mail reportando uma falha crítica pode resultar em uma transferência de $50.000 na semana seguinte. No entanto, é crucial gerenciar as expectativas.

O "rápido" refere-se à liquidez do mercado atual, não necessariamente à curva de aprendizado. Encontrar seu primeiro Zero-Day pode levar meses de estudo e semanas de testes frustrantes. Contudo, uma vez que você desenvolve a metodologia e a intuição (o chamado "hacker mindset"), a capacidade de encontrar falhas repetidamente se torna um ativo financeiro inestimável.

Conclusão: O Futuro é dos Pesquisadores

Explorar vulnerabilidades Zero-Day é uma das atividades mais intelectualmente desafiadoras e financeiramente gratificantes do mundo moderno. O mercado está faminto por talentos capazes de proteger a infraestrutura digital, antecipando os movimentos de agentes maliciosos.

Se você deseja entrar nessa área, comece estudando as bases da ciência da computação, pratique em plataformas de CTF (Capture The Flag) e leia os relatórios públicos (write-ups) de outros pesquisadores no HackerOne. O dinheiro está na mesa, esperando por quem tiver a audácia e a competência para decifrar o código.

0 Comentários