Principais Aprendizados

- Entendimento da mecânica de infecção silenciosa sem interação do usuário.

- O papel crucial dos Exploit Kits na automação de ataques via navegador.

- Estratégias de ofuscação e persistência utilizadas em campanhas modernas.

No cenário atual de cibersegurança, entender como usar Drive-By Download Attacks (ou, na perspectiva defensiva, como eles são operados) é fundamental para profissionais de segurança e red teams. Diferente de outras ameaças que exigem que a vítima clique em um anexo ou link suspeito, o drive-by download é insidioso: ele ocorre simplesmente ao visitar uma página da web comprometida, explorando falhas de segurança de forma invisível.

A Mecânica da Intenção de Busca e Execução

A intenção de busca por trás deste tópico é predominantemente Informacional e técnica. O objetivo é compreender o fluxo de execução que permite a injeção de malware sem o consentimento ou conhecimento do alvo. O processo geralmente começa com a identificação de um site legítimo vulnerável.

Para que o ataque seja bem-sucedido, os operadores frequentemente utilizam técnicas como Exploiting SQL Injection: Guia Completo para comprometer o banco de dados de um site confiável e injetar scripts maliciosos. Uma vez que o site está 'armado', qualquer visitante com vulnerabilidades de navegador não corrigidas torna-se um alvo potencial.

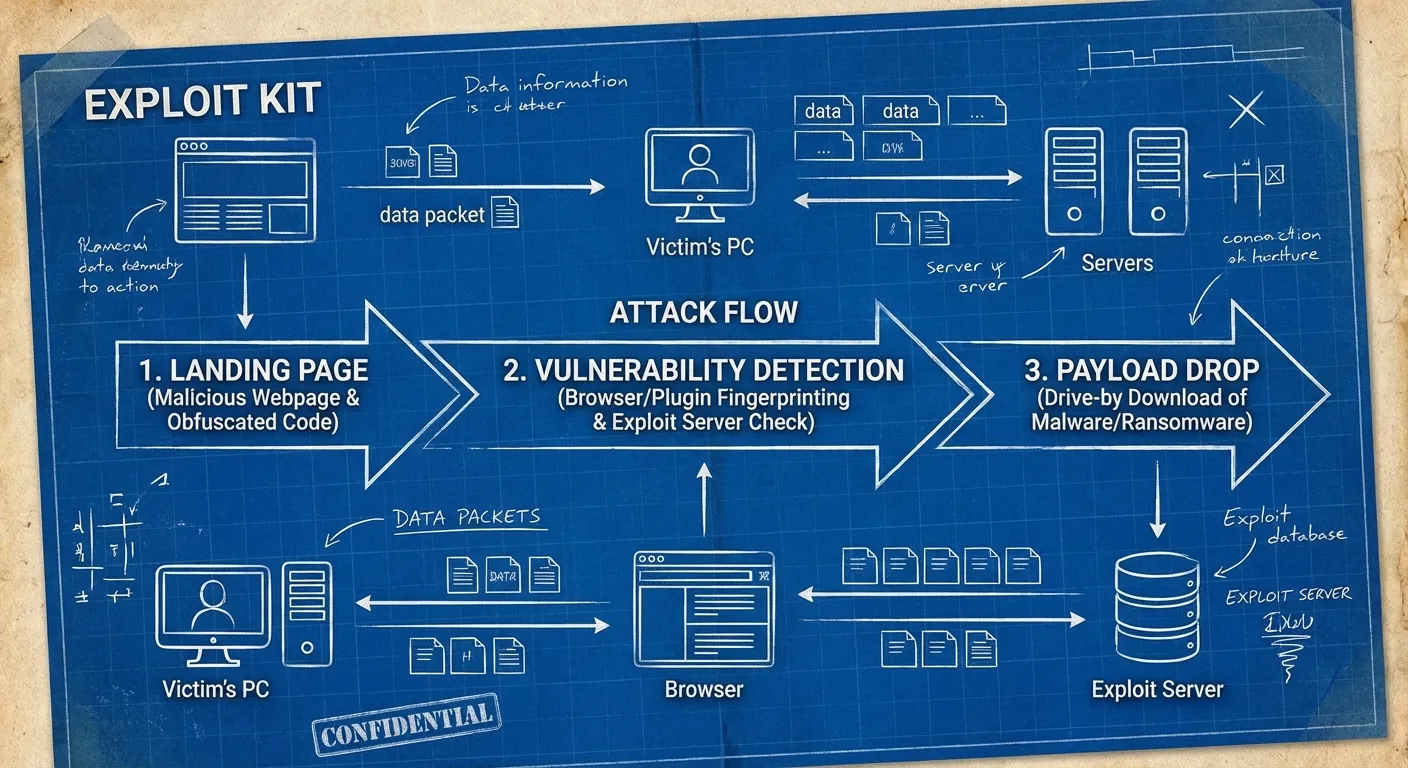

Integração com Exploit Kits

A espinha dorsal de um ataque drive-by eficiente são os Exploit Kits (EKs). Essas ferramentas automatizam a detecção do ambiente da vítima (navegador, sistema operacional, plugins como Flash ou Java) e selecionam o exploit exato para garantir a execução remota de código.

Muitas vezes, essa técnica é combinada com estratégias de direcionamento de público. Por exemplo, ao focar em um grupo específico de usuários corporativos, o atacante pode aplicar conceitos detalhados em Como Usar Watering Hole Attacks, onde o drive-by é implantado em sites de nicho frequentados pelo alvo desejado.

Vetores de Entrega e Payloads

Além da injeção direta em servidores, outra forma comum de propagação é através de redes de publicidade maliciosa (Malvertising). Scripts podem ser injetados via Como Usar Cross-Site Scripting (XSS) em banners de anúncios que, quando carregados pelo navegador, redirecionam silenciosamente a conexão para o servidor do atacante.

Uma vez que o exploit obtém sucesso, o próximo passo é o download do payload. Este arquivo é o agente final que garantirá o controle sobre a máquina. Profissionais que estudam a criação dessas ferramentas para testes de penetração podem consultar referências como Como Criar Malware Personalizado: Um Guia Detalhado para entender a complexidade dos binários envolvidos.

Alvos Móveis e IoT

Os ataques drive-by não estão limitados a desktops. Com a ubiquidade dos smartphones, houve um aumento significativo em campanhas focadas em dispositivos móveis. A lógica é a mesma, mas os exploits visam o WebKit ou componentes do sistema operacional móvel, conforme discutido em Explorando Vulnerabilidades em Aplicativos Android.

A segurança de endpoints moderna tenta mitigar isso através de sandboxing e análise heurística, mas a ofuscação de código continua sendo um desafio constante. Em cenários mais críticos, como em infraestruturas industriais, um drive-by bem-sucedido pode ser a porta de entrada para movimentos laterais perigosos, um tema expandido em Explorando Vulnerabilidades em Sistemas de Controle Industrial.

Perguntas Frequentes

1. O que diferencia um Drive-By Download de um download comum?

A principal diferença é a ausência de interação do usuário. Em um drive-by, o download e a execução do código malicioso ocorrem automaticamente em segundo plano, explorando falhas de segurança, sem que o usuário precise clicar em "Aceitar" ou "Baixar".

2. Como os Exploit Kits identificam vulnerabilidades?

Os Exploit Kits utilizam scripts de reconhecimento que varrem o navegador da vítima em busca de versões desatualizadas de softwares, plugins e do próprio sistema operacional. Com base nesses dados, o kit seleciona e entrega o exploit específico para aquela falha.

3. Manter o navegador atualizado é suficiente para se proteger?

Embora seja a medida mais crítica, apenas atualizar o navegador não é 100% eficaz contra ameaças Zero-Day. É necessário utilizar soluções de segurança de endpoints (EDR), bloqueadores de scripts (como NoScript) e manter o sistema operacional totalmente patcheado para uma defesa robusta.

0 Comentários