O que é Criptografia: O Guia Essencial para a Segurança Digital

Imagine que você precisa enviar uma mensagem secreta, mas suspeita que um espião pode interceptá-la. Como garantir que apenas o destinatário correto a leia? A solução é um código secreto. No universo digital, esse método robusto de proteção é a criptografia, um pilar fundamental da cibersegurança.

A criptografia é a ciência de proteger informações transformando dados legíveis (plaintext ou texto claro) em um formato codificado e indecifrável (ciphertext ou texto cifrado). Para reverter o processo e ler a mensagem original, é necessária uma "chave" digital. Sem ela, os dados são apenas um conjunto de caracteres sem sentido, garantindo a segurança da informação.

O seu principal objetivo é sustentar quatro pilares essenciais da segurança de dados:

- Confidencialidade: Assegura que apenas o destinatário autorizado possa acessar a informação.

- Integridade: Garante que a mensagem não foi alterada ou corrompida durante o trânsito.

- Autenticação: Confirma a identidade do remetente e do destinatário, prevenindo fraudes.

- Não repúdio: Impede que o remetente negue a autoria de uma mensagem enviada.

Por que a Criptografia é Crucial no Mundo Hacker?

No universo do hacking, a criptografia é uma faca de dois gumes. Dominá-la não é uma opção, mas uma necessidade absoluta, seja para proteger sistemas ou para explorá-los.

Para um hacker ético (White Hat), o domínio da criptografia é a base para a construção de defesas digitais. Ele utiliza esse conhecimento para implementar protocolos de segurança robustos, auditar algoritmos, e identificar vulnerabilidades em softwares e redes. Seu trabalho é pensar como um invasor para fortalecer as barreiras de proteção de dados.

Por outro lado, um invasor (Black Hat) busca o oposto: encontrar brechas para quebrar ou contornar a criptografia. Isso pode envolver desde ataques de força bruta (testar bilhões de chaves) e explorar implementações falhas, até usar técnicas de Engenharia Social para roubar as chaves. Para ambos, o conhecimento profundo sobre criptografia define o sucesso ou o fracasso.

Os Tipos Fundamentais de Criptografia

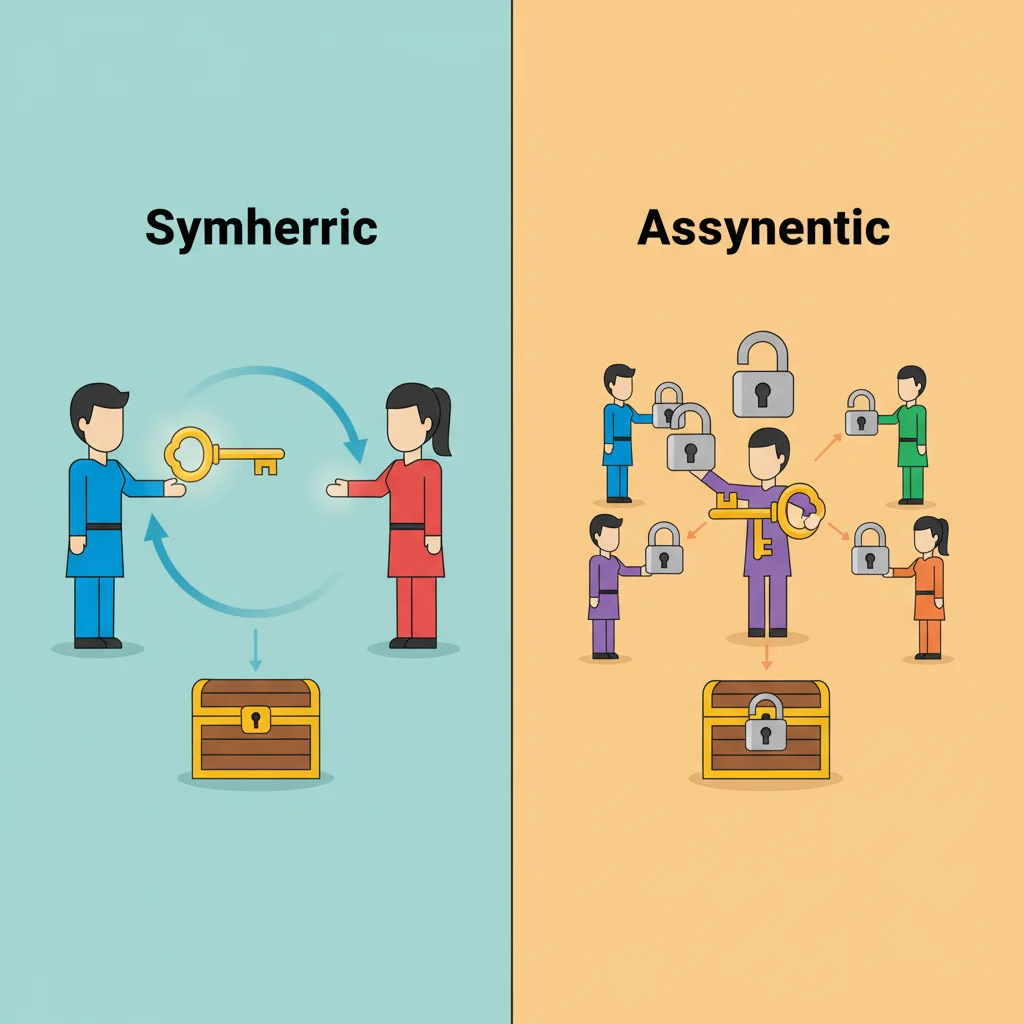

Existem duas abordagens principais para criptografar dados, cada uma com seus pontos fortes e aplicações específicas. Compreendê-las é o primeiro passo para se aprofundar no tema.

Criptografia Simétrica (Chave Secreta)

Neste método, uma única chave secreta é usada tanto para codificar quanto para decodificar a informação. A analogia é simples: é como a chave de uma casa, que serve tanto para trancar quanto para destrancar a porta.

- Vantagem: É extremamente rápida e eficiente, perfeita para criptografar grandes volumes de dados, como arquivos e transmissões de vídeo.

- Desvantagem: O grande desafio é o compartilhamento seguro da chave. Se ela for interceptada, toda a comunicação se torna vulnerável.

- Exemplo comum: AES (Advanced Encryption Standard), o padrão-ouro usado em redes Wi-Fi (WPA3) e na compactação de arquivos (.zip, .rar).

Criptografia Assimétrica (Chave Pública e Privada)

Este método, mais sofisticado, resolve o problema do compartilhamento da chave. Ele utiliza um par de chaves matematicamente interligadas: uma chave pública e uma chave privada.

- A chave pública pode (e deve) ser distribuída livremente. Qualquer pessoa pode usá-la para criptografar uma mensagem destinada a você.

- A chave privada deve ser mantida em segredo absoluto. Apenas ela consegue descriptografar as mensagens que foram codificadas com a sua chave pública correspondente.

Pense em uma caixa de correio: o endereço (chave pública) é conhecido por todos que querem lhe enviar cartas. No entanto, apenas você, com a sua chave (chave privada), pode abrir a caixa e ler o conteúdo.

- Vantagem: Oferece um método seguro para iniciar uma comunicação e verificar identidades sem a necessidade de um canal secreto prévio. É a base da assinatura digital.

- Desvantagem: É computacionalmente mais lenta e exige mais processamento que a criptografia simétrica.

- Exemplo comum: RSA, algoritmo essencial para o funcionamento de protocolos de segurança como o HTTPS (o cadeado no navegador) e para assinar transações de criptomoedas.

Criptografia vs. Hashing: Qual a Diferença?

Embora ambos transformem dados, criptografia e hashing são conceitos distintos com propósitos diferentes. Confundi-los é um erro comum, mas crítico.

A principal diferença é que a criptografia é uma via de mão dupla: o que é criptografado pode ser descriptografado com a chave correta. Já o hashing é uma via de mão única: uma vez que um dado é transformado em um hash, é computacionalmente inviável reverter o processo para obter o dado original.

Um hash funciona como uma impressão digital para os dados. Algoritmos como o SHA-256 geram uma saída de tamanho fixo (um hash) para qualquer entrada. Se um único bit da entrada mudar, o hash de saída muda completamente. Sua principal função não é esconder a informação, mas garantir sua integridade, sendo amplamente usado para armazenar senhas de forma segura e verificar a integridade de arquivos.

Como Tudo se Conecta: O Exemplo do HTTPS

Você já se perguntou como o seu navegador estabelece uma conexão segura com um site? O protocolo HTTPS é o exemplo perfeito de como a criptografia simétrica e assimétrica trabalham juntas para criar um canal de comunicação seguro.

- Início Assimétrico: Quando você acessa um site (ex: `https://`), seu navegador pede o certificado de segurança do servidor. Esse certificado contém a chave pública do servidor.

- Troca Segura de Chave: O navegador gera uma nova chave simétrica, única para aquela sessão, e a criptografa usando a chave pública do servidor. Em seguida, envia essa chave simétrica criptografada para o servidor.

- Comunicação Simétrica: O servidor usa sua chave privada para descriptografar a mensagem e obter a chave de sessão simétrica. A partir deste ponto, ambos (navegador e servidor) possuem a mesma chave secreta.

- Velocidade e Eficiência: Toda a comunicação subsequente (envio de formulários, dados de login, etc.) é criptografada usando essa chave simétrica, que é muito mais rápida e eficiente.

Em resumo, a criptografia assimétrica é usada para estabelecer a confiança e trocar a chave secreta de forma segura, enquanto a criptografia simétrica faz o trabalho pesado de proteger os dados durante a sessão.

Conclusão: A Criptografia como Pilar da Cibersegurança

Entender a criptografia é como aprender o idioma fundamental da segurança digital. Ela é a tecnologia invisível que protege nossas conversas no WhatsApp, transações bancárias, e-mails e praticamente toda a nossa vida online. Para qualquer pessoa que deseja iniciar uma jornada em hacking ético ou cibersegurança, dominar seus conceitos não é apenas importante — é obrigatório.

Este guia cobriu os fundamentos, mas o universo da criptografia é vasto e fascinante. Aprofundar-se em algoritmos, protocolos e suas aplicações práticas é o que separa um iniciante de um profissional qualificado.

Gostou deste guia? Se tiver alguma dúvida ou sugestão, deixe um comentário abaixo. Compartilhe este artigo para ajudar outras pessoas a entenderem a importância da criptografia!

0 Comentários