O que é CSRF (Cross-Site Request Forgery)? O "Sequestro" de Ações Online

Imagine que você está logado no seu internet banking e, em outra aba, abre um e-mail com um link para uma foto engraçada de um gato. Você clica, vê a foto e segue com seu dia. O que você não percebeu é que, ao carregar aquela imagem, seu navegador foi secretamente instruído a realizar uma transferência bancária da sua conta. Assustador, não é? Esse é o princípio do Cross-Site Request Forgery (CSRF).

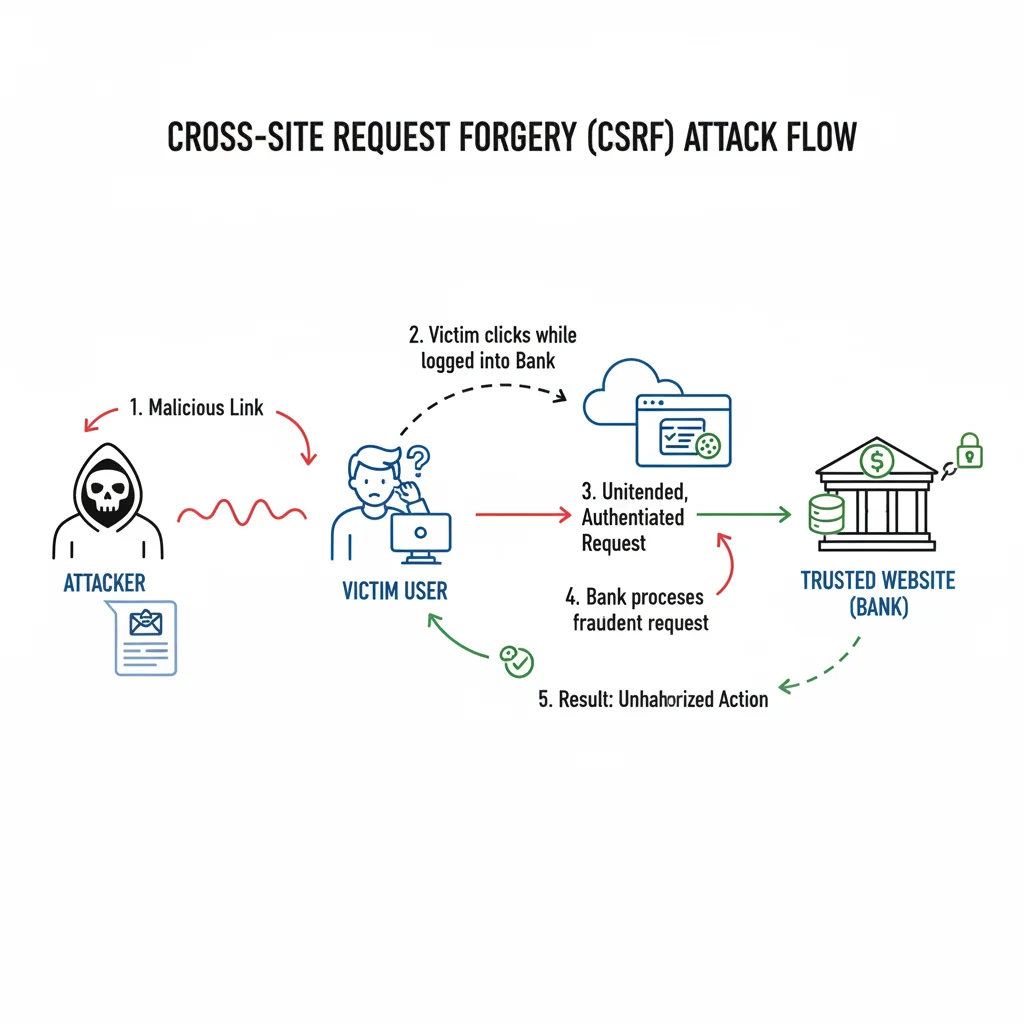

O CSRF, também conhecido como "ataque de um clique" ou XSRF, é uma vulnerabilidade de segurança que força um usuário autenticado a executar ações indesejadas em uma aplicação web. O ataque explora a confiança que um site deposita no navegador do usuário, sequestrando sua sessão para enviar requisições fraudulentas que aparentam ser legítimas.

Como Funciona um Ataque CSRF? O Mecanismo Passo a Passo

Para que um exemplo de ataque CSRF seja bem-sucedido, três condições cruciais devem ser atendidas. Vamos detalhar o processo:

1. A Vítima está Autenticada

O ataque só é eficaz se a vítima possuir uma sessão ativa em um site vulnerável. Isso significa estar logado em uma rede social, e-mail ou, no pior cenário, em um aplicativo financeiro, onde o navegador armazena cookies de sessão que identificam o usuário.

2. A Isca é Lançada pelo Atacante

O atacante prepara uma isca, que pode ser uma página web, um e-mail ou uma mensagem instantânea contendo um código malicioso. Esse código fica escondido em um elemento aparentemente inofensivo, como um link, uma imagem ou um formulário projetado para ser submetido automaticamente, sem que o usuário perceba.

3. A Requisição Maliciosa é Forjada

Quando a vítima interage com a isca (clicando no link ou apenas carregando a página), o navegador executa o código malicioso. Esse código dispara uma requisição para o site alvo (o banco, por exemplo). Como o navegador anexa automaticamente os cookies de sessão a essa requisição, o site alvo a interpreta como uma ação legítima, autorizada pelo próprio usuário, e a processa.

Exemplo Prático de Ataque CSRF

Vejamos como a teoria se aplica na prática com dois vetores de ataque comuns.

Ataque via Tag de Imagem (GET)

Suponha que um site exemplo.com permita a alteração de senha via uma requisição GET, como: http://exemplo.com/settings/change_password?new_password=NOVA_SENHA.

Um atacante pode esconder essa URL no atributo src de uma tag de imagem invisível e enviá-la por e-mail:

<img src="http://exemplo.com/settings/change_password?new_password=senha123" width="1" height="1">

Se um usuário logado em exemplo.com abrir este e-mail, seu navegador tentará carregar a "imagem", enviando a requisição e trocando a senha para "senha123" sem que ele saiba.

Ataque com Formulário Auto-Submetido (POST)

Um método ainda mais poderoso usa um formulário HTML que se submete sozinho. Imagine uma página maliciosa com o seguinte código, projetado para transferir fundos:

<html>

<body onload="document.forms[0].submit()">

<h2>Carregando seu conteúdo...</h2>

<form id="csrf-form" action="https://banco-vulneravel.com/transferencia" method="POST" style="display:none;">

<input type="hidden" name="destinatario" value="CONTA_DO_ATACANTE" />

<input type="hidden" name="valor" value="1000.00" />

</form>

</body>

</html>Ao visitar essa página, o JavaScript no evento onload submete o formulário invisível imediatamente. O navegador envia a requisição POST para o site do banco, incluindo os cookies de sessão, autorizando a transferência sem qualquer interação visível do usuário.

Por que o CSRF é Perigoso? As Consequências Reais

As implicações de um ataque CSRF bem-sucedido são graves e dependem das funcionalidades do site alvo. Um criminoso pode:

- Alterar credenciais de acesso, como e-mail e senha, bloqueando o acesso do usuário legítimo.

- Realizar transferências de fundos ou efetuar compras não autorizadas.

- Publicar conteúdo ofensivo ou enviar mensagens fraudulentas em nome da vítima.

- Excluir dados críticos ou desativar completamente a conta do usuário.

Prevenção de CSRF: Como se Proteger de Ataques

A proteção contra CSRF é uma responsabilidade compartilhada entre usuários finais e desenvolvedores de software.

Dicas para Usuários

- Faça Logout Regularmente: Sempre encerre a sessão em sites importantes (bancos, e-mails) ao final do uso.

- Seja Cético: Evite clicar em links e botões de e-mails ou mensagens de fontes não confiáveis.

- Mantenha o Navegador Atualizado: Versões modernas de navegadores incluem proteções que ajudam a mitigar esses ataques.

Medidas Essenciais para Desenvolvedores

A defesa mais robusta contra CSRF é implementada no lado do servidor. As duas estratégias mais eficazes são:

1. Tokens Anti-CSRF (Synchronizer Token Pattern): Esta é a principal medida de prevenção de csrf. O mecanismo funciona da seguinte forma: para cada sessão de usuário, a aplicação no servidor gera um token único e secreto. Esse token é embutido como um campo oculto em todos os formulários. Quando o usuário submete um formulário, o token é enviado junto com a requisição. O servidor então compara o token recebido com aquele armazenado na sessão. Como o atacante não tem acesso a esse token, qualquer requisição forjada por ele será rejeitada durante a validação de segurança da requisição.

2. Atributo de Cookie SameSite: Uma camada de defesa adicional e muito eficaz. O atributo SameSite em um cookie instrui o navegador sobre quando ele deve ser enviado em requisições iniciadas por outros sites. Configurar o cookie como SameSite=Strict ou SameSite=Lax impede que o navegador o envie em requisições de origem cruzada (cross-site), neutralizando a maioria dos vetores de ataque CSRF.

Conclusão: Conhecimento é a Melhor Defesa

O CSRF é um ataque sutil e poderoso que explora a relação de confiança entre o navegador do usuário e as aplicações web. Compreender seu funcionamento é o primeiro e mais crucial passo para a proteção. Para os usuários, a vigilância e boas práticas de navegação são essenciais. Para os desenvolvedores, implementar defesas robustas como os tokens anti-CSRF e os cookies SameSite não é uma opção, mas uma obrigação para garantir a integridade das aplicações e a segurança de quem as utiliza.

0 Comentários