Principais Aprendizados

- Compreensão da arquitetura Cliente-Servidor em malwares para fins de análise defensiva.

- Diferenciação entre Trojans genéricos e ferramentas personalizadas de Red Teaming.

- Métodos de detecção e mitigação baseados em comportamento e assinatura.

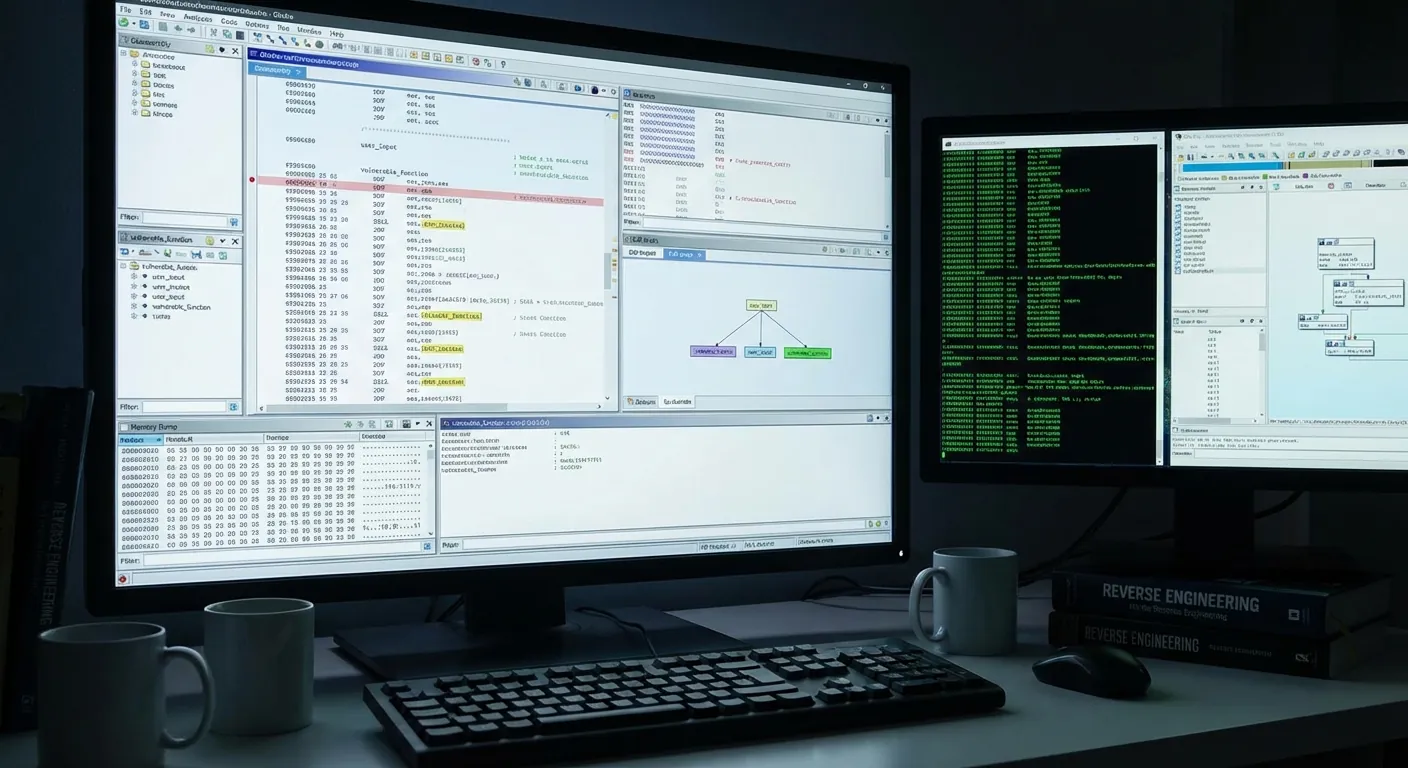

No vasto campo da cibersegurança, a frase "Como Criar um Trojan Personalizado" desperta curiosidade tanto em atacantes quanto em defensores. Para um Especialista em Segurança Ofensiva (Red Teaming) ou um Analista de Malware, entender a construção dessas ferramentas não é sobre causar danos, mas sim sobre simular ataques sofisticados para testar a resiliência de uma infraestrutura. Neste artigo, exploraremos a teoria por trás do desenvolvimento de software de controle remoto (RATs) e como a Engenharia Reversa é usada para desmontar essas ameaças.

A Anatomia de um Trojan (Remote Access Trojan)

Um Trojan, ou Cavalo de Troia, opera essencialmente sob uma arquitetura cliente-servidor, similar a softwares legítimos de administração remota. A diferença reside na intenção e na ocultação. Para entender como essas ameaças funcionam, precisamos dissecar seus componentes principais.

O núcleo de qualquer Remote Access Trojan (RAT) envolve um 'stub' (o arquivo executado na máquina alvo) e um controlador (o painel do atacante). Em ambientes corporativos, a segurança é testada simulando esses comportamentos. É fundamental que administradores saibam como se proteger de Ransomware e outros malwares que utilizam vetores de entrega semelhantes aos Trojans.

O Mecanismo de Conexão Reversa

Diferente de servidores web tradicionais, um Trojan personalizado geralmente utiliza uma conexão reversa. Isso significa que o alvo inicia a conexão de volta para o controlador, contornando a maioria dos firewalls que bloqueiam tráfego de entrada, mas permitem tráfego de saída. A Análise de Malware foca intensamente em identificar esses padrões de tráfego de rede anômalos.

Para profissionais que desejam aprofundar seus conhecimentos em defesa, entender as vulnerabilidades críticas do seu sistema é o primeiro passo para impedir que uma conexão reversa seja estabelecida com sucesso.

Desenvolvimento e Ofuscação (Cibersegurança Ofensiva)

No contexto de Cibersegurança Ofensiva, pesquisadores criam payloads personalizados para verificar se as soluções de antivírus (AV) e EDR (Endpoint Detection and Response) estão funcionando corretamente. Malwares genéricos são facilmente detectados por assinaturas (hash do arquivo).

Um Trojan personalizado, no entanto, pode tentar evitar a detecção alterando seu código fonte ou comportamento. Isso levanta uma questão comum entre usuários: O antivírus do Windows (Defender) é suficiente ou preciso comprar um? A resposta depende da complexidade da ameaça que você está enfrentando. Ferramentas modernas utilizam heurística para detectar o comportamento malicioso, não apenas a assinatura do arquivo.

Persistência no Sistema

Uma característica chave de um Trojan é a persistência: a capacidade de sobreviver a uma reinicialização do sistema. Isso é geralmente alcançado modificando o Registro do Windows ou criando tarefas agendadas. Analistas de segurança devem monitorar essas áreas constantemente. Além disso, a higiene digital é crucial; saber como verificar se sua senha vazou na Dark Web pode impedir que atacantes usem credenciais roubadas para instalar esses Trojans manualmente.

Defesa e Mitigação

A criação de um Trojan para fins educacionais ou de teste de penetração deve ser realizada estritamente em ambientes isolados (Sandbox). A propagação de código malicioso é crime em praticamente todas as jurisdições.

Para desenvolvedores que desejam contribuir para a segurança, escrever código seguro é a melhor defesa. Práticas de Clean Code não apenas melhoram a manutenção, mas reduzem brechas que poderiam ser exploradas por malwares. Além disso, a conformidade com regulamentações como GDPR e LGPD exige que as empresas tenham protocolos robustos contra vazamento de dados causados por Trojans.

Perguntas Frequentes

Qual a diferença entre um vírus e um Trojan?

Um vírus precisa de um arquivo hospedeiro para se replicar e se espalhar, enquanto um Trojan se disfarça de um programa legítimo para enganar o usuário e não possui capacidade de auto-replicação.

É legal criar um Trojan?

Criar malware é ilegal se a intenção for causar danos ou acessar sistemas sem autorização. Pesquisadores de segurança e Red Teamers podem criar simuladores de Trojans em ambientes controlados e com permissão explícita para fins de teste.

Como posso detectar um Trojan personalizado?

Trojans personalizados podem evadir antivírus baseados em assinatura. A detecção eficaz requer análise comportamental (EDR), monitoramento de tráfego de rede (para conexões reversas) e verificação de integridade de arquivos do sistema.

0 Comentários