Principais Aprendizados

- Compreensão da arquitetura de autorreplicação e propagação de rede.

- Identificação de vetores de entrada e exploração de vulnerabilidades.

- Estratégias de contenção, análise de malware e patching de segurança.

Entender como criar um worm personalizado no contexto de pesquisa de segurança é fundamental para desenvolver defesas robustas contra ameaças persistentes. Diferente dos vírus, que precisam de um arquivo hospedeiro, os worms são programas independentes que exploram falhas de segurança para se autorreplicar através de redes. Este artigo aborda a teoria por trás da arquitetura desses softwares, focando na análise de malware e na proteção de infraestruturas críticas.

Arquitetura e Mecanismos de Propagação

Para um analista de segurança, dissecar um worm envolve entender seus três componentes primários: o vetor de infecção, o mecanismo de propagação e o payload. A eficácia de um worm depende de sua capacidade de identificar novos alvos sem intervenção humana. Isso geralmente é feito através de varreduras de rede em busca de sistemas desatualizados ou mal configurados.

Muitos worms modernos focam em dispositivos conectados. Por exemplo, ao estudar a segurança de dispositivos inteligentes, é crucial entender os riscos detalhados em artigos sobre Explorando Vulnerabilidades em Sistemas IoT. A falta de segmentação de rede permite que o código malicioso salte de um dispositivo doméstico para uma rede corporativa em milissegundos.

Exploração de Vulnerabilidades e Zero-Day

O sucesso da propagação de rede de um worm está intrinsecamente ligado às falhas que ele explora. Worms avançados utilizam exploits de dia zero (Zero-Day) ou vulnerabilidades conhecidas que ainda não foram corrigidas (patching). Em ambientes industriais, o impacto pode ser devastador, como visto historicamente no Stuxnet. Profissionais que buscam proteger essas infraestruturas devem consultar materiais sobre Explorando Vulnerabilidades em Sistemas de Controle Industrial para entender como segmentar e blindar redes SCADA e PLCs.

Vetores de Entrada e Engenharia Social

Nem todo worm entra puramente por exploração técnica de software. Muitos utilizam a interação humana como gatilho inicial. Técnicas de manipulação psicológica são frequentemente o ponto de partida. Compreender a mentalidade do atacante, conforme descrito em Como Usar Social Engineering para Obter Informações (sob uma ótica de conscientização), é vital para treinar equipes e reduzir a superfície de ataque humano.

Além disso, a defesa de grandes perímetros exige auditorias constantes. Para administradores de sistemas, entender os métodos ofensivos discutidos em Hacking de Redes Corporativas: Estratégias Eficazes permite simular ataques e fortalecer as políticas de firewall e detecção de intrusão (IDS), impedindo que um worm se espalhe lateralmente.

Cibersegurança Defensiva e Mitigação

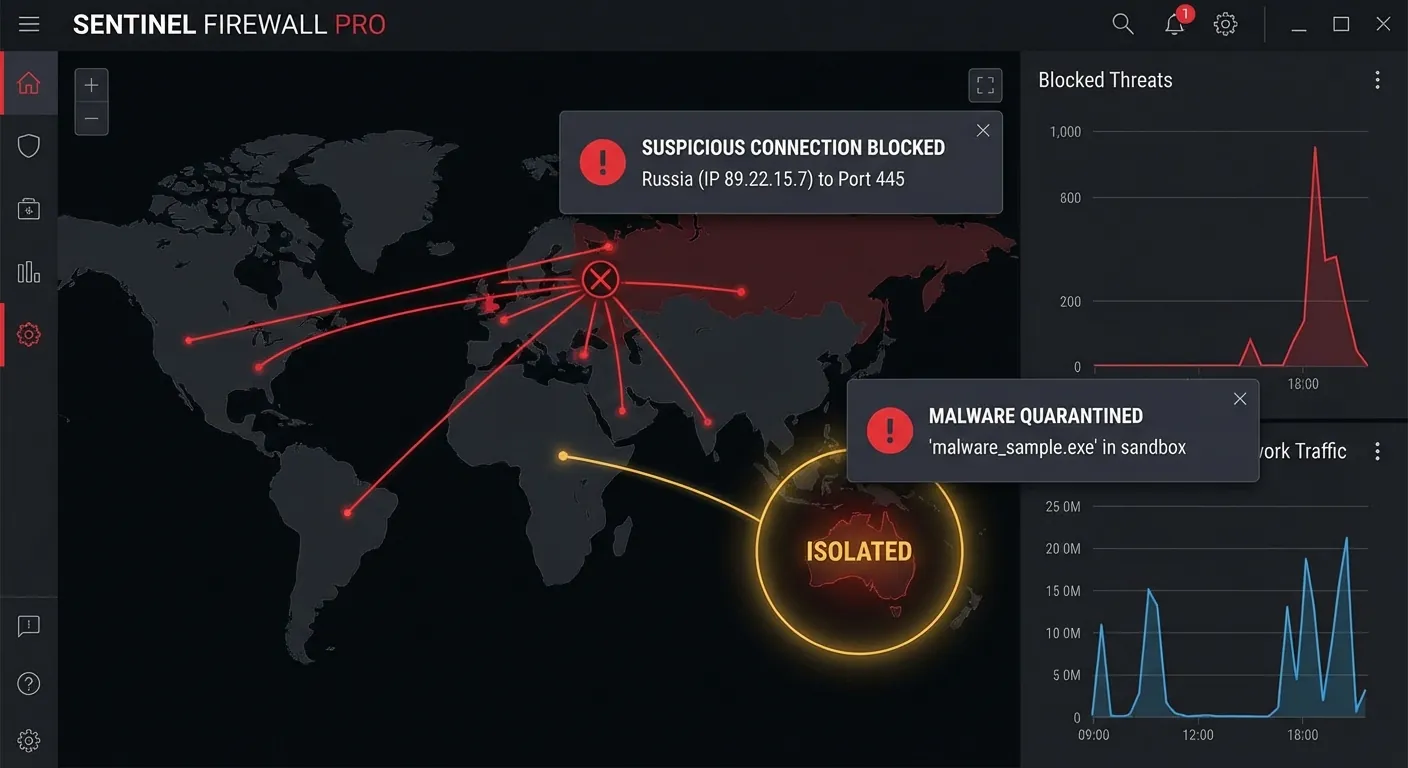

A criação de um ambiente seguro contra worms personalizados envolve a implementação de cibersegurança defensiva em camadas. Isso inclui a atualização automática de sistemas (patching de sistemas), o uso de segmentação de rede (VLANs) e a análise comportamental de tráfego. Ferramentas de sandbox são essenciais para executar códigos suspeitos e analisar suas tentativas de replicação sem colocar a rede real em risco.

Perguntas Frequentes

Qual a principal diferença entre um worm e um vírus?

A principal diferença é a independência. Um vírus precisa de um arquivo hospedeiro e da ação do usuário para ser executado, enquanto um worm é um programa autônomo que se propaga ativamente pela rede explorando vulnerabilidades.

Como posso detectar um worm na minha rede?

Sinais comuns incluem lentidão extrema na rede, tráfego incomum em portas específicas, falhas em serviços de segurança e criação de arquivos desconhecidos. O uso de sistemas IDS/IPS e monitoramento de logs é essencial para detecção precoce.

O que fazer ao identificar uma infecção por worm?

Isole imediatamente as máquinas infectadas da rede (desconecte cabos ou Wi-Fi), identifique a vulnerabilidade explorada, aplique os patches de segurança necessários e execute ferramentas de remoção de malware antes de reconectar os sistemas.

0 Comentários