Principais Aprendizados

- Mecanismo de Mutação: A chave para um rootkit polymorphic reside em sua capacidade de alterar sua própria assinatura binária a cada infecção, dificultando a detecção baseada em padrões.

- Interação com o Kernel: A eficácia depende de técnicas avançadas de kernel-mode hooking para interceptar chamadas do sistema e ocultar processos.

- Foco em Evasão: O objetivo principal não é apenas o acesso, mas a persistência invisível através de criptografia dinâmica e ofuscação de código.

Entender como criar um rootkit polymorphic é mergulhar em uma das áreas mais complexas e sofisticadas da segurança ofensiva e defensiva. A intenção de busca aqui é puramente informacional e educacional; o objetivo é compreender a arquitetura dessas ameaças para melhor proteger sistemas críticos. Diferente de malwares comuns, um rootkit polimórfico combina a furtividade de um rootkit com a capacidade de mudança de forma (polimorfismo), tornando as assinaturas de malware tradicionais obsoletas.

Neste artigo, exploraremos a lógica de programação, a manipulação de memória e as técnicas necessárias para desenvolver tal ferramenta em um ambiente de laboratório controlado.

O Que Define um Rootkit Polymorphic?

Um rootkit é projetado para manter o acesso privilegiado a um computador enquanto oculta ativamente sua presença. Quando adicionamos a camada "polimórfica", estamos falando de um código que se reescreve. Isso é geralmente alcançado através de um motor de mutação que encripta o corpo principal do malware com uma chave diferente a cada iteração, seguido por um decriptador que também muda sua estrutura lógica (instruções NOP, registros trocados, etc.) para evitar a detecção estática.

Para quem estuda segurança, é vital diferenciar as categorias. Enquanto você pode estar interessado em como criar um Polymorphic Malware de forma genérica, o rootkit exige um nível mais profundo de acesso ao sistema, muitas vezes operando no anel 0 (Ring 0) do processador.

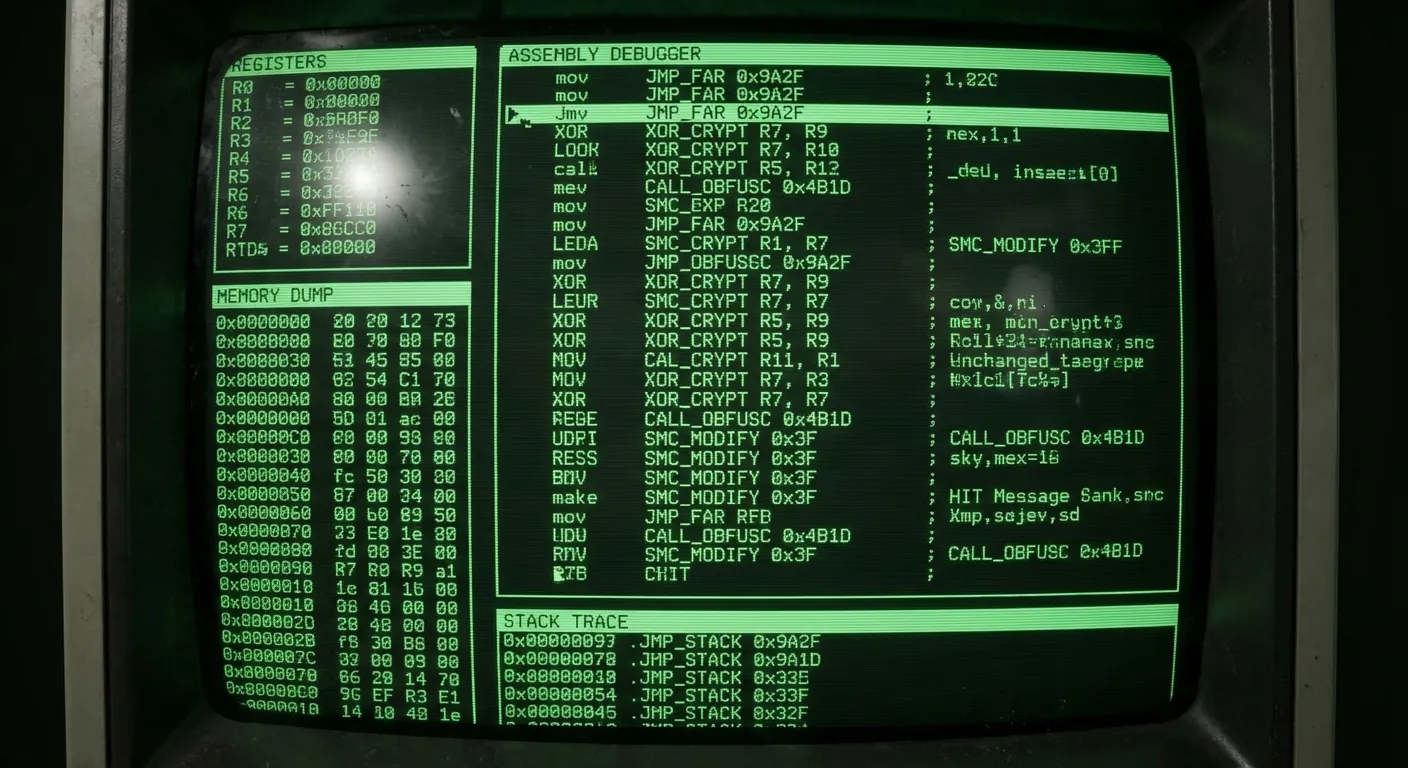

A Arquitetura de Evasão e Ofuscação

A base da criação envolve a ofuscação de código. O rootkit não deve apenas esconder arquivos e processos, mas também esconder o próprio código que executa essas ações. Técnicas como dead code insertion (inserção de código morto) e substituição de instruções são comuns.

Ao analisar vulnerabilidades em sistemas de segurança cibernética, percebemos que os antivírus modernos usam heurística. Portanto, o seu rootkit deve evitar padrões comportamentais óbvios. A implementação de um motor polimórfico robusto é similar à lógica de como criar um worm personalizado, onde a propagação e a mutação andam de mãos dadas, mas com um foco muito maior em furtividade local.

Desenvolvendo o Motor de Mutação

O coração do rootkit é o seu motor de mutação (Mutation Engine). Para criar um, você precisa dominar Assembly e C/C++. O fluxo básico funciona assim:

- Gerador de Chaves: Cria uma chave aleatória de criptografia.

- Criptografia do Payload: O código malicioso real (que faz o hooking) é encriptado.

- Geração do Decriptador: Aqui entra a evasão de antivírus. O código que irá decriptar o payload na memória da vítima é gerado aleatoriamente, usando instruções equivalentes para realizar a mesma tarefa matemática, mas com bytes diferentes.

Essa técnica é avançada e compartilha princípios com como criar um Exploit Kit personalizado, onde a entrega do payload deve ser indetectável. Além disso, para garantir que o rootkit permaneça no sistema após a reinicialização, métodos de persistência similares aos vistos em como criar um backdoor personalizado são essenciais.

Kernel-Mode Hooking e Manipulação de Memória

Para que o rootkit seja eficaz, ele deve interceptar as chamadas que o sistema operacional faz. Isso é conhecido como kernel-mode hooking. Ao alterar a System Service Descriptor Table (SSDT) no Windows ou a sys_call_table no Linux, o rootkit pode filtrar os resultados que o usuário vê. Por exemplo, se o usuário listar os processos, o rootkit remove a si mesmo da lista antes de retorná-la.

Esta manipulação direta é perigosa e pode causar instabilidade no sistema (telas azuis), o que alertaria o administrador. Por isso, técnicas mais modernas, como as discutidas em como criar um Fileless Malware, que operam apenas na memória sem deixar rastros no disco, são frequentemente integradas aos rootkits modernos para aumentar a furtividade.

Desafios na Engenharia Reversa

Do ponto de vista defensivo, analisar um rootkit polymorphic requer habilidades sólidas em engenharia reversa. Como o código muda constantemente, analistas não podem confiar em strings estáticas. Ferramentas de monitoramento avançado são necessárias. Entender como esses ataques funcionam é crucial para proteger infraestruturas complexas, como visto no hacking de sistemas de monitoramento e segurança.

Além disso, a sofisticação necessária para criar tais ferramentas muitas vezes se sobrepõe a conhecimentos de redes, como o guia de hacking de redes de comunicação por fibra, onde a interceptação de dados ocorre em um nível físico ou lógico profundo, exigindo invisibilidade total.

Perguntas Frequentes

O que diferencia um rootkit polymorphic de um vírus comum?

A principal diferença é a furtividade e a mutação. Enquanto um vírus comum pode apenas replicar-se, um rootkit foca em esconder sua presença e a de outros malwares, e o aspecto "polymorphic" significa que ele altera sua própria assinatura binária constantemente para evitar detecção por antivírus baseados em assinatura.

É necessário saber Assembly para criar um rootkit?

Sim, é praticamente indispensável. Embora partes do código possam ser escritas em C, a manipulação direta de registradores, a criação de stubs de decriptação polimórfica e a interação com o Kernel do sistema operacional exigem conhecimento profundo de linguagem Assembly.

Como detectar um rootkit polymorphic se ele muda de forma?

A detecção baseada em assinatura falha frequentemente. A defesa eficaz depende de detecção baseada em comportamento (heurística), análise de integridade de memória e uso de sistemas de detecção de intrusão (HIDS) que monitoram chamadas de sistema anômalas, independentemente da assinatura do arquivo.

0 Comentários