Principais Aprendizados

- Entendimento da arquitetura de um malware polimórfico (Decryptor + Body).

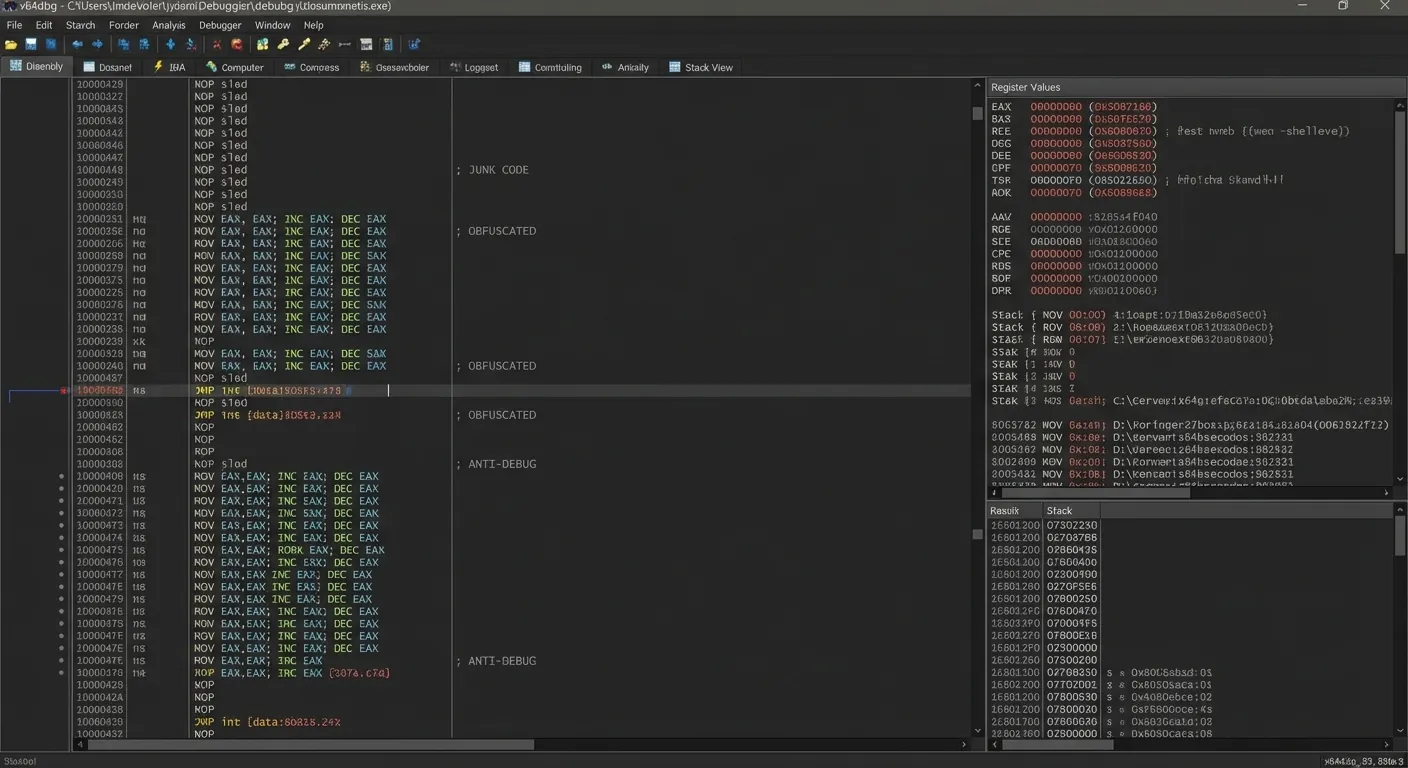

- O papel fundamental dos motores de mutação na evasão de assinaturas.

- Técnicas de ofuscação de código para dificultar a engenharia reversa.

Entender Como Criar um Polymorphic Malware é um dos marcos mais avançados no estudo de segurança ofensiva e análise de ameaças. Diferente de malwares estáticos, que possuem uma assinatura digital fixa facilmente detectável por antivírus tradicionais, o código polimórfico altera sua aparência a cada infecção, mantendo sua funcionalidade original intacta.

Neste artigo técnico, exploraremos os conceitos teóricos e práticos por trás dessa tecnologia, focando em como pesquisadores de segurança (Red Teamers) utilizam esses conhecimentos para testar a resiliência de sistemas de defesa.

O Conceito de Polimorfismo no Malware

A principal motivação para criar um código polimórfico é a evasão. As soluções de segurança legadas baseiam-se na detecção de assinatura de antivírus, que é basicamente uma impressão digital (hash) de um arquivo conhecido como malicioso. Se você alterar um único bit do arquivo, o hash muda, mas o padrão de bytes do código executável pode permanecer o mesmo, permitindo a detecção por heurística.

O malware polimórfico resolve isso criptografando o corpo principal do código malicioso (payload) e anexando um loop de descriptografia (decryptor stub) único para cada execução. Para aprofundar seu conhecimento em criação de ameaças persistentes, recomendo a leitura sobre Como Criar um Worm Personalizado, que frequentemente utiliza técnicas similares de propagação.

Arquitetura Técnica: O Motor de Mutação

O coração de um malware polimórfico é o motor de mutação (mutation engine). Este componente é responsável por gerar uma nova rotina de descriptografia a cada iteração. Não basta apenas mudar a chave de criptografia; o próprio código que descriptografa o payload deve mudar.

1. Criptografia do Payload

Geralmente, utiliza-se algoritmos leves e rápidos, como a Criptografia XOR, para esconder o payload. A chave é gerada aleatoriamente a cada infecção. O payload permanece criptografado até que o programa seja executado na memória da vítima.

2. Geração do Decryptor Stub

Aqui reside a verdadeira complexidade. O motor de mutação deve gerar instruções de máquina (Assembly) que façam a mesma coisa (descriptografar) mas pareçam diferentes. Isso é feito através de:

- Instruções Lixo (Junk Code): Inserção de NOPs ou cálculos matemáticos que não afetam o resultado final.

- Substituição de Instruções: Trocar

ADD EAX, 1porINC EAX. - Transposição de Registradores: Usar registradores diferentes para as mesmas operações.

Para entender como essas ameaças podem ser entregues de forma furtiva, veja nosso guia sobre Como Criar um Exploit Kit Personalizado.

Ofuscação de Código e Engenharia Reversa

Um dos maiores desafios para os analistas de malware é a engenharia reversa de códigos polimórficos. A constante mudança na estrutura do arquivo torna a análise estática quase inútil. A ofuscação de código é aplicada não apenas no decryptor, mas às vezes no próprio motor de mutação.

Se o objetivo é testar defesas em ambientes corporativos, é crucial entender como as ferramentas de monitoramento reagem a essas anomalias. Leia mais em Hacking de Sistemas de Monitoramento e Segurança para compreender o lado da detecção.

Implementação Prática (Conceitual)

Para fins educacionais, a lógica de construção segue estes passos:

- O malware inicia e localiza um novo alvo (arquivo executável).

- O motor de mutação gera uma nova chave aleatória.

- O corpo do malware é criptografado com essa chave.

- O motor gera um novo decryptor stub, misturando instruções úteis com instruções lixo.

- O novo decryptor e o corpo criptografado são escritos no arquivo alvo.

Essa técnica é frequentemente combinada com outras formas de acesso persistente. Você pode aprender mais sobre persistência no artigo Como Criar um Backdoor Personalizado e, para entender cargas maliciosas mais complexas, veja Como Criar um Trojan Personalizado.

Diferença entre Polimorfismo e Metamorfismo

É comum confundir os termos. Enquanto o polimorfismo criptografa o código e muda o decodificador, o metamorfismo reescreve todo o código do malware a cada iteração, sem necessariamente usar criptografia. O metamorfismo é tecnicamente mais complexo de implementar, pois requer um motor de desmontagem e remontagem de código embutido.

Entender essas nuances é vital ao explorar vulnerabilidades em sistemas complexos, como detalhado em Explorando Vulnerabilidades em Sistemas de Finanças, onde a detecção avançada é a norma.

Perguntas Frequentes

Qual a diferença entre um vírus polimórfico e um vírus criptografado simples?

Um vírus criptografado simples usa sempre a mesma rotina de descriptografia, o que permite que o antivírus detecte a assinatura dessa rotina. Já o vírus polimórfico altera a rotina de descriptografia (o código em si) a cada infecção, tornando a detecção por assinatura muito mais difícil.

Como os antivírus detectam malwares polimórficos?

Antivírus modernos utilizam emulação de CPU e análise comportamental. Eles executam o código em um ambiente seguro (sandbox) para permitir que o malware se descriptografe sozinho e, em seguida, analisam o payload descriptografado na memória ou buscam por comportamentos suspeitos.

É necessário saber Assembly para criar um motor polimórfico?

Sim, um conhecimento profundo de linguagem Assembly e arquitetura de computadores é essencial. O motor de mutação precisa manipular opcodes e registradores diretamente para gerar código executável válido e variável.

0 Comentários