Principais Aprendizados

- O Baiting explora a curiosidade humana e a ganância através de promessas falsas ou objetos físicos.

- Dispositivos removíveis (USBs) e downloads de software gratuito são os vetores de entrega mais comuns.

- Testes de segurança física são essenciais para mitigar vulnerabilidades que firewalls não bloqueiam.

Entender como usar Baiting Attacks é uma competência crucial para especialistas em segurança ofensiva e Red Teamers. Diferente de ataques puramente digitais, o Baiting (ou isca) depende fortemente da interação física ou da manipulação psicológica direta, funcionando como uma armadilha que aguarda a ação da vítima. Ao estudar Como Usar Social Engineering para Obter Informações, percebemos que o Baiting é uma subcategoria tática dessa disciplina, focada em oferecer algo que a vítima deseja para, em troca, comprometer o sistema.

A Psicologia por Trás da Isca

A eficácia deste ataque reside na curiosidade inata e no desejo de obter vantagem. Quando um atacante planeja uma operação, ele não está apenas codificando um malware; ele está desenhando um cenário. O uso de Engenharia Social é a espinha dorsal dessa técnica. Seja um pendrive deixado no estacionamento com o rótulo "Folha de Pagamento Executiva" ou um download gratuito de um software caro, o objetivo é fazer a vítima ignorar os protocolos de segurança.

Para que o ataque seja bem-sucedido, o payload malicioso deve ser executado assim que a isca é aceita. Por exemplo, ao conectar um dispositivo, a vítima pode inadvertidamente ativar scripts que abrem portas para o atacante. Nesse estágio, conhecimentos sobre Como Criar um Backdoor Personalizado são frequentemente aplicados para garantir que o acesso persista mesmo após a remoção da isca.

Tipos Comuns de Baiting e Vetores de Ataque

1. Dispositivos Físicos Infectados

O método clássico envolve mídia removível. Em testes de penetração física, espalhar dispositivos USB infectados em áreas comuns de uma empresa alvo é uma prática padrão para testar a conscientização de segurança dos funcionários. O sucesso desse método expõe falhas graves, semelhantes às encontradas ao estudar Explorando Vulnerabilidades em Sistemas de Segurança Cibernética, onde o fator humano é frequentemente o elo mais fraco.

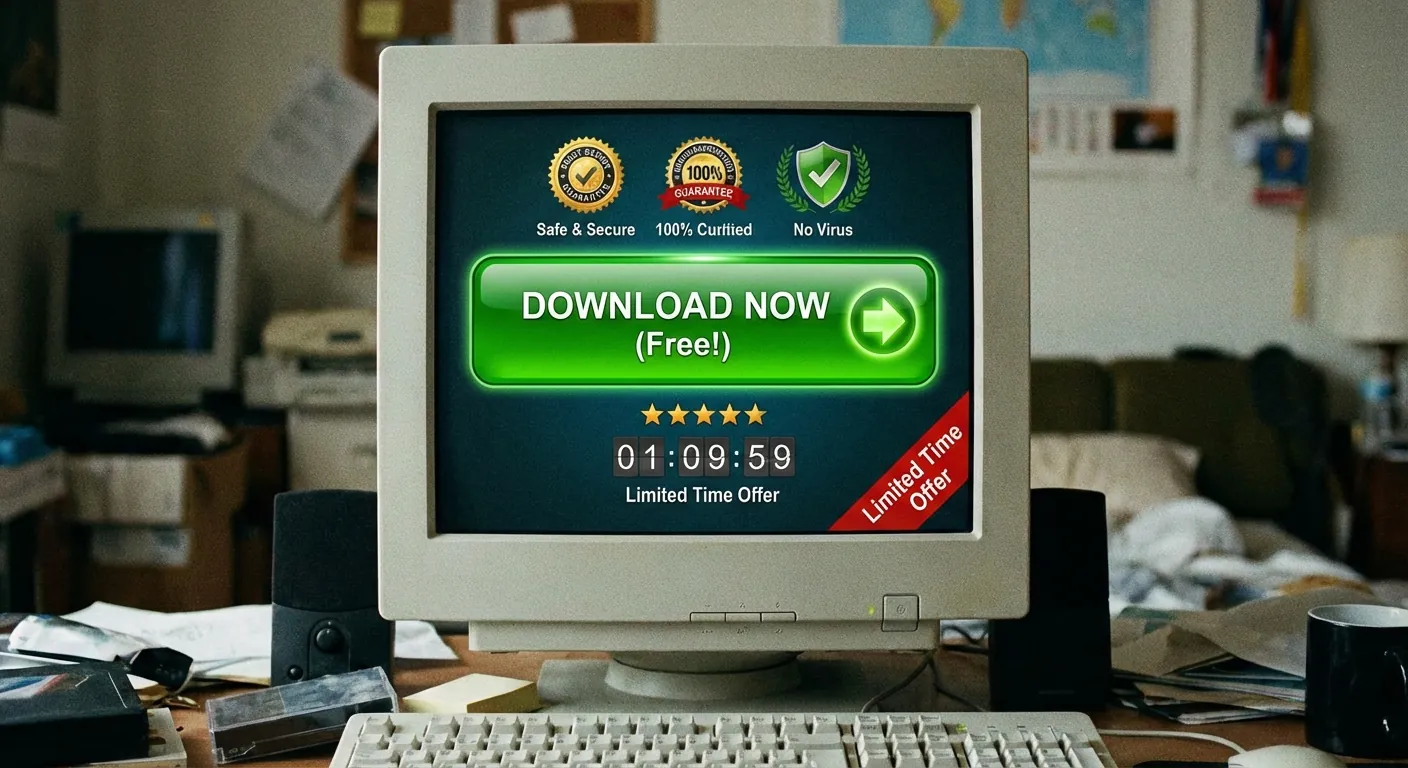

2. Iscas Digitais e Downloads

No ambiente online, o baiting assume a forma de botões de download enganosos ou ofertas de mídia exclusiva. Diferente de ataques direcionados como o Watering Hole Attacks, que infectam sites legítimos, o baiting digital atrai o usuário para um local controlado pelo atacante. Muitas vezes, o arquivo baixado pode conter um Adware agressivo ou algo mais furtivo. Técnicas descritas em Como Criar um Adware Personalizado demonstram como esses programas podem se instalar silenciosamente.

Executando um Teste de Baiting Ético

Para profissionais de segurança, simular um ataque de baiting exige planejamento. O primeiro passo é definir o pretexto. Se o alvo é uma instituição financeira, o pretexto deve ser relevante ao contexto bancário. É vital entender o ambiente, similar à preparação necessária para Explorando Vulnerabilidades em Sistemas de Finanças.

Após a definição do cenário, prepara-se o vetor de ataque físico ou digital. A monitoração é o passo final: o sistema deve registrar quantas pessoas morderam a isca, conectaram o dispositivo ou clicaram no link. Esses dados são cruciais para relatórios de conformidade e treinamento. Em cenários mais avançados, onde a rede é robusta, o atacante pode precisar de técnicas de ofuscação, como as vistas em Como Criar um Rootkit Eficaz, para evitar a detecção imediata pelos sistemas de antivírus corporativos.

Perguntas Frequentes

O que diferencia o Baiting do Phishing?

Enquanto o Phishing geralmente envolve comunicação enganosa (e-mail, SMS) solicitando dados, o Baiting oferece um item ou bem (físico ou digital) para tentar a vítima a instalar malware ou entregar acesso.

É ilegal realizar Baiting Attacks?

Realizar ataques de Baiting sem autorização explícita é ilegal. No entanto, profissionais de segurança contratados realizam essas simulações legalmente como parte de testes de penetração autorizados (PenTests).

Como as empresas podem se proteger contra Baiting?

A defesa mais eficaz é a educação contínua dos usuários, proibição de conexão de dispositivos desconhecidos (bloqueio de portas USB via política de grupo) e uso de softwares de segurança de endpoint robustos.

0 Comentários