Principais Aprendizados

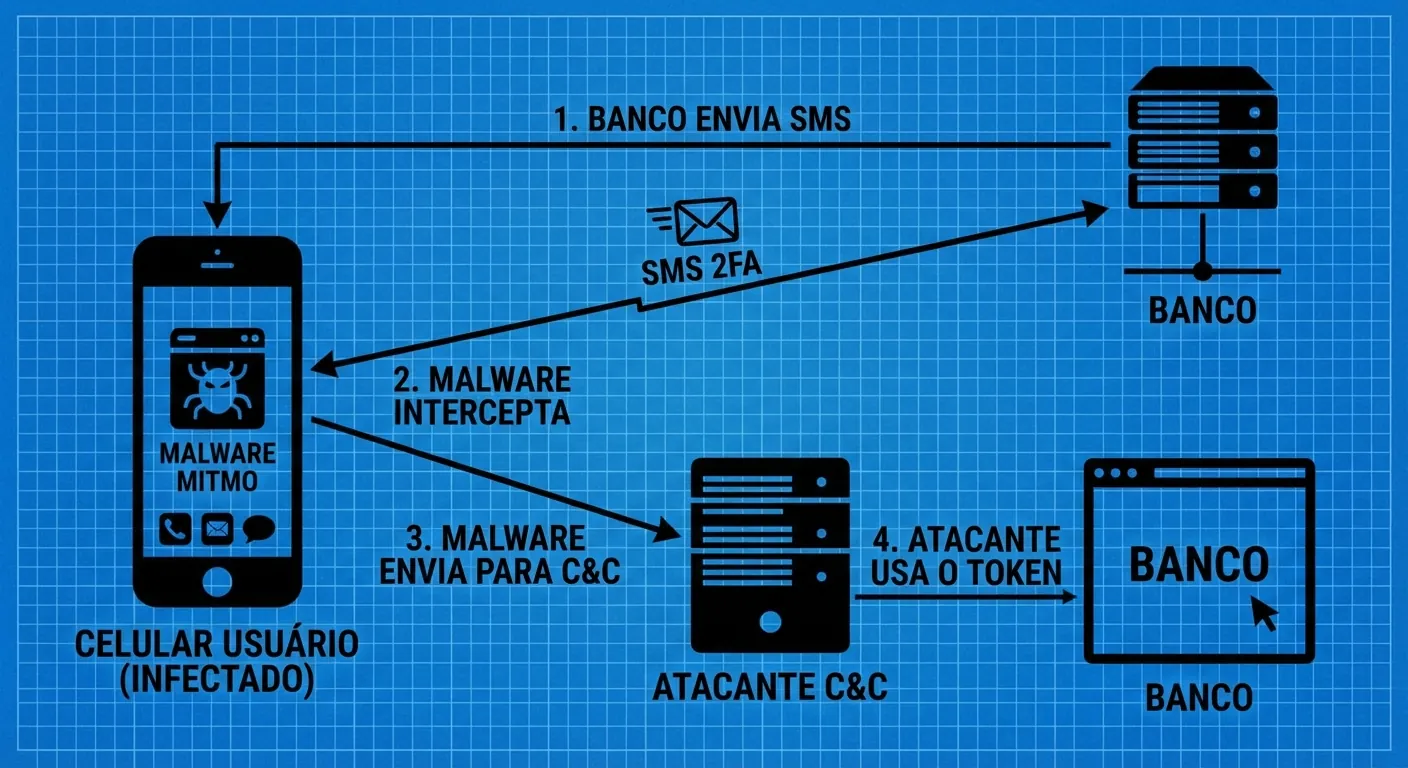

- Evolução do Ataque: O Man-in-the-Mobile (MitMo) é uma adaptação sofisticada do Man-in-the-Middle, focado especificamente em burlar a autenticação de dois fatores (2FA).

- Vetor de Infecção: Geralmente ocorre através de malwares instalados no smartphone que interceptam SMS e dados de aplicativos em tempo real.

- Impacto Crítico: Permite que atacantes validem transações bancárias e acessem contas protegidas sem que a vítima perceba a interceptação.

Entender Como Usar Man-in-the-Mobile Attacks (no contexto de testes de segurança e análise forense) é mergulhar em uma das ameaças mais persistentes à segurança moderna. À medida que os bancos e serviços online migraram para a autenticação via mobile, os cibercriminosos adaptaram suas táticas. Diferente dos ataques tradicionais de rede, o MitMo reside no endpoint mais pessoal do usuário: seu smartphone.

O Mecanismo por Trás do MitMo

O conceito central do Man-in-the-Mobile é a interceptação. Enquanto a segurança de dispositivos móveis evoluiu, a dependência do SMS para códigos OTP (One-Time Password) criou uma superfície de ataque vulnerável. O ataque não visa quebrar a criptografia do banco, mas sim controlar o canal de verificação.

Para que um ataque MitMo seja bem-sucedido, o atacante precisa infectar o dispositivo. Isso é frequentemente alcançado através de técnicas de engenharia social. Por exemplo, ao estudar Como Usar Spear Phishing Attacks, percebe-se que a entrega do payload inicial é crucial. Uma vez instalado, o malware aguarda silenciosamente.

Trojan Bankers e a Interceptação de SMS

A aplicação mais comum do MitMo é vista em malwares financeiros. Se você busca entender a arquitetura por trás dessas ameaças, ler sobre Como Criar um Trojan Banker oferece uma visão técnica de como esses programas monitoram o estado do telefone e filtram mensagens recebidas de números específicos de bancos.

Além disso, técnicas avançadas de persistência são necessárias para que o malware não seja removido facilmente. O estudo de Como Criar um Fileless Malware ou até mesmo de um Rootkit Polymorphic demonstra como atacantes mantêm acesso privilegiado ao sistema operacional móvel (Android ou iOS com jailbreak) para ler dados protegidos.

Vetores de Ataque e Vulnerabilidades Relacionadas

Embora o foco seja o dispositivo móvel, o MitMo raramente atua sozinho. Ele é parte de uma cadeia de ataque (Kill Chain). Muitas vezes, o atacante já possui as credenciais de login (obtidas via phishing ou vazamentos) e precisa apenas do token móvel. Isso é comum em cenários de Hacking de Contas de Criptomoedas, onde a 2FA é a última barreira de defesa.

Outro vetor interessante é a manipulação de rede. Se o dispositivo estiver conectado a um Wi-Fi comprometido, técnicas de DNS Spoofing ou Session Hijacking podem ser usadas para redirecionar o tráfego do usuário para sites falsos que solicitam a instalação do componente malicioso do MitMo.

Expansão para Outros Sistemas

A lógica de "controlar o dispositivo de acesso" não se limita a bancos. O comprometimento de credenciais móveis afeta diretamente sistemas corporativos. Um atacante com acesso MitMo pode facilitar o Hacking de Sistemas de Gestão de Identidade, comprometendo toda a rede corporativa ao validar acessos indevidos.

Além disso, a convergência de tecnologias significa que vulnerabilidades em dispositivos móveis podem ser a porta de entrada para controlar infraestruturas críticas, similar ao que estudamos em Explorando Vulnerabilidades em Sistemas de Transportes Públicos ou redes IoT. A capacidade de injetar comandos ou interceptar alertas em um celular de um administrador de sistemas é um risco severo.

Prevenção e Detecção

Para profissionais de segurança, detectar um MitMo exige monitoramento de comportamento anômalo no dispositivo, como consumo excessivo de bateria ou uso de dados em segundo plano. Soluções modernas de Sistemas de Monitoramento e Segurança já incluem heurísticas para identificar padrões de sobreposição de tela (overlay attacks), comuns nessas ameaças.

A educação do usuário final continua sendo vital. Entender riscos como Email Spoofing ajuda a prevenir a instalação inicial do malware. Além disso, a migração do SMS para chaves de segurança físicas (FIDO) ou aplicativos autenticadores mitiga grande parte da eficácia do MitMo clássico.

Perguntas Frequentes

O que diferencia o MitMo de um ataque Phishing comum?

Enquanto o Phishing foca em enganar o usuário para entregar dados voluntariamente, o MitMo (Man-in-the-Mobile) utiliza malware instalado no dispositivo para interceptar dados (como SMS de 2FA) automaticamente, muitas vezes sem interação ou conhecimento da vítima no momento do roubo.

O MitMo afeta apenas aplicativos bancários?

Não. Embora bancos sejam o alvo principal devido ao retorno financeiro, o MitMo pode ser usado para comprometer contas de redes sociais, e-mails corporativos, carteiras de criptomoedas e qualquer serviço que utilize o celular como fator de autenticação.

Usar autenticadores de app (como Google Authenticator) previne o MitMo?

Ajuda significativamente, pois elimina a interceptação de SMS. No entanto, malwares MitMo avançados com permissões de acessibilidade ou visualização de tela podem, teoricamente, capturar os códigos gerados na tela ou roubar as sementes (seeds) dos tokens se o dispositivo estiver totalmente comprometido.

0 Comentários