Principais Aprendizados

- Entenda como a exploração de falhas humanas supera barreiras técnicas em cripto.

- Conheça os vetores de ataque em carteiras quentes e frias.

- Descubra como a interceptação de 2FA compromete a segurança de blockchain.

No cenário atual da segurança cibernética, o Hacking de Contas de Criptomoedas: Técnicas Avançadas representa um dos desafios mais lucrativos e complexos para especialistas e criminosos digitais. A intenção de busca por trás deste tópico é predominantemente informacional, visando compreender as vulnerabilidades sistêmicas que permitem o acesso não autorizado a ativos digitais. À medida que o valor do Bitcoin e das Altcoins oscila, o refinamento dos ataques escala proporcionalmente, exigindo uma análise técnica profunda.

Engenharia Social e Phishing de Criptoativos

A porta de entrada mais comum não é uma falha no código da blockchain, mas sim o erro humano. Os ataques de engenharia social evoluíram para campanhas altamente direcionadas. Diferente do spam genérico, os atacantes estudam o perfil da vítima para criar cenários verossímeis, muitas vezes simulando suporte técnico de exchanges famosas.

Para compreender a psicologia por trás dessas invasões, é crucial estudar Como Usar Social Engineering para Obter Informações. O objetivo é induzir o usuário a revelar suas chaves privadas ou sementes de recuperação (seed phrases). O phishing de criptoativos utiliza sites espelhados com certificados SSL válidos, enganando até usuários experientes.

Comprometimento de Dispositivos e Malware

Uma vez que a engenharia social falha, o foco muda para o comprometimento do dispositivo do usuário. Técnicas avançadas envolvem a injeção de software malicioso capaz de monitorar a área de transferência (clipboard hijacking). Quando o usuário copia o endereço de uma carteira para realizar uma transferência, o malware substitui o endereço de destino pelo do atacante em milissegundos.

O desenvolvimento dessas ferramentas exige conhecimento específico. Para fins de auditoria e defesa, entender Como Criar Malware Personalizado: Um Guia Detalhado fornece insights sobre como essas ameaças operam em segundo plano, muitas vezes evadindo antivírus tradicionais. Além disso, a vulnerabilidade em carteiras digitais baseadas em navegador (extensões) é um vetor crítico, onde injeções de scripts maliciosos podem drenar fundos.

Bypass de Autenticação e 2FA

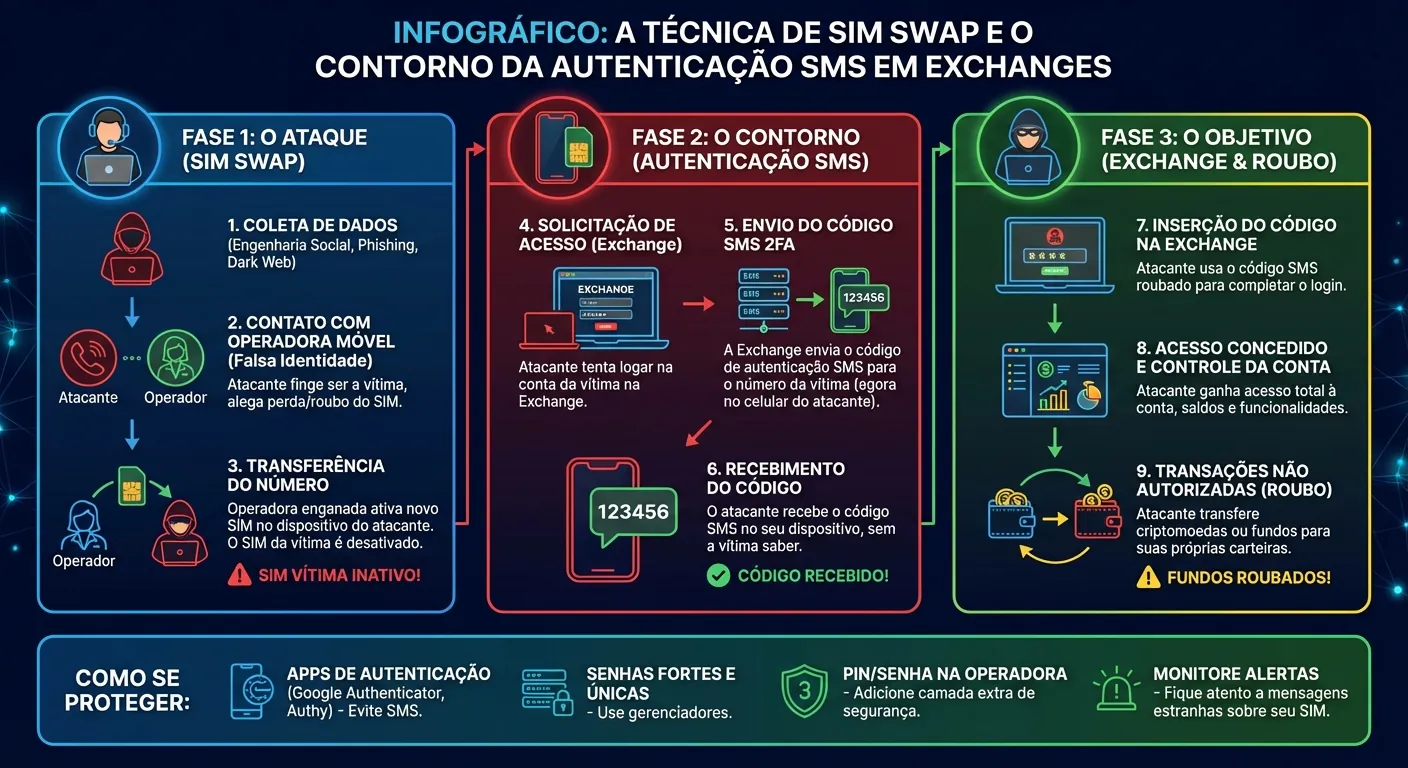

Muitos usuários confiam cegamente na autenticação de dois fatores. No entanto, o autenticação de dois fatores (2FA) bypass é uma realidade técnica através de métodos como SIM Swapping ou ataques Man-in-the-Middle (MitM). Ao interceptar o tráfego de rede ou clonar o número de telefone da vítima, o atacante remove a última barreira de segurança das exchanges centralizadas.

Para aprofundar-se nas falhas desses sistemas, recomenda-se a leitura sobre Hacking de Sistemas de Autenticação de Dois Fatores. É essencial notar que a segurança da conta de e-mail associada é igualmente vital; muitas invasões começam lá, conforme detalhado em Hacking de Contas de Email: Técnicas Avançadas.

Vulnerabilidades em Infraestrutura e Nuvem

Grandes volumes de criptomoedas são armazenados em exchanges que utilizam infraestrutura em nuvem. A segurança de blockchain é robusta, mas a segurança da implementação do servidor nem sempre é. Falhas de configuração em buckets S3 ou permissões IAM excessivas podem permitir que atacantes obtenham acesso a chaves privadas de hot wallets da exchange.

Entender a superfície de ataque nesses ambientes é fundamental. O artigo Hacking de Contas de Nuvem: Técnicas Modernas explora como a má configuração pode levar a perdas catastróficas. Além disso, ataques de injeção em bancos de dados de plataformas de negociação continuam sendo um risco, como visto em Exploiting SQL Injection: Guia Completo.

Perguntas Frequentes

É possível hackear uma carteira de hardware (Cold Wallet)?

Embora extremamente difícil remotamente, carteiras de hardware podem ser vulneráveis a ataques físicos (supply chain attacks) onde o dispositivo é alterado antes de chegar ao usuário, ou através de phishing que induz o usuário a digitar a seed phrase no computador.

O 2FA via SMS é seguro para contas de criptomoedas?

Não é recomendado. O SMS é vulnerável a ataques de SIM Swap. Especialistas recomendam o uso de aplicativos autenticadores (como Authy ou Google Authenticator) ou chaves de segurança física (YubiKey).

Como identificar um site de phishing de cripto?

Verifique sempre a URL cuidadosamente (caracteres similares como 'l' e '1'), evite clicar em links de e-mails ou anúncios de busca (Google Ads) e utilize bookmarks para acessar suas exchanges favoritas.

0 Comentários