Principais Aprendizados

- Compreensão das falhas críticas em protocolos de comunicação de câmeras IP e DVRs.

- Métodos de interceptação de tráfego e exploração de credenciais padrão.

- Importância da segmentação de rede para mitigar riscos em dispositivos IoT de segurança.

No cenário atual de cibersegurança, o Hacking de Sistemas de Monitoramento e Segurança tornou-se um tópico crítico tanto para administradores de rede quanto para pesquisadores de segurança. Paradoxalmente, os dispositivos projetados para proteger ambientes físicos e digitais são, frequentemente, os elos mais fracos de uma infraestrutura. A proliferação de dispositivos de CFTV (Circuito Fechado de TV) e sistemas de alarme conectados à internet expandiu a superfície de ataque, exigindo uma compreensão profunda das vulnerabilidades inerentes a essas tecnologias.

A Anatomia das Vulnerabilidades em CFTV e IoT

A maioria dos sistemas modernos de monitoramento opera sobre a infraestrutura da Internet das Coisas (IoT). Isso significa que uma câmera de segurança não é apenas uma lente, mas um computador Linux embarcado completo, muitas vezes rodando serviços desnecessários e desatualizados. Para entender a magnitude do problema, é essencial estudar como esses dispositivos se comportam na rede. Ao aprofundar-se no tema, recomendamos a leitura sobre Explorando Vulnerabilidades em Sistemas IoT, que detalha a base desses dispositivos.

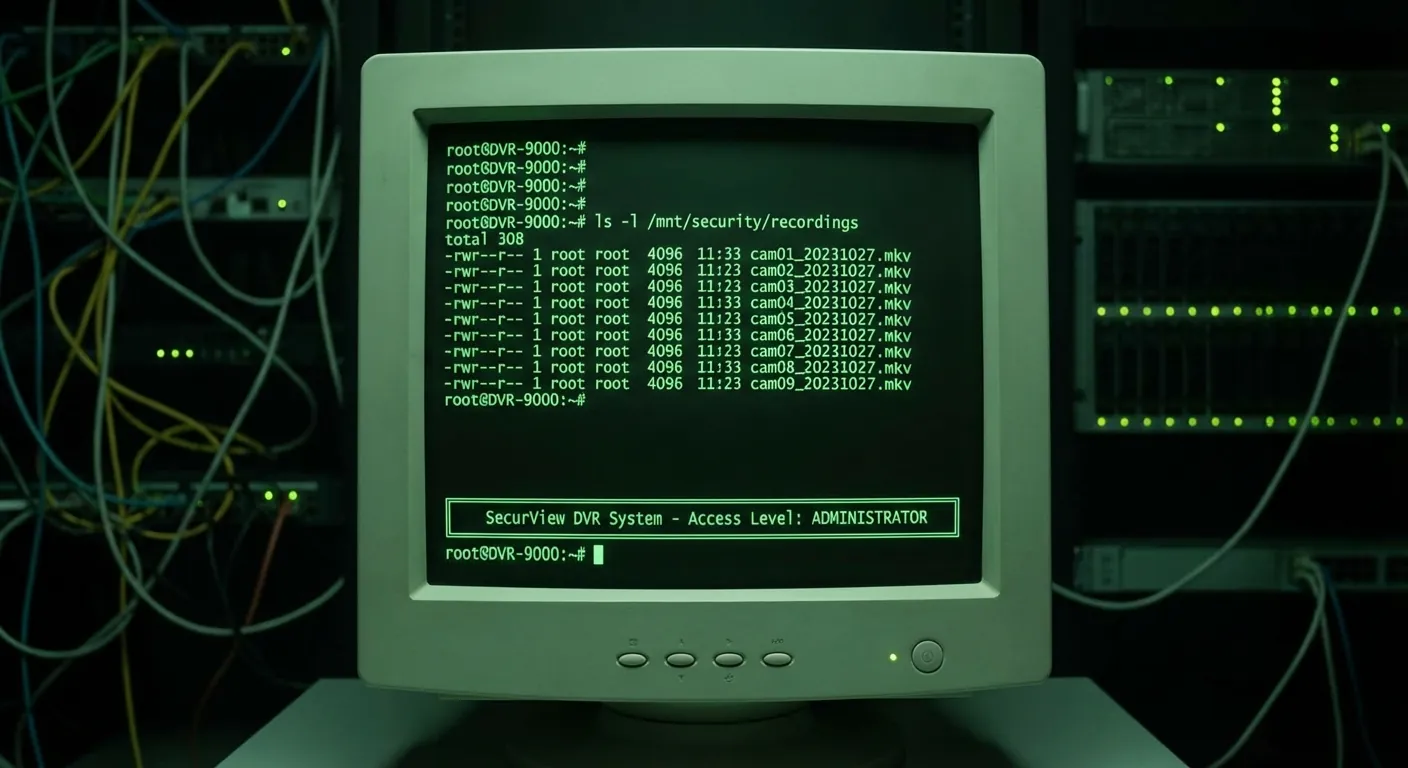

Um dos vetores de ataque mais comuns envolve a exploração de credenciais padrão (admin/admin) que nunca foram alteradas. Ferramentas de varredura como o Shodan permitem que atacantes localizem dispositivos vulneráveis globalmente. Além disso, a falta de criptografia no fluxo de dados RTSP (Real-Time Streaming Protocol) permite que agentes mal-intencionados realizem a interceptação de vídeo sem precisar de acesso administrativo direto ao dispositivo.

Outro ponto crucial é a integridade dos sensores que compõem o ecossistema de segurança física. Sensores de movimento, quebras de vidro e detectores infravermelhos muitas vezes se comunicam via frequências de rádio não criptografadas ou protocolos proprietários fracos. Para um estudo detalhado sobre como esses periféricos podem ser manipulados, veja nosso Guia de Hacking de Redes de Sensores.

Técnicas de Interceptação e Persistência

Uma vez que o acesso à rede onde o sistema de monitoramento reside é obtido, o próximo passo lógico em um teste de intrusão é a interceptação de dados. O ataque Man-in-the-Middle (MitM) é devastador nesse cenário. Ao se posicionar entre a câmera e o NVR (Network Video Recorder), é possível injetar imagens falsas ou simplesmente gravar o feed ao vivo. Aprenda a mecânica por trás dessa técnica em nosso artigo sobre Como Usar Man-in-the-Middle Attacks.

Após comprometer um sistema de monitoramento, atacantes avançados buscam manter o acesso a longo prazo. Isso é feito frequentemente através da modificação do firmware do dispositivo ou da instalação de scripts maliciosos que sobrevivem a reinicializações. A persistência é chave para operações de espionagem contínua. Entender como esses mecanismos funcionam é vital para a defesa; confira Como Criar um Backdoor Personalizado para fins educacionais e de análise forense.

Escala Industrial e Riscos Corporativos

O risco não se limita a residências ou pequenos comércios. Em ambientes industriais, o monitoramento é parte integrante dos sistemas SCADA e de controle. A violação desses sistemas pode ter consequências físicas catastróficas. A convergência entre TI (Tecnologia da Informação) e TO (Tecnologia Operacional) exige uma abordagem de segurança robusta. Para entender a complexidade desses ambientes maiores, leia sobre Explorando Vulnerabilidades em Sistemas de Controle Industrial.

Em última análise, o Hacking de Sistemas de Monitoramento e Segurança expõe a necessidade urgente de tratar câmeras e gravadores como ativos de TI críticos, aplicando patches de segurança, segmentação de rede (VLANs) e autenticação forte para mitigar a exploração de DVR/NVR e garantir a privacidade das imagens.

Perguntas Frequentes

1. É possível hackear uma câmera de segurança apenas pelo IP?

Sim, se a câmera estiver exposta diretamente à internet sem firewall e possuir vulnerabilidades conhecidas (CVEs) ou usar senhas padrão. Ferramentas de scanning podem identificar esses dispositivos e explorar falhas de autenticação ou buffer overflow remotamente.

2. Como posso proteger meu sistema de monitoramento contra invasões?

As melhores práticas incluem: alterar todas as senhas padrão imediatamente, manter o firmware dos dispositivos atualizado, isolar o sistema de segurança em uma VLAN separada da rede principal e desativar o UPnP no roteador para evitar exposição externa automática.

3. O que é um ataque de 'congelamento de imagem' em CFTV?

É uma técnica onde o atacante intercepta o fluxo de vídeo e substitui o feed ao vivo por uma imagem estática ou um loop de vídeo pré-gravado. Isso faz com que os monitores de segurança mostrem que 'tudo está normal', enquanto uma invasão física ocorre sem ser detectada.

0 Comentários