Principais Aprendizados

- Compreensão da arquitetura modular de malwares bancários e técnicas de injeção web.

- Análise dos métodos de persistência e evasão utilizados para contornar antivírus.

- Estratégias defensivas e indicadores de compromisso (IoCs) para proteção de ativos financeiros.

Entender a anatomia de ameaças financeiras é o primeiro passo para combatê-las. Embora o termo "Como Criar um Trojan Banker" seja frequentemente buscado por curiosidade técnica ou intenções maliciosas, para um especialista em segurança, o foco deve estar na engenharia reversa e na análise comportamental dessas ameaças. Um Trojan Banker é um tipo sofisticado de malware projetado especificamente para interceptar, manipular e roubar dados bancários de usuários infectados. Ao contrário de vírus comuns, eles operam silenciosamente, monitorando a atividade do navegador e aguardando o momento exato em que a vítima acessa um portal financeiro.

Arquitetura e Vetores de Infecção

A eficácia de um malware bancário reside na sua capacidade de chegar ao alvo. Frequentemente, a porta de entrada envolve técnicas de engenharia social. O uso de ataques direcionados é comum, e entender Como Usar Spear Phishing Attacks (no contexto de simulação de defesa) revela como os atacantes personalizam mensagens para enganar vítimas de alto perfil. Outra técnica envolve comprometer sites legítimos, um conceito explorado em análises sobre Como Usar Watering Hole Phishing, onde o malware é baixado automaticamente (drive-by download).

Uma vez dentro do sistema, o trojan precisa garantir sua execução. É aqui que entram os Loaders e Droppers. Para evitar a detecção inicial, muitos autores de malware utilizam técnicas avançadas de ofuscação. O estudo sobre Como Criar um Polymorphic Malware demonstra teoricamente como o código pode mutar a cada infecção para evadir assinaturas estáticas de antivírus. Além disso, para manter o acesso a longo prazo, mecanismos de persistência são instalados, funcionando de maneira similar ao explicado em Como Criar um Backdoor Personalizado, permitindo que o atacante retorne ao sistema a qualquer momento.

Técnicas de Roubo de Dados: Web Injects e Overlays

O coração de um Trojan Banker é sua capacidade de manipular o que o usuário vê. A técnica mais prevalente é o uso de Web Injects ou ataques de sobreposição (Overlay Attacks). Quando o malware detecta que o usuário acessou um site bancário alvo, ele injeta código HTML/JavaScript malicioso na página ou desenha uma janela falsa sobre o navegador legítimo. Isso captura as credenciais antes que elas sejam criptografadas pelo SSL/TLS. Para entender a gravidade da manipulação de sessões, analistas estudam vulnerabilidades como as descritas em Como Usar Session Hijacking.

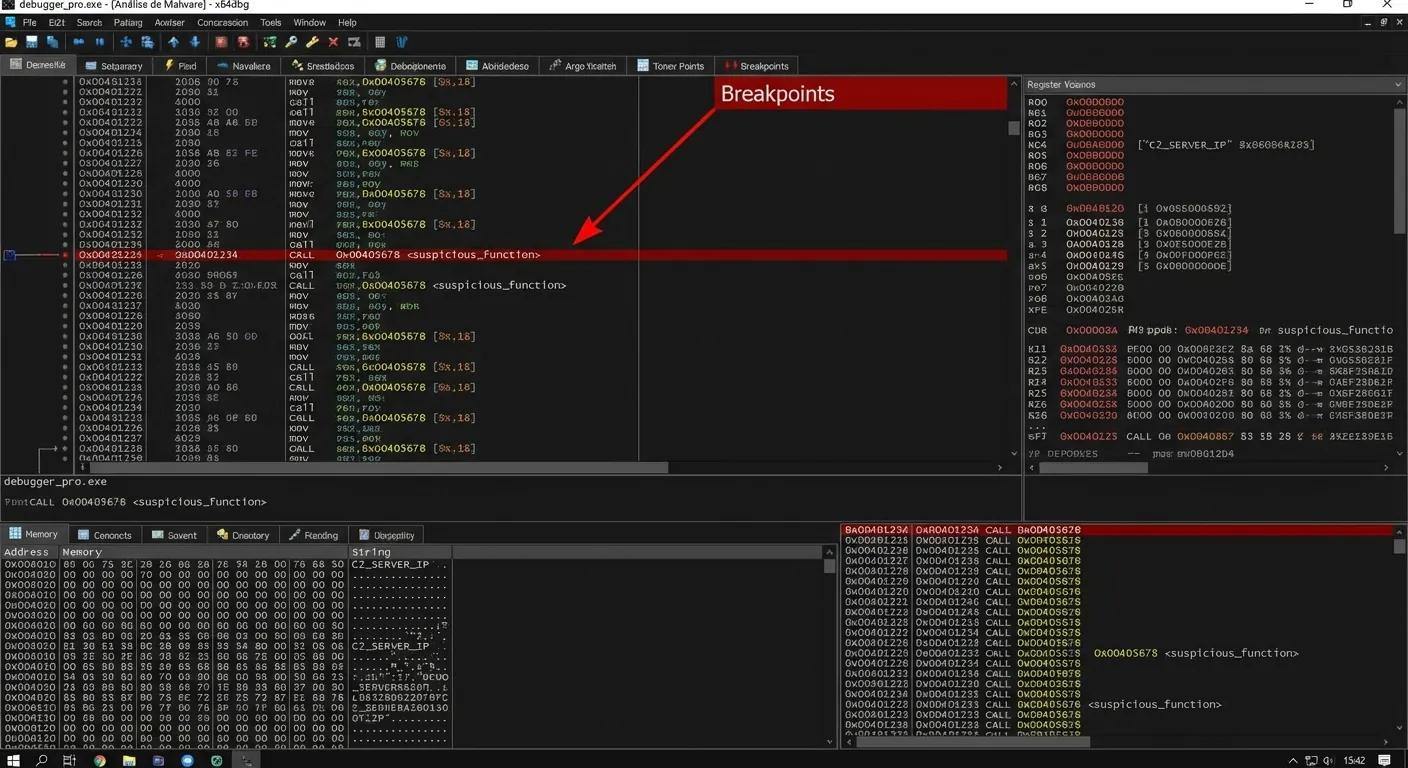

Além disso, a exfiltração de dados depende de uma comunicação robusta com o servidor de Comando e Controle (C2). Em cenários avançados, o malware pode tentar manipular a resolução de nomes para redirecionar o tráfego, uma tática analisada em Como Usar DNS Spoofing. A evolução dessas ameaças também aponta para malwares que não deixam rastros no disco rígido, operando inteiramente na memória RAM, conforme detalhado nos estudos sobre Como Criar um Fileless Malware.

Evasão e Ocultação

Para sobreviver em um ambiente monitorado, o trojan deve se esconder profundamente no sistema operacional. Técnicas de Rootkit são frequentemente empregadas para interceptar chamadas do sistema e ocultar processos maliciosos da lista de tarefas. O conhecimento teórico sobre Como Criar um Rootkit Polymorphic ajuda os defensores a desenvolverem ferramentas de detecção baseadas em comportamento, e não apenas em assinaturas. Em ambientes corporativos, a defesa deve incluir a monitoria constante de alterações não autorizadas, prevenindo que ameaças explorem falhas como as discutidas em Hacking de Sistemas de Controle de Acesso.

Perguntas Frequentes

O que é um ataque de Web Inject em Trojans Bancários?

Web Inject é uma técnica onde o malware altera o código HTML de uma página bancária em tempo real no navegador da vítima. Isso permite adicionar campos falsos (como pedir a senha do cartão ou token) que o site original não solicitaria, roubando essas informações diretamente.

Como identificar se meu dispositivo está infectado por um Banker?

Sintomas comuns incluem lentidão no navegador, janelas pop-up inesperadas pedindo dados sensíveis, alterações na página inicial ou o computador ligando ventoinhas em alta velocidade sem uso aparente. O uso de soluções EDR (Endpoint Detection and Response) é recomendado para detecção precisa.

Autenticação de dois fatores (2FA) impede Trojans Bancários?

Nem sempre. Trojans avançados podem usar engenharia social (pedindo o código do token na tela falsa) ou interceptar SMS se o dispositivo móvel também estiver comprometido. A defesa mais robusta envolve tokens físicos de hardware (U2F) e conscientização de segurança.

0 Comentários